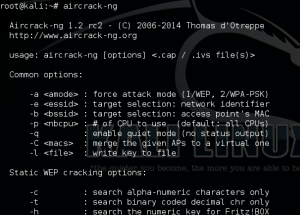

ma közelebbről megvizsgáljuk a WEP (Wired Equivalent Privacy) protokoll biztonsági réseit, és megnézzük, hogyan lehet kihasználni ezeket a biztonsági réseket, és hogyan férhetnek hozzá a hackerek egy olyan Wi-Fi hálózathoz, amelyhez még nem férnek hozzá. Az aircrack-ng szoftvert fogjuk használni, hogy megkönnyítsük a Kali Linux telepítésének támadását, de szeretnék rámutatni néhány figyelmeztetésre, figyelmeztetésre és magyarázatra, mielőtt belemerülnénk a demonstrációba.

először is meg kell jegyeznünk, hogy a támadási folyamat egy része hasonló a WPA és WPA2 Wi-Fi protokollok feltöréséhez. A WEP azonban teljesen más protokoll, így a szoftver vezeték nélküli interfészen történő elindítása és a hulladéklerakók végrehajtása után a folyamat egy kicsit más. Ezenkívül meg kell jegyezned, hogy nem fogjuk kihasználni a kézfogási és újracsatlakozási hibát, és szótár alapú támadást hajtunk végre, mint a WPA esetében. Ehelyett figyelni fogjuk a vezeték nélküli adatokat és rögzítjük a csomagokat, hogy néhány jól ismert biztonsági rés alapján levezetjük a kulcsot.

WEP sebezhetőségek vs WPA sebezhetőségek

mielőtt elkezdenénk a WEP feltörési bemutatót, általános ismeretekkel kell rendelkeznie a protokollról, annak sebezhetőségeiről, és arról, hogy ezek miben különböznek a WPA-tól és a WPA2-től. Először is, meg kell értenie, hogy a WEP egy biztonsági protokoll, amely RC4 biztonságot használ, amely egyfajta adatfolyam-titkosítás. A rejtjel egy rövid kulcsot használ egy véletlenszerű kulcsfolyam létrehozásához, de ezt a technológiát évek óta kihasználják.

a WEP biztonsági réseit számos módon lehet kihasználni. Az egyik módja annak, hogy gyakran támadják, ha összehasonlítunk két folyamot, amelyek titkosító szövegeket használtak azonos kulcsfolyamokkal. Az XOR művelet (kizárólagos vagy) használatával az adatokon a protokoll visszafejthető.

a protokoll egyik végzetes hibája a CRC-32 ellenőrző összeg körül forog, amelyet annak biztosítására használnak, hogy az adatok ne változzanak át a szállítás során – más néven integritás-ellenőrzés. A bitek megváltoztatásával és az ellenőrző összeg érvényes permutációra történő szerkesztésével lehetséges becsapni az RC4 adatfolyam adatait érvényesnek. Ez azonban csak a jéghegy csúcsa a WEP sebezhetőségeivel kapcsolatban, és tudnia kell, hogy ezek a biztonsági hibák mind passzív, mind aktív támadásokat eredményeznek.

ezzel szemben a WPA a TKIP-hez (Temporal Key Integrity Protocol) kapcsolódó biztonsági rést szenved. Ezek a hibák sebezhetővé teszik a WPA-t és a WPA2-t a csomaghamisítás, a dekódolás és a brute force támadások ellen. Míg a WEP és a WPA mögöttes mechanikája nagyon eltérő, rájössz, hogy bármelyik protokollt percek alatt feltörheti (általában) az aircrack-ng szoftver használatával a Kali-n.

az egyik legfontosabb különbség a támadásaink között az, hogy hogyan támadjuk meg a protokollt. A WPA és WPA2 oktatóanyagban a jelszavak szótárát használtuk a kulcs megtalálásához. Ezúttal azonban vezeték nélküli csomagokat fogunk lehallgatni a levegőből az aircrack-ng segítségével (bár sok más típusú csomagszippantó is létezik), hogy felfedezzük a legfontosabb adatokat.

támadási típusok

a passzív támadásokat megkönnyíti egy lehallgatási technika, amely lehetővé teszi a támadó számára, hogy lehallgassa a vezeték nélküli kommunikációt, amíg nem észlel egy ICV ütközést. Ezután a támadó szoftver segítségével levezetheti az adatok tartalmát. Az RC4 algoritmus hibái miatt a támadó viszonylag könnyen gyűjthet adatokat és ellenőrizheti ezeket az adatokat az üzenetek visszafejtése és a hálózati hozzáférés megszerzése érdekében.

ezzel szemben az active attack akkor használható, ha a támadó már ismeri a titkosított üzenet egyszerű szöveges adatait. Ezután a támadó manuálisan további titkosított csomagokat készíthet a WEP-eszköz becsapására. Mivel tudják, hogyan kell manipulálni a hash algoritmust, becsaphatják az integritás-ellenőrzéseket, aminek következtében a WEP-eszköz tévesen fogadja el a csomagokat érvényes adatként. Ez egyfajta injekciós támadás, amelyet meglepően könnyű végrehajtani.

első lépések

mielőtt elkezdené, több dologra lesz szüksége egy olyan környezet felépítéséhez, ahol megkezdheti a hackelést. Mint mindig, tudnia kell, hogy nincs törvényes joga arra, hogy ezeket az információkat nyilvánosan felhasználja a valós hálózatok megtámadására, ezért ezt a kihasználást csak az otthoni hálózat magánéletében szabad megkísérelnie. Szüksége lesz a következő öt elemre, mielőtt elkezdhetnénk:

- a számítógépes rendszer futó Kali Linux

- a vezeték nélküli router WEP, hogy a saját és ellenőrzés

- az aircrack-ng szoftver

- a vezeték nélküli interfész, amely lehet futtatni monitor módban gyűjteni csomagokat

- egy másik vezeték nélküli állomás csatlakozik a router

1.lépés

győződjön meg arról, hogy a vezeték nélküli kártya látható a Kali Linux rendszerben. Futtathatja az ifconfig parancsot a vezeték nélküli interfészek kereséséhez. Látnia kell egy Ethernet és loopback interfészt, de érdekel az A ‘w-vel kezdődő interfész. Valószínűleg a használni kívánt vezeték nélküli interfész wlan0 lesz, hacsak nincs több vezeték nélküli kártyája.

2. lépés

ezután az aircrack-ng – t fogjuk használni a vezeték nélküli interfész monitor módba állításához, amely lehetővé teszi a vezeték nélküli keretek megfigyelését és rögzítését más eszközökről a támadás megkönnyítése érdekében. A következő parancsot kell futtatnia:

- aircrack-ng start wlan0

ne feledje, hogy lehet, hogy más nevű vezeték nélküli interfésszel rendelkezik. Ha a kezelőfelület neve wlan1, vagy más neve van, fűzze hozzá a parancs végéhez. Külön jegyezze fel a kimenetet, mert létrehoz egy hallgatási felületet, valószínűleg mon0 néven.

ne feledje, hogy lehet, hogy más nevű vezeték nélküli interfésszel rendelkezik. Ha a kezelőfelület neve wlan1, vagy más neve van, fűzze hozzá a parancs végéhez. Külön jegyezze fel a kimenetet, mert létrehoz egy hallgatási felületet, valószínűleg mon0 néven.

3.lépés

ezután elkezdjük használni a dump parancsot más vezeték nélküli eszközök csomagjainak megragadására, és a szoftver képes lesz számításokat és összehasonlításokat végezni az adatok között, hogy megtörje a nem biztonságos WEP protokollt. Írja be a következő parancsot:

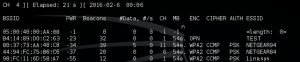

- airodump-ng mon0

4. lépés

itt az ideje, hogy elmondja a vezeték nélküli interfésznek, hogy kezdje el tárolni a rögzített vezeték nélküli adatokat az Ön által választott hálózat alapján. Ne felejtsen el három kulcsfontosságú információt csatlakoztatni az előző kimenetből a következő parancsba:

- airodump –ng –w –c-bssid mon0

pontosabban be kell csatlakoztatnia az ESSID-t, a csatorna számát (CH) és a BSSID-t. Mostanra a vezeték nélküli interfésznek rögzítenie kell a vezeték nélküli kereteket, de ezeket egy helyi fájlban kell tárolnia. Legalább 10 000 csomagra lesz szüksége, mielőtt továbblépne a fennmaradó lépésekre. A következő paranccsal írja be adatait a merevlemezen lévő fájlba:

- airodump-ng mon0–

5. lépés

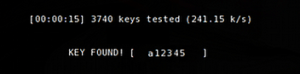

végül, de nem utolsósorban meg kell tennie a folyamat legfontosabb lépését a WEP-eszközről rögzített adatok tényleges felhasználásával. Adja ki a következő parancsot:

- aircrack-ng .kap

ha minden a terv szerint megy, akkor képesnek kell lennie arra, hogy megtörje a WEP rendszert. Ha azonban a parancs sikertelen, akkor meg kell várnia, amíg a vezeték nélküli kártya több adatot rögzít. Adjon időt 15 000 csomag rögzítésére, majd próbálkozzon újra.

figyelmeztetések és különbségek a WPA-hoz képest

valószínűleg megjegyezzük, hogy a támadási eljárás kevesebb lépést tartalmaz, mint a WPA/WPA2 támadási eljárás. Bár a felszínen egyszerűbbnek tűnhet, tudnia kell, hogy a WEP támadási folyamata más vezeték nélküli gazdagépek által továbbított adatok rögzítése körül forog. Ha csak egy gazdagép csatlakozik a hálózathoz, vagy a gazdagépek nem küldenek sok adatot, hosszabb ideig tart elegendő adat összegyűjtése a támadás működéséhez. Másrészt a WPA/WPA2 támadás a jelszavak szótárának használatára összpontosult, miután a gazdagépet újracsatlakozásra kényszerítette.

záró gondolatok

egyszerű dolog a WEP titkosítás feltörése, feltéve, hogy rendelkezik a megfelelő eszközökkel, de figyelmeztetni kell. Soha nem szabad visszaélni ezzel a tudással. Ez súlyos következményekkel járhat, amelyek negatívan befolyásolják az életét. Győződjön meg arról, hogy ezeket a támadásokat csak az Ön tulajdonában lévő eszközök ellen kísérli meg, és soha ne használja a WEP-t a vezeték nélküli hozzáférési pontok és útválasztók védelmére.