Prerequisito: Introduzione a Wireshark

Questo articolo introdurrà i metodi di acquisizione e analisi dei pacchetti. Introdurrà anche alcuni strumenti avanzati che vengono utilizzati per aumentare l’efficienza durante la cattura e l’analisi.

Perché annusare?

Se si dispone di precedenti esperienze con i sistemi di protezione, non è possibile sottolineare abbastanza l’importanza della ricognizione. E se sei nuovo, sappi solo che è molto importante. Lo sniffing dei pacchetti è una forma essenziale di ricognizione della rete e di monitoraggio. È ugualmente utile per studenti e professionisti IT.

Wireshark acquisisce i dati in entrata o in uscita attraverso le schede di rete sul proprio dispositivo utilizzando una libreria di acquisizione dei pacchetti sottostante. Per impostazione predefinita, Wireshark acquisisce solo i dati sul dispositivo, ma può catturare quasi tutti i dati sulla sua LAN se eseguito in modalità promiscua. Attualmente, Wireshark utilizza la libreria di acquisizione dei pacchetti di NMAP (chiamata npcap).

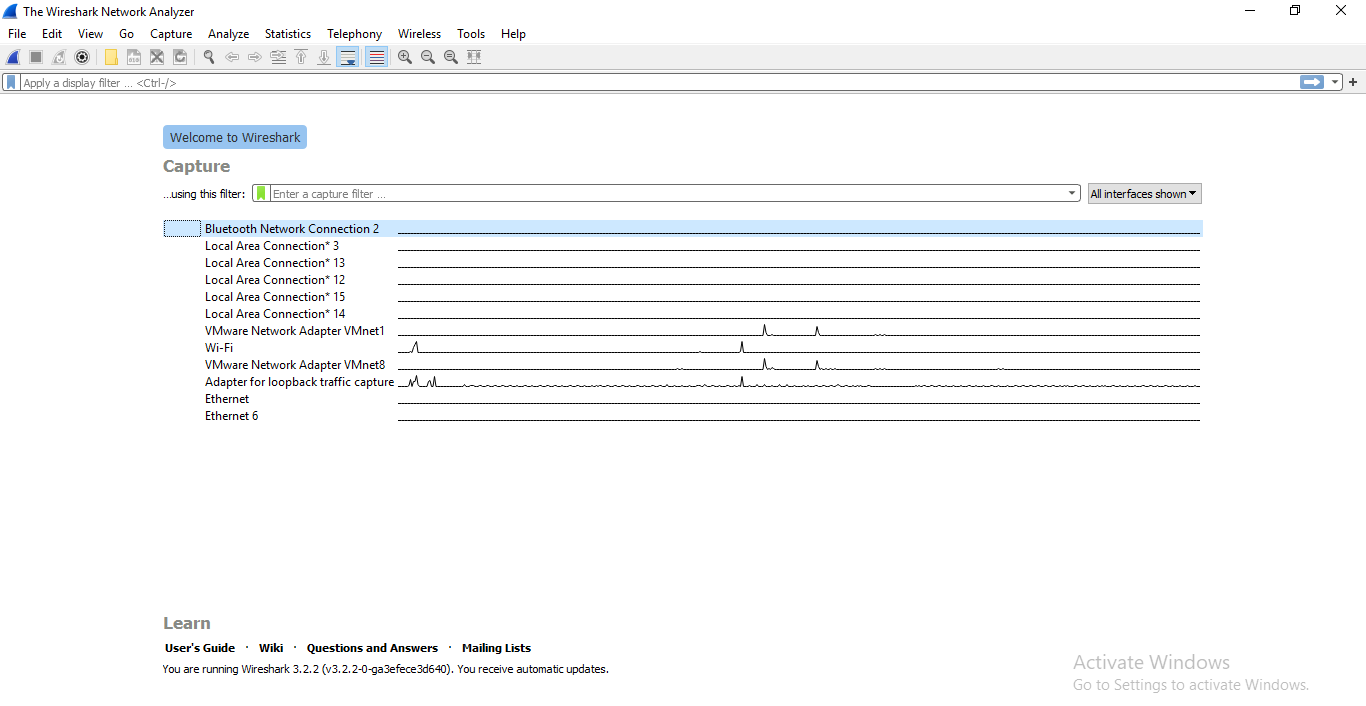

Avvio e funzionamento: Dopo l’installazione avvia Wireshark, approva i privilegi di amministratore o di superutente e ti verrà presentata una finestra simile a questa:

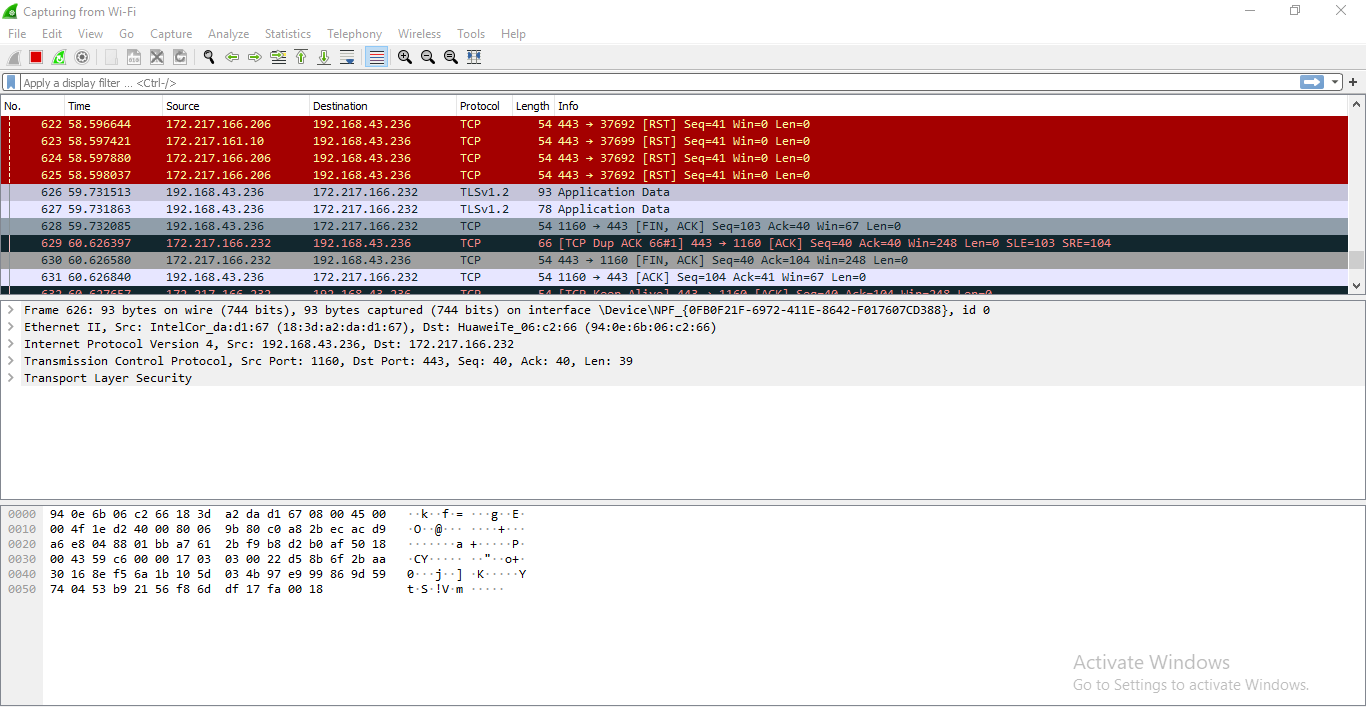

Questa finestra mostra le interfacce del dispositivo. Per iniziare a sniffare selezionare un’interfaccia e fare clic sull’icona bluefin in alto a sinistra. La schermata di acquisizione dati ha tre riquadri. Il riquadro superiore mostra il traffico in tempo reale, quello centrale mostra le informazioni sul pacchetto scelto e il riquadro inferiore mostra i dati del pacchetto raw. Il riquadro superiore mostra indirizzo di origine (IPv4 o IPv6) indirizzo di destinazione, porte di origine e di destinazione, protocollo a cui appartiene il pacchetto e informazioni aggiuntive sul pacchetto.

Poiché ci sono molti pacchetti che entrano ed escono ogni secondo, guardarli tutti o cercare un tipo di pacchetti sarà noioso. Questo è il motivo per cui i filtri dei pacchetti sono forniti. I pacchetti possono essere filtrati in base a molti parametri come indirizzo IP, numero di porta o protocollo a livello di acquisizione o a livello di visualizzazione. Come ovvio, un filtro a livello di visualizzazione non influirà sui pacchetti catturati.

Alcuni dei filtri di acquisizione generali sono:

- host (cattura il traffico attraverso un singolo target)

- net (cattura il traffico attraverso una rete o una sottorete). “net” può essere preceduto da ” src ” o ” dst ” per indicare se i dati provenienti o in corso per l’host di destinazione(s).)

- porta (cattura il traffico attraverso o da una porta). “porta” può essere preceduto da ” src ” o ” dst ” per indicare se i dati provenienti da o andare alla porta di destinazione.

- “e”, “non” e “o” connettivi logici.(Utilizzato per combinare più filtri insieme).

Ci sono alcuni filtri più di base e possono essere combinati in modo molto creativo. Un’altra gamma di filtri, i filtri di visualizzazione vengono utilizzati per creare astrazione sui dati acquisiti. Questi esempi di base dovrebbero fornire un’idea di base della loro sintassi:

- tcp.porta==80/udp.port = = X mostra il traffico tcp / udp sulla porta X.

- http.richiesta.l’uri corrisponde a “parameter = value value” mostra i pacchetti che sono richieste HTTP a livello di livello dell’applicazione e il loro URI termina con un parametro con un valore.

- Il connettivo logico e o e non funzionano anche qui.

- ip.src= = 192.168.0.0 / 16 e ip.dst= = 192.168.0.0 / 16 mostrerà il traffico da e verso workstation e server.

Esiste anche un concetto di regole di colorazione. Ogni protocollo / porta / altro elemento viene fornito un colore unico per renderlo facilmente visibile per un’analisi rapida. Maggiori dettagli sulle regole di colorazione sono qui

I plugin sono pezzi extra di codici che possono essere incorporati nel Wireshark nativo. I plugin aiutano nell’analisi di:

- Visualizzazione di statistiche e approfondimenti specifici dei parametri.

- Gestione dei file di acquisizione e dei problemi relativi ai loro formati.

- Collaborare con altri strumenti e framework per impostare una soluzione di monitoraggio di rete all-in-one.

Con solo la capacità di base per vedere tutto il traffico che passa attraverso il dispositivo o nella vostra LAN e gli strumenti e plugin per aiutarvi in analisi, si può fare una grande quantità di cose con il dispositivo. Tipo:

- Risoluzione dei problemi di connettività Internet con il dispositivo o WiFi.

- Monitoraggio del dispositivo per il traffico indesiderato che può essere un’indicazione di un’infezione da malware.

- Verifica del funzionamento dell’applicazione che coinvolge il networking.

- Usarlo per capire solo come funzionano le reti di computer.