salaus on menetelmä, jolla tieto muunnetaan salaiseksi koodiksi, joka kätkee tiedon todellisen merkityksen. Tiedon salaamisen ja salauksen purkamisen tiedettä kutsutaan salaukseksi.

tietojenkäsittelyssä salaamatonta tietoa kutsutaan myös nimellä plaintext, ja salattua tietoa kutsutaan nimellä ciphertext. Viestien koodaamiseen ja purkamiseen käytettäviä kaavoja kutsutaan salausalgoritmeiksi eli salakirjoituksiksi.

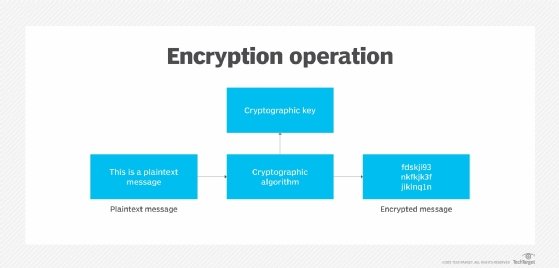

ollakseen tehokas salakirjoitus sisältää muuttujan osana algoritmia. Muuttuja, jota kutsutaan avaimeksi, tekee salakirjoituksen tulosteesta ainutlaatuisen. Kun salattu viesti siepataan luvattomalta taholta, tunkeilijan on arvattava, mitä salausta lähettäjä käytti viestin salaamiseen, sekä mitä avaimia käytettiin muuttujina. Aika ja vaikeus arvailla näitä tietoja on se, mikä tekee salauksesta niin arvokkaan tietoturvatyökalun.

salaus on ollut pitkään tapa suojata arkaluonteisia tietoja. Historiallisesti sitä käyttivät armeijat ja hallitukset. Nykyaikana salausta käytetään suojaamaan tietokoneisiin ja tallennuslaitteisiin tallennettuja tietoja sekä verkkojen kautta siirrettäviä tietoja.

tämä artikkeli on osa

- Data security guide: Everything you need to know

- salauksen merkitys

- miten sitä käytetään?

- miten salaus toimii?

- salauksen edut

- salauksen haitat

- salausavainten hallinta ja kääriminen

- Salaustyypit

- kryptografiset hash-funktiot

- salaus vs. salauksen purkaminen

- salausalgoritmit

- miten salaus murretaan

- salauksen takaovet

- IoT: n uhat, mobiililaitteet

- salauksen historia

Data security guide: Everything you need to know

- joka sisältää myös:

- suojaa kehittyviltä tietoturvauhkilta

- parhaat käytännöt, jotka auttavat Cisoja valmistautumaan CCPA: han

- torjumaan riskin inhimillistä puolta sisäpiiriuhkien hallinnalla

salauksen merkitys

salauksella on tärkeä rooli monien tietoteknisten hyödykkeiden turvaamisessa. Se tarjoaa seuraavat tiedot:

- luottamuksellisuus koodaa viestin sisällön.

- todennus varmistaa viestin alkuperän.

- eheys todistaa, ettei viestin sisältöä ole muutettu sen lähettämisen jälkeen.

- Korjauskelvottomuus estää lähettäjiä kiistämästä lähettäneensä salattua viestiä.

miten sitä käytetään?

salausta käytetään yleisesti tietojen suojaamiseen kauttakulussa ja tietojen levossa. Aina kun joku käyttää pankkiautomaattia tai ostaa jotain verkosta älypuhelimella, salausta käytetään suojaamaan välitettävää tietoa. Yritykset turvautuvat yhä enemmän salaukseen suojellakseen sovelluksia ja arkaluontoisia tietoja mainehaitoilta tietomurron yhteydessä.

missä tahansa salausjärjestelmässä on kolme pääkomponenttia: data, salauskone ja avaimen hallinta. Kannettavan tietokoneen salauksessa kaikki kolme komponenttia ovat käynnissä tai tallennettuina samassa paikassa: kannettavassa tietokoneessa.

sovellusarkkitehtuureissa kolme komponenttia kuitenkin yleensä suoritetaan tai tallennetaan erillisiin paikkoihin vähentääkseen mahdollisuutta, että minkä tahansa yksittäisen komponentin kompromissi voisi johtaa koko järjestelmän vaarantumiseen.

miten salaus toimii?

salausprosessin alussa lähettäjän on päätettävä, mikä salakirjoitus peittää parhaiten viestin merkityksen ja mitä muuttujaa käytetään avaimena, jotta koodattu viesti olisi ainutlaatuinen. Yleisimmin käytetyt salakirjoitustyypit jakautuvat kahteen luokkaan: symmetrisiin ja epäsymmetrisiin.

symmetriset salaukset, joita kutsutaan myös salaisen avaimen salaukseksi, käyttävät yhtä avainta. Avainta kutsutaan joskus jaetuksi salaisuudeksi, koska salauksen suorittavan lähettäjän tai tietokonejärjestelmän on jaettava salainen avain kaikkien viestien salauksen purkamiseen valtuutettujen tahojen kanssa. Symmetrinen avaimen salaus on yleensä paljon nopeampaa kuin epäsymmetrinen salaus. Yleisimmin käytetty symmetrinen salausavain on Advanced Encryption Standard (AES), jonka tarkoituksena oli suojata hallituksen salaiseksi luokiteltua tietoa.

epäsymmetriset salaukset, joita kutsutaan myös julkisen avaimen salaukseksi, käyttävät kahta erilaista — mutta loogisesti linkitettyä — avainta. Tämän tyyppinen salaus käyttää usein alkulukuja avainten luomiseen, koska suurten alkulukujen tekijä ja salauksen käänteisinsinööri on laskennallisesti vaikeaa. Rivest-Shamir-Adleman (RSA) – salausalgoritmi on tällä hetkellä yleisimmin käytetty julkisen avaimen algoritmi. RSA: n avulla julkista tai yksityistä avainta voidaan käyttää viestin salaamiseen; kumpi tahansa avain, jota ei käytetä salaukseen, muuttuu salauksen purkuavaimeksi.

nykyään monissa kryptografisissa prosesseissa käytetään symmetristä algoritmia tietojen salaamiseen ja epäsymmetristä algoritmia salaisen avaimen turvalliseen vaihtamiseen.

salauksen edut

salauksen ensisijainen tarkoitus on suojata tietokonejärjestelmiin tallennettujen tai Internetin tai muun tietokoneverkon kautta lähetettyjen digitaalisten tietojen luottamuksellisuutta.

salauksen käyttöönoton taustalla on tietoturvan lisäksi usein tarve noudattaa vaatimustenmukaisuussäädöksiä. Useat organisaatiot ja standardointielimet joko suosittelevat tai vaativat arkaluonteisten tietojen salaamista, jotta luvattomat kolmannet osapuolet tai uhkatekijät eivät pääse käsiksi tietoihin. Esimerkiksi maksukorttialan tietoturvastandardi (PCI DSS) vaatii kauppiaita salaamaan asiakkaiden maksukorttitiedot, kun ne sekä tallennetaan levossa että välitetään julkisissa verkoissa.

salauksen haitat

vaikka salauksen tarkoituksena on estää luvattomia tahoja ymmärtämästä hankkimaansa dataa, joissain tilanteissa salaus voi estää myös tiedon omistajaa pääsemästä käsiksi tietoihin.

avainten hallinta on yksi suurimmista haasteista yrityksen salausstrategian rakentamisessa, koska salaustekstin purkamiseen tarvittavien avainten on elettävä jossain ympäristössä, ja hyökkääjillä on usein melko hyvä käsitys siitä, mistä etsiä.

salausavainten hallintaan on runsaasti hyviä käytäntöjä. Se on vain, että avainhallinta lisää ylimääräisiä kerroksia monimutkaisuus varmuuskopiointi ja palauttaminen prosessi. Jos suuri katastrofi pitäisi iskeä, prosessi hakemalla avaimet ja lisäämällä ne uuteen varmuuskopiointipalvelimeen voi lisätä aikaa, että se vie päästä alkuun palautusoperaation.

avainhallintajärjestelmä ei riitä. Ylläpitäjien on laadittava kattava suunnitelma avainhallintajärjestelmän suojaamiseksi. Tyypillisesti tämä tarkoittaa sen varmuuskopiointia erillään kaikesta muusta ja näiden varmuuskopioiden tallentamista siten, että avaimet on helppo hakea laajamittaisen katastrofin sattuessa.

salausavainten hallinta ja kääriminen

salaus on tehokas tapa suojata tietoja, mutta salausavaimia on hallittava huolellisesti, jotta tieto pysyy suojattuna, mutta tarvittaessa saatavilla. Salausavainten käyttöä olisi valvottava ja rajoitettava niihin henkilöihin, joiden on ehdottomasti käytettävä niitä.

strategiat salausavainten hallinnoimiseksi koko niiden elinkaaren ajan ja niiden suojaamiseksi varkauksilta, katoamisilta tai väärinkäytöksiltä olisi aloitettava tarkastuksella, jossa määritetään vertailuarvo sille, miten organisaatio määrittää, valvoo, valvoo ja hallinnoi avaimiensa käyttöoikeuksia.

Avainhallintaohjelmisto voi auttaa avainhallinnan keskittämisessä sekä suojata avaimia luvattomalta käytöltä, korvaamiselta tai muokkaukselta.

avaimen kääriminen on joissakin avainhallintaohjelmistoissa esiintyvä tietoturvaominaisuus, joka salaa organisaation salausavaimet joko yksittäin tai irtotavarana. Pakattujen avainten salauksen purkamista kutsutaan paketoinnin purkamiseksi. Avainten kääriminen ja purkaminen suoritetaan yleensä symmetrisellä salauksella.

Salaustyypit

- Bring your own encryption (BYOE) on pilvipalvelun tietoturvamalli, jonka avulla pilvipalvelun asiakkaat voivat käyttää omaa salausohjelmistoa ja hallita omia salausavaimiaan. BYOESTA voidaan käyttää myös nimitystä bring your own key (byok). BYOE toimii siten, että asiakkaat voivat ottaa käyttöön oman salausohjelmistonsa virtualisoidun instanssin pilvessä isännöimänsä liiketoimintasovelluksen rinnalla.

- Pilvitallennussalaus on pilvitallennuspalvelujen tarjoajien tarjoama palvelu, jossa tieto tai teksti muunnetaan salausalgoritmien avulla ja sijoitetaan sitten pilvitallennukseen. Pilvisalaus on lähes identtinen talon sisäisen salauksen kanssa yhdellä tärkeällä erolla: Pilvipalveluasiakkaan on varattava aikaa perehtyäkseen palveluntarjoajan salauksen ja salausavaimen hallinnan käytäntöihin ja menettelyihin, jotta salaus vastaisi tallennettavan tiedon herkkyystasoa.

- Saraketason salaus on tietokantojen salauksen lähestymistapa, jossa tietyn sarakkeen jokaisessa solussa olevalla tiedolla on sama salasana pääsyä, lukemista ja kirjoittamista varten.

- Deniable encryption on salaustyyppi, jonka avulla salattu teksti voidaan purkaa kahdella tai useammalla tavalla riippuen siitä, mitä salausavainta käytetään. Kieltävää salausta käytetään joskus väärän tiedon antamiseen, kun lähettäjä ennakoi tai jopa kannustaa sieppaamaan viestin.

- Encryption as a Service (EaaS) on tilausmalli, jonka avulla pilvipalveluasiakkaat voivat hyödyntää salauksen tarjoamaa tietoturvaa. Tämä lähestymistapa tarjoaa asiakkaille, joilla ei ole resursseja hallita salausta itse, tavan käsitellä säännösten noudattamista koskevia huolenaiheita ja suojata tietoja usean asukkaan ympäristössä. Pilvisalaus tarjoaa tyypillisesti koko levyn salauksen (FDE), tietokannan salauksen tai tiedostojen salauksen.

- päästä päähän-salaus (E2EE) takaa, ettei viestintäkanavan sieppaava hyökkääjä voi katsoa kahden osapuolen välillä lähetettäviä tietoja. Transport Layer Securityn (TLS) tarjoaman salatun viestintäpiirin käyttö web client-ja web server-ohjelmistojen välillä ei aina riitä varmistamaan E2EE: tä; tyypillisesti asiakasohjelmisto salaa lähetettävän todellisen sisällön ennen kuin se siirretään web-asiakkaalle ja vain vastaanottaja purkaa salauksen. E2EE: tä tarjoavia viestisovelluksia ovat muun muassa Facebook WhatsApp ja Open Whisper Systemsin signaali. Facebook Messengerin käyttäjät voivat myös saada E2EE-viestittelyä salaisten keskustelujen vaihtoehdolla.

- kenttätason salaus on kyky salata tiettyjen kenttien tietoja verkkosivulla. Esimerkkejä salattavista kentistä ovat luottokorttinumerot, sosiaaliturvatunnukset, pankkitilinumerot, terveyteen liittyvät tiedot, palkat ja taloustiedot. Kun kenttä on valittu, kaikki kyseisen kentän tiedot salataan automaattisesti.

- FDE on laitteistotason salaus. FDE toimii muuntamalla automaattisesti kovalevyn tiedot muotoon, jota kukaan, jolla ei ole avainta muuntamisen kumoamiseen, ei voi ymmärtää. Ilman kunnollista todennusavainta, vaikka kovalevy irrotettaisiin ja sijoitettaisiin toiseen koneeseen, tiedot pysyvät saavuttamattomissa. FDE voidaan asentaa laskentalaitteeseen valmistushetkellä, tai se voidaan lisätä myöhemmin asentamalla erityinen ohjelmistoajuri.

- Homomorfinen salaus on tiedon muuntamista salakirjoitukseksi, jota voidaan analysoida ja työstää ikään kuin se olisi yhä alkuperäisessä muodossaan. Tämä salaustapa mahdollistaa monimutkaisten matemaattisten operaatioiden suorittamisen salatulle datalle vaarantamatta salausta.

- HTTPS mahdollistaa verkkosivujen salauksen ajamalla HTTP TLS-protokollan päälle. Jotta WWW-palvelin voi salata kaiken lähettämänsä sisällön, on asennettava julkisen avaimen varmenne.

- Linkkitason salaus salaa datan lähtiessään isännästä, purkaa sen seuraavassa linkissä, joka voi olla isäntä-tai relepiste, ja sitten salata sen uudelleen ennen sen lähettämistä seuraavaan linkkiin. Jokainen linkki voi käyttää eri avainta tai jopa eri algoritmia tietojen salaamiseen, ja prosessi toistetaan, kunnes tieto saavuttaa vastaanottajan.

- verkkotason salaus koskee salauspalveluita verkon siirtokerroksessa — datalinkkitason yläpuolella mutta sovellustason alapuolella. Verkon salaus toteutetaan Internet Protocol Security (IPsec) – standardeilla (open Internet Engineering Task Force, IETF), jotka yhdessä käytettynä luovat puitteet yksityiselle viestinnälle IP-verkoissa.

- Kvanttisalaus riippuu hiukkasten kvanttimekaanisista ominaisuuksista datan suojaamiseksi. Erityisesti Heisenbergin epävarmuusperiaate esittää, että hiukkasen kahta tunnistettavaa ominaisuutta-sen sijaintia ja momenttia-ei voida mitata muuttamatta näiden ominaisuuksien arvoja. Tämän seurauksena kvanttikoodattua dataa ei voi kopioida, koska kaikki yritykset päästä käsiksi koodattuun dataan muuttavat dataa. Samoin kaikki yritykset kopioida tai käyttää tietoja aiheuttavat muutoksen tiedoissa, jolloin salauksen valtuutetuille osapuolille ilmoitetaan hyökkäyksestä.

kryptografiset hash-funktiot

Hash-funktiot tarjoavat toisenlaisen salauksen. Tiivistys on merkkijonon muuttaminen kiinteämittaiseksi arvoksi tai avaimeksi, joka edustaa alkuperäistä merkkijonoa. Kun tiedot on suojattu kryptografisella hajautusfunktiolla, pienikin muutos viestiin voidaan havaita, koska se tekee suuren muutoksen tuloksena olevaan hajautukseen.

Hash-funktioita pidetään yksisuuntaisen salauksen tyyppinä, koska avaimia ei jaeta eikä salauksen kääntämiseen tarvittavia tietoja ole tulosteessa. Jotta hajautusfunktio olisi tehokas, sen tulee olla laskennallisesti tehokas (helppo laskea), deterministinen (tuottaa luotettavasti saman tuloksen), preimage-resistentti (ulostulo ei paljasta mitään syötöstä) ja törmäyskestävä (erittäin epätodennäköistä, että kaksi esiintymää tuottaa saman tuloksen).

suosittuja tiivistysalgoritmeja ovat turvallinen Tiivistysalgoritmi (SHA-2 ja SHA-3) ja Message Digest-algoritmi 5 (MD5).

salaus vs. salauksen purkaminen

salauksen, joka koodaa ja peittää viestin sisällön, suorittaa viestin lähettäjä. Salauksen purkamisen, joka on prosessi, jossa salattu viesti puretaan, suorittaa viestin vastaanottaja.

salauksen tarjoama turva on suoraan sidoksissa tiedon salaamiseen käytettävään salakirjoitustyyppiin — salaustekstin palauttamiseen tavalliseen tekstiin tarvittavien salauksen purkuavainten vahvuuteen. Yhdysvalloissa salausalgoritmeja, jotka on hyväksynyt Federal Information Processing Standards (FIPS) tai National Institute of Standards and Technology (NIST), tulisi käyttää aina, kun tarvitaan salauspalveluja.

salausalgoritmit

- AES on symmetrinen lohkosalakirjoitus, jonka Yhdysvaltain hallitus on valinnut salaiseksi luokitellun tiedon suojaamiseksi; se on toteutettu ohjelmistoissa ja laitteistoissa kaikkialla maailmassa arkaluonteisen tiedon salaamiseksi. NIST aloitti AES: n kehittämisen vuonna 1997, kun se ilmoitti tarvitsevansa seuraajan algoritmin Data Encryption standardille (DES), joka alkoi olla haavoittuvainen brute-force-hyökkäyksille.

- DES on vanhentunut symmetrinen tiedon salausmenetelmä. DES toimii käyttämällä samaa avainta viestin salaamiseen ja salauksen purkamiseen, joten sekä lähettäjän että vastaanottajan on tiedettävä ja käytettävä samaa yksityistä avainta. DES on syrjäyttänyt turvallisemman AES-algoritmin.

- Diffie-Hellman-avainten vaihto, jota kutsutaan myös eksponentiaaliseksi avainten vaihdoksi, on digitaalisen salauksen menetelmä, jossa tiettyihin potensseihin korotetut numerot tuottavat salauksen purkuavaimia sellaisten komponenttien pohjalta, joita ei koskaan lähetetä suoraan, mikä tekee mahdollisen koodinmurtajan tehtävästä matemaattisesti ylivoimaisen.

- elliptisen käyrän salaus (ECC) käyttää algebrallisia funktioita luomaan turvallisuutta avainparien välille. Tuloksena olevat salausalgoritmit voivat olla nopeampia ja tehokkaampia, ja ne voivat tuottaa vertailukelpoisia tietoturvatasoja lyhyemmillä salausavaimilla. Tämän vuoksi ECC-algoritmit ovat hyvä valinta esineiden internetin (IoT) laitteisiin ja muihin tuotteisiin, joiden laskentaresurssit ovat rajalliset.

- Quantum key distribution (QKD) on salattuun viestintään ehdotettu menetelmä, jossa salausavaimet luodaan yhteen kietoutuneiden fotonien avulla, jotka sitten lähetetään erikseen viestiin. Kvanttisidonnaisuuden avulla lähettäjä ja vastaanottaja tietävät, onko salausavain siepattu tai muutettu ennen lähetyksen saapumista. Tämä johtuu siitä, että kvanttimaailmassa jo pelkkä välitetyn tiedon havainnointi muuttaa sitä. Kun on todettu, että salaus on turvallinen eikä sitä ole siepattu, annetaan lupa lähettää salattu viesti julkisella internet-kanavalla.

- RSA: n kuvasivat julkisesti ensimmäisen kerran vuonna 1977 Ron Rivest, Adi Shamir ja Leonard Adleman Massachusetts Institute of Technologysta (mit), joskin brittiläisen matemaatikon Clifford Cocksin vuonna 1973 luoma julkisen avaimen algoritmi pidettiin salaisena.Government Communications Headquarters (GCHQ) vuoteen 1997. Monet protokollat, kuten Secure Shell (SSH), OpenPGP, Secure/Multipurpose Internet Mail Extensions (S/MIME) ja Secure Sockets Layer (SSL)/TLS, luottavat RSA salaukseen ja digitaalisiin allekirjoitustoimintoihin.

miten salaus murretaan

minkä tahansa salakirjoituslaitteen kohdalla, alkeellisin hyökkäystapa on brute force-jokaisen avaimen kokeileminen, kunnes oikea löytyy. Avaimen pituus määrää mahdollisten avainten määrän, joten tämän tyyppisen hyökkäyksen toteutettavuus. Salauksen vahvuus on suoraan sidottu avaimen kokoon,mutta avaimen koon kasvaessa myös laskentaan tarvittavat resurssit.

vaihtoehtoisia salausmenetelmiä ovat sivukanavahyökkäykset, jotka eivät hyökkää varsinaista salakirjoitusta vaan sen toteutuksen fyysisiä sivuvaikutuksia vastaan. Virhe järjestelmän suunnittelussa tai toteutuksessa voi mahdollistaa tällaisten hyökkäysten onnistumisen.

hyökkääjät voivat myös yrittää murtaa kohdennetun salakirjoituksen kryptoanalyysin avulla, jolloin salakirjoituksesta yritetään löytää heikkoutta, jota voidaan hyödyntää vähemmän monimutkaisella kuin raa ’ an voiman hyökkäyksellä. Salakirjoitusta vastaan hyökkääminen on helpompaa, jos salakirjoituksessa itsessään on jo vikaa. On esimerkiksi epäilty, että kansallisen turvallisuusviraston NSA: n puuttuminen asiaan heikensi DES-algoritmia. Entisen NSA: n analyytikon ja urakoitsijan Edward Snowdenin paljastusten jälkeen monet uskovat NSA: n yrittäneen horjuttaa muita salausstandardeja ja heikentää salaustuotteita.

salauksen takaovet

salauksen takaovi on tapa kiertää järjestelmän todennus tai salaus. Hallitukset ja lainvalvontaviranomaiset ympäri maailmaa, erityisesti Five Eyes (fvey) – tiedusteluliitossa, ajavat edelleen salauksen takaovia, jotka heidän mukaansa ovat välttämättömiä kansallisen turvallisuuden ja turvallisuuden vuoksi, koska rikolliset ja terroristit kommunikoivat yhä enemmän salattujen verkkopalvelujen kautta.

FVEY: n hallitusten mukaan kasvava kuilu lainvalvontaviranomaisten lainmukaisen pääsyn ja niiden kyvyn hankkia ja käyttää kyseisten tietojen sisältöä välillä on ”pakottava kansainvälinen huolenaihe”, joka edellyttää ”kiireellistä, jatkuvaa huomiota ja tietoon perustuvaa keskustelua.”

salauksen takaovien vastustajat ovat sanoneet toistuvasti, että hallituksen määräämät salausjärjestelmien heikkoudet vaarantavat kaikkien yksityisyyden ja turvallisuuden, koska hakkerit voivat käyttää samoja takaovia hyväkseen.

viime aikoina lainvalvontaviranomaiset, kuten liittovaltion keskusrikospoliisi FBI, ovat arvostelleet E2EE: tä tarjoavia teknologiayhtiöitä väittäen, että tällainen salaus estää lainvalvojia pääsemästä tietoihin ja viestintään edes etsintäluvalla. FBI on kutsunut asiaa ”pimeäksi”, kun taas Yhdysvaltain oikeusministeriö (DOJ) on julistanut tarpeelliseksi ”vastuullisen salauksen”, jonka teknologiayhtiöt voivat avata oikeuden päätöksellä.

Australia sääti lain, jonka mukaan vierailijoiden oli pakko antaa salasanat kaikkiin digitaalisiin laitteisiin, kun he ylittivät rajan Australiaan. Rangaistus noudattamatta jättämisestä on viisi vuotta vankeutta.

IoT: n uhat, mobiililaitteet

vuoteen 2019 mennessä kyberturvallisuusuhat sisälsivät yhä enemmän IoT: n ja mobiililaskentalaitteiden salaustietoja. Vaikka IoT: n laitteet eivät useinkaan ole itse kohteita, ne toimivat houkuttelevina kanavina haittaohjelmien levittämiseen. Asiantuntijoiden mukaan Haittaohjelmamuokkauksia käyttäviin IoT-laitteisiin kohdistuvat hyökkäykset kolminkertaistuivat vuoden 2018 alkupuoliskolla verrattuna koko vuoteen 2017.

NIST on edistänyt sellaisten salausalgoritmien luomista, jotka soveltuvat käytettäväksi rajoitetuissa ympäristöissä, mukaan lukien mobiililaitteet. Huhtikuussa 2019 pidetyssä ensimmäisessä tuomarointikierroksessa NIST valitsi 56 kevyttä salausalgoritmikandidaattia, joita harkittaisiin standardisoitaviksi. Keskustelu mobiililaitteiden salausstandardeista on tarkoitus käydä marraskuussa 2019.

helmikuussa 2018 mit: n tutkijat paljastivat uuden sirun, joka on hardwired to performing public key salaus, joka kuluttaa vain 1/400 niin paljon virtaa kuin ohjelmistojen toteutus samoista protokollista. Se käyttää myös noin 1/10 niin paljon muistia ja suorittaa 500 kertaa nopeammin.

koska tietoverkkojen julkisen avaimen salausprotokollat toteutetaan ohjelmistolla, ne vaativat arvokasta energiaa ja muistitilaa. Tämä on ongelma IoT: ssä, jossa monet erilaiset tuotteisiin, kuten laitteisiin ja ajoneuvoihin upotetut anturit kytkeytyvät verkkopalvelimiin. Kiinteän olomuodon piiri helpottaa huomattavasti energian ja muistin kulutusta.

salauksen historia

sana salaus tulee kreikan kielen sanasta kryptos, joka tarkoittaa kätkettyä tai salaista. Salauksen käyttö on lähes yhtä vanhaa kuin itse viestinnän taito. Jo vuonna 1900 EKR muuan Egyptiläinen kirjuri käytti epätyypillisiä hieroglyfejä kätkemään piirtokirjoituksen merkityksen. Aikana, jolloin useimmat ihmiset eivät osanneet lukea, pelkkä viestin kirjoittaminen riitti usein, mutta salausmenetelmät kehittyivät pian muuttamaan viestit lukukelvottomiksi lukuryhmiksi suojaamaan viestin salaisuutta, kun sitä kannettiin paikasta toiseen. Viestin sisältö järjesteltiin uudelleen (saattaminen osaksi kansallista lainsäädäntöä) tai korvattiin (korvaaminen) muilla merkeillä, symboleilla, numeroilla tai kuvilla sen merkityksen peittämiseksi.

vuonna 700 eaa spartalaiset kirjoittivat arkaluontoisia viestejä keppien ympärille käärittyihin nahkaröykkiöihin. Kun nauha purettiin, merkit muuttuivat merkityksettömiksi, mutta täsmälleen saman läpimittaisella tikulla vastaanottaja pystyi luomaan viestin uudelleen (tulkitsemaan). Myöhemmin roomalaiset käyttivät niin sanottua Caesar Shift-salakirjoitusta, monoalfabeettista salakirjoitusta, jossa jokaista kirjainta siirretään sovitulla numerolla. Joten esimerkiksi, jos sovittu Numero on kolme, niin viesti, ” Be at the gates at six ”tulisi” eh DW wkh jdwhv dw vla.”Ensi silmäyksellä tämä saattaa näyttää vaikealta tulkita, mutta aakkosten alun rinnastaminen siihen asti, kunnes kirjaimissa on järkeä, ei vie kauan. Myös vokaalit ja muut yleisesti käytetyt kirjaimet, kuten t ja s, voidaan nopeasti päätellä taajuusanalyysin avulla, ja tätä informaatiota puolestaan voidaan käyttää viestin muun osan tulkitsemiseen.

keskiajalla syntyi polyalfabeettinen substituutio, jossa käytetään useita substituutioaakkosia rajoittamaan frekvenssianalyysin käyttöä salakirjoituksen murtamiseen. Tämä viestien salaustapa pysyi suosittuna huolimatta monista toteutuksista, jotka eivät kyenneet riittävästi salaamaan, kun korvike muuttui-tunnetaan myös nimellä key progression. Polyalfabeettisen korvaavan salakirjoituksen ehkä tunnetuin toteutus on saksalaisten toisen maailmansodan aikana käyttämä Enigma-sähkömekaaninen roottorisalakirjoituskone.

salaus otti suuren harppauksen eteenpäin vasta 1970-luvun puolivälissä. Tähän asti kaikki salausohjelmat käyttivät samaa salausta viestin salaamiseen ja salauksen purkamiseen: symmetristä avainta.

salaus oli lähes yksinomaan vain hallitusten ja suuryritysten käytössä 1970-luvun lopulle asti, jolloin Diffie-Hellman-avainten vaihto-ja RSA-algoritmit julkaistiin ja ensimmäiset tietokoneet otettiin käyttöön.

vuonna 1976 Whitfield Diffien ja Martin Hellmanin tutkielma ”New Directions in Cryptography” ratkaisi yhden salauksen perusongelmista: miten salausavain jaetaan turvallisesti sitä tarvitseville. Läpimurtoa seurasi pian sen jälkeen RSA, julkisen avaimen salauksen toteuttaminen epäsymmetrisiä algoritmeja käyttäen, mikä aloitti uuden salauksen aikakauden. 1990-luvun puolivälissä sekä julkisen että yksityisen avaimen salausta alettiin käyttää rutiininomaisesti verkkoselaimissa ja palvelimissa arkaluontoisten tietojen suojaamiseksi.