Tänään aiomme tarkastella lähemmin WEP (Wired Equivalent Privacy)-protokollan haavoittuvuuksia ja nähdä, miten hyödyntää näitä haavoittuvuuksia ja miten hakkerit voivat päästä Wi-Fi-verkkoon, johon heillä ei vielä ole pääsyä. Käytämme aircrack-ng-ohjelmistoa helpottamaan hyökkäystä Kali Linux-asennuksesta, mutta halusin huomauttaa muutamista varoituksista, varoituksista ja selityksistä ennen kuin kaivaudumme esittelyyn.

ensinnäkin kannattaa huomioida, että osa hyökkäysprosessista muistuttaa WPA-ja WPA2-Wi-Fi-protokollien murtamista. Kuitenkin, WEP on eri protokolla kokonaan, joten ohi käynnistämällä ohjelmiston langattomalla käyttöliittymällä ja suorittamalla kaatopaikat, prosessi on hieman erilainen. Lisäksi, kannattaa huomata, että emme aio hyödyntää kättely ja uudelleen vika ja suorittaa sanakirja-pohjainen hyökkäys kuten teimme WPA. Sen sijaan aiomme seurata langatonta dataa ja kaapata paketteja päätellä avain perustuu joitakin tunnettuja haavoittuvuuksia.

WEP-haavoittuvuudet vs WPA-haavoittuvuudet

ennen kuin aloitamme WEP-krakkausesityksen, sinun pitäisi saada yleinen käsitys protokollasta, sen haavoittuvuuksista ja siitä, miten ne eroavat WPA: sta ja WPA2: sta. Ensinnäkin, sinun pitäisi ymmärtää, että WEP on turvallisuus protokolla, joka käyttää RC4 security, joka on eräänlainen stream salakirjoitusta. Salakirjoitus käyttää lyhyttä avainta luodakseen ”satunnaisen” avainvirran, mutta tätä teknologiaa on käytetty hyväksi jo vuosia.

on olemassa useita tapoja, joilla WEP-haavoittuvuuksia voidaan hyödyntää. Sitä vastaan hyökätään muun muassa vertaamalla kahta salakirjoitustekstejä käyttänyttä puroa identtisiin avainvirtoihin. Käyttämällä xor-operaatiota (Exclusive Or) dataan, protokolla voidaan kääntää.

yksi protokollan kohtalokkaista vioista liittyy CRC – 32-tarkistussummaan, jota käytetään varmistamaan, ettei tietoja ole muutettu kuljetuksen aikana-joka tunnetaan myös eheyden tarkistuksena. Muuttamalla bitit ja muokkaamalla tarkistussumma kelvolliseksi permutaatioksi on mahdollista huijata RC4-streamidata näyttämään kelvolliselta. Tämä on kuitenkin vain jäävuoren huippu WEP-haavoittuvuuksien suhteen, ja sinun pitäisi tietää, että nämä tietoturva-aukot aiheuttavat sekä passiivisia että aktiivisia hyökkäyksiä.

vastaavasti WPA kärsii TKIP: hen (Temporal Key Integrity Protocol) liittyvästä tietoturvahaavoittuvuudesta. Nämä puutteet tekevät WPA: sta ja WPA2: sta haavoittuvaisia pakettihuijauksille, salauksen purkamiselle ja brute force-hyökkäyksille. Vaikka taustalla mekaniikka WEP ja WPA ovat hyvin erilaisia, huomaat, että voit murtaa joko protokolla muutamassa minuutissa (yleensä) käyttämällä aircrack-ng ohjelmisto Kali.

yksi keskeisistä eroista hyökkäysten välillä on se, miten hyökkäämme protokollaa vastaan. Vuonna WPA ja WPA2 opetusohjelma, käytimme sanakirjan salasanoja löytää avain. Tällä kertaa aiomme kuitenkin siepata langattomia paketteja ilmasta aircrack-ng: llä (vaikka on olemassa monia muita pakettinuuskijoita) avaintietojen löytämiseksi.

Hyökkäystyypit

passiivisia hyökkäyksiä helpottaa salakuuntelutekniikka, jonka avulla hyökkääjä voi siepata langattoman viestinnän, kunnes huomaa ICV-törmäyksen. Tämän jälkeen hyökkääjä voi ohjelmiston avulla päätellä tietojen sisällön. RC4-algoritmin puutteiden vuoksi hyökkääjä voi suhteellisen helposti kerätä tietoja ja ristiintarkistaa nämä tiedot purkaakseen viestien salauksen ja jopa saadakseen verkkoyhteyden.

käänteisesti, ja aktiivista hyökkäystä voidaan käyttää, kun hyökkääjä tuntee jo salatun viestin tekstitiedot. Tämän jälkeen hyökkääjä voi manuaalisesti tehdä ylimääräisiä salattuja paketteja huijatakseen WEP-laitetta. Koska he osaavat manipuloida tiivistysalgoritmia, he voivat huijata eheystarkistuksia, jolloin WEP-laite virheellisesti hyväksyy paketit oikeiksi tiedoiksi. Tämä on eräänlainen pistoshyökkäys, ja ne on yllättävän helppo toteuttaa.

aloittaminen

ennen kuin aloitat, tarvitset useita asioita rakentaaksesi ympäristön, jossa voit aloittaa hakkeroinnin. Kuten aina, sinun pitäisi tietää, että sinulla ei ole laillista oikeutta väärinkäyttää näitä tietoja julkisesti hyökätä tosielämän verkkoja, joten sinun pitäisi vain yrittää tätä hyödyntää yksityisyyden kotiverkon. Tarvitset seuraavat viisi tuotetta ennen kuin voimme aloittaa:

- tietokonejärjestelmä, joka käyttää Kali Linuxia

- langaton reititin, joka käyttää WEPIÄ, jonka omistat ja hallitset

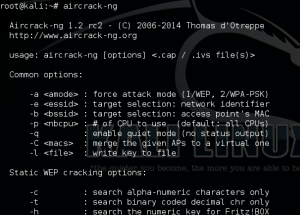

- aircrack-ng-ohjelmisto

- langaton liitäntä, jota voidaan käyttää monitoritilassa pakettien keräämiseksi

- toinen reitittimeen liitetty langaton isäntä

vaihe 1

varmista, että langaton korttisi näkyy Kali Linux-järjestelmässäsi. Voit suorittaa ifconfig-komennon etsiäksesi langattomia rajapintoja. Sinun pitäisi nähdä Ethernet ja loopback käyttöliittymä, mutta olemme kiinnostuneita käyttöliittymä, joka alkaa ’ w.’Todennäköisesti, langaton käyttöliittymä, jota haluat käyttää, on wlan0 ellei sinulla ole useita langattomia kortteja.

Vaihe 2

seuraavaksi käytämme aircrack-ng: tä laittaaksemme langattoman rajapintasi monitoritilaan, jonka avulla se voi seurata ja kaapata langattomia kehyksiä muista laitteista hyökkäyksen helpottamiseksi. Sinun täytyy suorittaa seuraava komento:

- aircrack-ng start wlan0

huomaa, että sinulla voi olla langaton käyttöliittymä eri nimellä. Jos käyttöliittymän nimi on wlan1 tai sillä on eri nimi, lisää se komennon loppuun. Tee erityinen huomio lähtö, koska se luo kuunteluliittymä, todennäköisesti nimeltään mon0.

huomaa, että sinulla voi olla langaton käyttöliittymä eri nimellä. Jos käyttöliittymän nimi on wlan1 tai sillä on eri nimi, lisää se komennon loppuun. Tee erityinen huomio lähtö, koska se luo kuunteluliittymä, todennäköisesti nimeltään mon0.

Vaihe 3

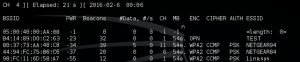

sitten alamme dump-komennolla napata paketteja muista langattomista laitteista, ja ohjelmisto pystyy tekemään laskelmia ja vertailuja tietojen kesken murtaakseen epävarman WEP-protokollan. Anna seuraava komento:

- airodump-ng mon0

Vaihe 4

nyt on aika kertoa langattomalle käyttöliittymällesi, että voit alkaa tallentaa kaapattua langatonta dataa valitsemasi verkon perusteella. Muista liittää kolme keskeistä tietoa edellisestä tulosteesta seuraavaan komentoon:

- airodump –ng –w –c-bssid mon0

tarkemmin, sinun täytyy kytkeä ESSID, kanavan numero (CH), ja BSSID. Tähän mennessä langattoman käyttöliittymän pitäisi olla syömällä langattomia kehyksiä, mutta sinun täytyy tallentaa ne paikalliseen tiedostoon. Haluat olla vähintään 10,000 paketteja ennen kuin siirryt jäljellä vaiheet. Käytä seuraavaa komentoa kirjoittaaksesi tietosi kovalevylläsi olevaan tiedostoon:

- airodump-ng mon0–

Vaihe 5

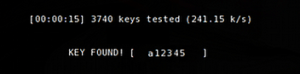

viimeisenä mutta ei vähäisimpänä, sinun on tehtävä prosessin tärkein vaihe käyttämällä WEP-laitteen kaapattuja tietoja. Anna seuraava komento:

- aircrack-ng .korkki

jos kaikki menee suunnitelmien mukaan, sinun pitäisi pystyä murtamaan WEP-järjestelmä. Kuitenkin, jos komento epäonnistuu, haluat odottaa, kunnes langaton kortti tallentaa enemmän tietoja. Anna sille aikaa kaapata 15000 pakettia ja yritä sitten uudelleen.

Varoitukset ja erot WPA

huomaat todennäköisesti, että hyökkäysmenettelyssä on vähemmän vaiheita kuin WPA/WPA2-hyökkäysmenettelyssä. Vaikka se voi tuntua yksinkertaisemmalta pinnalla, sinun pitäisi tietää, että WEP hyökkäys prosessi pyörii syömällä tietoja lähetetään muiden langattomien isäntien. Jos verkkoon on kytketty vain yksi isäntä tai isännät eivät lähetä paljon dataa, kestää kauemmin kerätä tarpeeksi dataa hyökkäyksen toimimiseksi. Toisaalta WPA/WPA2-hyökkäys keskittyi salasanasanakirjan käyttöön sen jälkeen, kun se oli pakottanut isännän muodostamaan yhteyden uudelleen.

Final Thoughts

WEP-salauksen murtaminen on yksinkertaista, kunhan on oikeat työkalut, mutta varoitetaan. Sinun ei pitäisi koskaan käyttää tätä tietoa väärin. Se voisi johtaa vakaviin seurauksiin, jotka vaikuttavat kielteisesti elämääsi. Varmista, että yrität näitä hyökkäyksiä vain omistamiisi laitteisiin, ja varmista, ettet koskaan käytä WEP: tä langattomien tukiasemien ja reitittimien suojaamiseen.