organisaatiot ovat käyttäneet LDAP-protokollaa käyttäjien hallintaan, attribuutteihin ja todennukseen lähes kolmen vuosikymmenen ajan. Tuona aikana protokolla on laajentunut ja kehittynyt vastaamaan muuttuviin IT-ympäristöihin ja liiketoiminnan tarpeisiin.

tämä blogi kattaa kaiken, mitä sinun tarvitsee tietää LDAP: stä, sen alkuperästä sen nykyiseen pilvivetoiseen liikemaailmaan, ja kertoo, miten se toimii, miten sitä käytetään, miten pääset alkuun ja mitkä LDAP-palvelinratkaisut saattavat olla juuri sinun tarpeisiisi sopivia.

- LDAP-protokolla

- miten LDAP vaikuttaa?

- LDAP-hakemiston komponentit

- LDAP Directory Information Tree

- Entry

- attribuutti

- skeema

- DN: Distinguished Name

- RDN: Relative Distinguished Name

- Multivalue Rdns

- LDAP-palvelimet

- LDAP-todennus ja valtuutus

- LDAP-todennus

- LDAP-valtuutus

- mihin LDAP-valmistetta käytetään?

- LDAP ja Active Directory

- LDAP ja Azure Active Directory

- LDAP: n paikka pilvessä

- onko LDAP edelleen merkityksellinen?

- LDAP: n määritys

- LDAP-palveluntarjoajat

- Active Directory (AD)

- OpenLDAP

- Cloud LDAP

- LDAP: n hyvät ja huonot puolet

- mitkä ovat LDAP: n edut?

- mitkä ovat LDAP: n haitat?

- Extending LDAP to a Full Cloud Directory

- Cloud LDAP and Beyond with JumpCloud

LDAP-protokolla

LDAP (Lightweight Directory Access Protocol) on yksi perusprotokollista, joka kehitettiin hakemistopalveluja varten (käyttäjien Turvallinen hallinta ja heidän käyttöoikeutensa IT-resursseihin), ja useimmat hakemistopalvelut käyttävät LDAP: tä edelleen, vaikka ne saattavat käyttää myös muita protokollia, kuten Kerberos, SAML, RADIUS, SMB, Oauth ja muut.

pähkinänkuoressa LDAP määrittää hakemistojen tallennusmenetelmän ja helpottaa käyttäjien todennusta ja valtuutusta palvelimille, tiedostoille, verkkolaitteille ja sovelluksille, muun muassa IT-resursseille. LDAP: n kehitti vuonna 1993 Tim Howes kollegoineen Michiganin yliopistossa kevyeksi, matalapaineiseksi versioksi X. 500 directory services-protokollista, jotka olivat tuolloin käytössä, kuten DAP (directory access protocol).

X. 500 oli kova sekä järjestelmille (suuri jalanjälki) että verkolle (kaistanleveysintensiivinen). Itse asiassa monet järjestelmät ihmisten työpöydillä 1990-luvun alussa ei voinut muodostaa yhteyttä X. 500-hakemistopalveluun, joten se oli rajoitettu tiettyihin järjestelmiin (ajatella enemmän kuin mainframes, mini-tietokoneet, tai mikrotietokoneet aikoinaan-yleensä ei PC).

LDAP ratkaisi nämä ongelmat sallimalla käyttäjien todennuksen ja valtuutuksen palvelimille, tiedostoille ja sovelluksille vähentäen samalla yleiskustannuksia, kaistanleveyden käyttöä ja kysyntää päätepisteissä.

näiden tehokkuusetujen ansiosta LDAP menestyisi hyvin ja siitä tulisi melko vähäksi aikaa internet-hakemistopalvelujen todennusprotokolla. Itse asiassa LDAPv3 (LDAP: n kolmas versio) ehdotettiin ja hyväksyttiin hakemistopalvelujen internetstandardiksi vuonna 1997. Tämä on viimeisin ja yleisin versio LDAP tänään.

tämän virstanpylvään jälkeen Kurt Zeilenga aloitti OpenLDAP-projektin julkaisemalla OpenLDAP 1.0: n vuonna 1998.

OpenLDAP 1.0 oli ensimmäinen täysin avoimen lähdekoodin asiakas-ja palvelinsovellusten sarja, joka oli johdettu LDAPv3.3: sta ja sisälsi kehittyneitä suojausominaisuuksia, päivitetyn alustatuen ja virheenkorjauksia. Openldapin avoimen lähdekoodin luonteen ansiosta IT-ylläpitäjät pystyivät muokkaamaan sitä paremmin organisaationsa tarpeisiin sopivaksi, mikä teki siitä suositun LDAP-valinnan. Openldapia ovat sittemmin ajaneet Howard Chu ja Symas-talli.

vuotta myöhemmin, vuonna 1999, Microsoft julkaisi Active Directoryn, joka käytti LDAP: tä ja Kerberosia ja loi samalla omia laajennuksia pitääkseen organisaatiot lukittuina Microsoftin ekosysteemiin.

miten LDAP vaikuttaa?

lyhyesti sanottuna LDAP määrittää hakemistotallennusmenetelmän, joka mahdollistaa tietueiden lisäämisen, poistamisen ja muokkaamisen, ja se mahdollistaa kyseisten tietueiden etsimisen helpottamaan sekä käyttäjien todennusta että resurssien valtuuttamista.

LDAP: n kolme päätehtävää ovat:

Update: Tämä sisältää hakemistotietojen lisäämisen, poistamisen tai muokkaamisen.

kysely: tämä sisältää hakemistotietojen etsimisen ja vertailun.

Authenticate: tärkeimmät todennustoiminnot sisältävät sitomisen ja sitomisen; kolmatta toimintoa, abandon, voidaan käyttää estämään palvelinta suorittamasta operaatiota.

LDAP-hakemiston komponentit

Seuraavassa on joitakin LDAP-protokollan ja LDAP-pohjaisen hakemiston keskeisiä elementtejä ja käsitteitä. Kun työskentelet identity provider (IdP), suuri osa tästä tapahtuu takana GUI; kuitenkin, se voi olla hyödyllistä tietää, sekä pyöristää ymmärrystä ja Auttaa räätälöinnin ja vianmääritys tiellä.

edelleen OpenLDAP mahdollistaa joustavan räätälöinnin, mutta vaatii monimutkaisempaa protokollan ja sen käyttötapausten tuntemusta. Yleensä nämä muutokset tehdään komentorivillä, asetustiedostoilla tai joskus muokkaamalla avoimen lähdekoodin pohjaa. LDAP: n toiminnan ymmärtäminen on erityisen tärkeää niille, jotka käyttävät OpenLDAP: ia, ja niille, jotka ovat kiinnostuneita räätälöimään sen tarpeidensa mukaan.

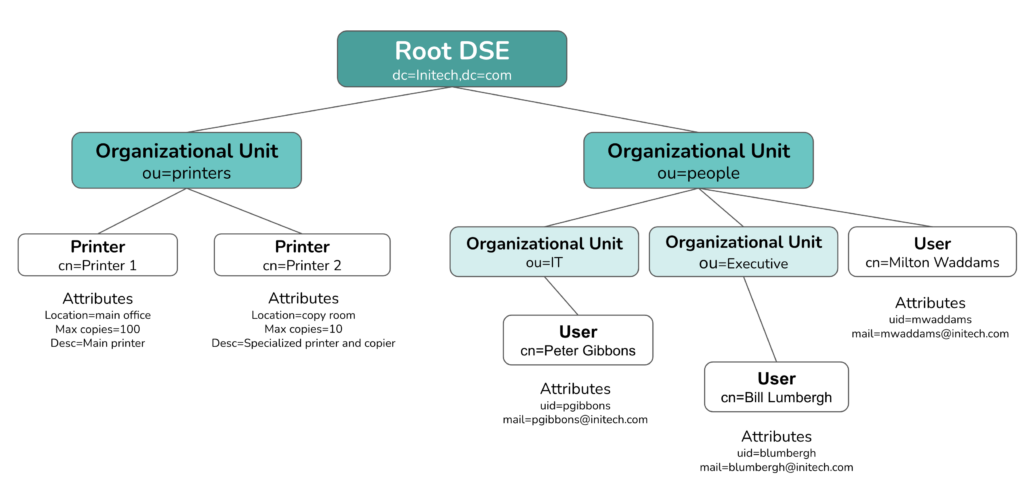

LDAP Directory Information Tree

LDAP järjestää tietoa hierarkkisessa puurakenteessa, josta käytetään nimitystä directory information tree (dit). LDAP dit voi vaihdella käyttämäsi ohjelmiston tai hakemistopalvelun perusteella; LDAP-hakemistot noudattavat kuitenkin yleensä tätä puurakennetta, jossa merkinnät ilman alaisia (esimerkiksi käyttäjät) ovat lehtiä, ja juuri on kokonaisvaltainen kokonaisuus, joka kattaa kaikki hakemistossa olevat tiedot.

tämä juuri on directory server agent (DSA) – spesifinen merkintä (DSE), jota kutsutaan root DSE: ksi, ja se tarjoaa tietoa hakemistosta.

Entry

Entries käyttää attribuutteja kuvaamaan hakemistoon tallennettuja reaalimaailman kohteita, kuten käyttäjää tai konetta. Aivan kuten puhelinluettelossa — tai vastaavemmin puhelimen yhteystietoluettelossa — käyttäjät ovat merkintöjä, jotka tallentavat lisätietoja käyttäjästä.

LDAP: ssä nimiin viitataan usein niiden yhteisnimellä (CN) — käyttäjille tämä on yleensä käyttäjätunnus tai etu-ja sukunimi.

attribuutti

attribuutit kuvaavat LDAP-hakemistoon tallennettua käyttäjää, palvelinta tai muuta kohdetta. Käyttäjän attribuutteja, esimerkiksi, tyypillisesti sisältävät koko nimi, sähköpostiosoite, käyttäjätunnus, ja salasana, alkajaisiksi. Attribuutit koostuvat tyypistä ja arvosta; eli mail(type)[email protected](value).

käytettävissä olevat attribuutit määritellään ennalta ObjectClass-attribuutilla; organisaatiot voivat käyttää useampaa kuin yhtä ObjectClass-attribuuttia ja luoda mukautettuja ObjectClass-attribuutteja, jotka kattavat tiedot, jotka ne haluavat tallentaa LDAP-hakemistoonsa, mutta yhtä merkintää kohden voi olla vain yksi rakenteellinen objektiluokka. (Lisäobjektiluokkia voi olla, mutta yksi pääobjektiluokka, jota kutsutaan rakenteelliseksi objektiluokaksi, määrittelee jokaisen merkinnän).

skeema

schemat määrittelevät hakemiston. Erityisesti, skeema määrittelee parametrit hakemiston, mukaan lukien syntaksi, matching säännöt (eli, onko syöte salasana vastaa hakemiston tiedot?), attribuuttityypit ja objektiluokat.

LDAPv3 (LDAP: n uusin iteraatio) tarjoaa ennalta määritellyn skeeman, ja muut LDAP: n tarjoukset tarjoavat skeemavariantteja tai iteraatioita, joten eri palveluntarjoajat voivat muotoilla LDAP-hakemistonsa hieman eri tavalla. Räätälöidyn skeeman luominen on mahdollista myös vivahteikkaammille ja kapeammille käyttötapauksille.

DN: Distinguished Name

tämä on LDAP-merkinnän yksilöllinen tunniste, joka määrittää kaikki objektille annetut attribuutit. Se voi sisältää useita datapisteitä, ja se koostuu suhteellisista erotetuista nimistä (rdns) merkkijonossa, joka on erotettu pilkuilla.

DN-formaatti toimii maantieteellisten koordinaattien tavoin, vain käänteisessä järjestyksessä: se määrittää sijainnin hakemistossa luettelemalla jokaisen alaotsikon kasvavissa asteissa.

vaikka Maantieteelliset koordinaatit alkavat yleisistä ja tarkentuvat, DN alkaa kohteen nimellä ja toimii pääkansiokomponenttiin (esimerkiksi LDAP-palvelimesi toimialueeseen) asti muodostaen täydellisen osoitteen, joka osoittaa kohteen sijainnin LDAP-puussa.

DNs on muotoiltu seuraavasti:

RDN,RDN, RDN

Peter Gibbonsille, joka on ohjelmoija INITECHIN IT-osastolla, DN voi näyttää tältä:

cn=Peter Gibbons,ou=IT,ou=People,dc=Initech,dc=com

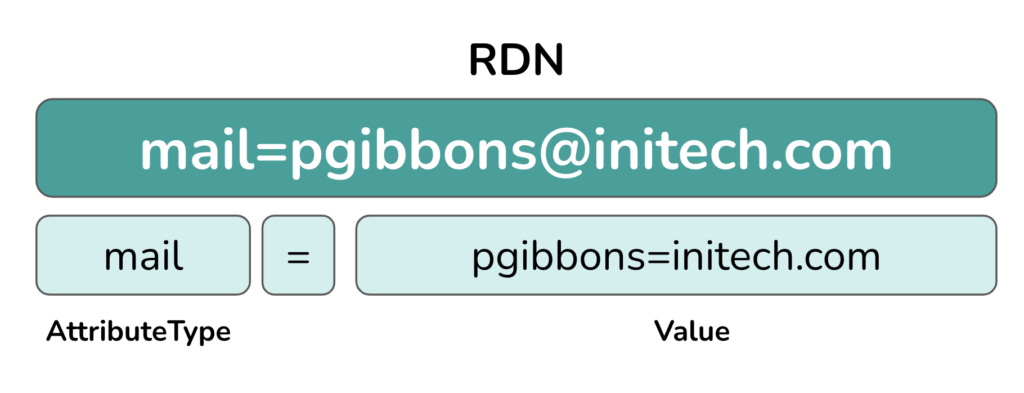

RDN: Relative Distinguished Name

nämä ovat merkkijonoja, jotka antavat arvoja attribuuteille, kuten sähköpostiosoitteen osoittaminen käyttäjälle. Ne muodostetaan nimiarvopareilla yhtäläisellä merkillä ( = ). Muoto näyttää seuraavalta:

attribuutti=arvo

Esimerkiksi käyttäjä Peter Gibbonsin sähköpostiosoitteen RDN voi olla [email protected].

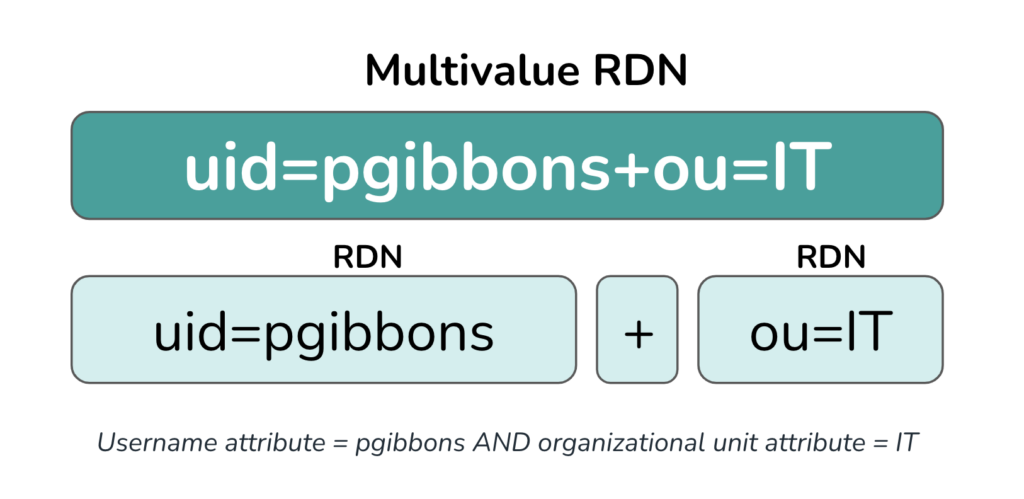

Multivalue Rdns

rdns voidaan yhdistää yleiseksi RDN: ksi, jossa on plus-merkkejä. Multivalue rdns käsittelee kahta attribuuttiarvoa yhtenä, ja sitä voidaan käyttää erottamaan kaksi samanarvoista rdns: ää (kuten kaksi käyttäjää, joilla on sama nimi – Hakemisto voisi liittää sähköpostiosoitteensa RDN: n käyttäjänimeensä luodakseen kullekin yksilöllisen rdns: n). Monimuoto RDN muotoiltaisiin seuraavasti:

RDN+RDN

LDAP-palvelimet

LDAP-hakemistossa voi olla yksi tai useampia palvelimia, mutta juuripalvelimia on oltava yksi (pääkaavio yllä olevassa kaaviossa). Tärkeimmät LDAP-palvelimet toimivat slapd-palvelimella, ja ne lähettävät muutoksia palvelinkopioihin slurpd-palvelimen kautta.

perinteisesti LDAP-palvelimia on isännöity Prem-sivustolla ja hallinnoitu organisaation sisäisesti, ja Microsoft AD oli LDAP: n suosituin kaupallinen ratkaisu markkinoilla. OpenLDAP on nykyään suosituin avoimen lähdekoodin ja puhtaan pelin LDAP-palvelin.

nyt organisaatiot käyttävät kuitenkin useammin pilvipalveluja, jotka helpottavat sisäisen palvelinhallinnan, turvallisuuden ja hallinnan taakkaa. Pilvipohjaisten LDAP-palvelimien avulla organisaatiot voivat myös siirtää infrastruktuuriaan pilveen, hyödyntää etätyömahdollisuuksia ja vähentää kustannuksia. Lue lisää tämän artikkelin LDAP-ja Active Directory-osiosta.

LDAP-todennus ja valtuutus

LDAP-protokolla sekä todentaa että valtuuttaa käyttäjät käyttämään resurssejaan. Protokolla todentaa käyttäjät sidontaoperaatiolla, jonka avulla käyttäjä voi kommunikoida LDAP-hakemiston kanssa, ja valtuuttaa sitten todennetun käyttäjän tarvitsemiinsa resursseihin, jos heidän syöttönsä kirjautumistiedot vastaavat sitä, mitä heille on listattu tietokannassa.

LDAP-todennus

LDAP-todennus perustuu asiakas/palvelin-sidontaoperaatioon, jonka avulla LDAP-valmis asiakas, jota kutsutaan directory user agentiksi (Dua), ja hakemistopalvelin, jota kutsutaan directory system agentiksi (DSA), voivat kommunikoida suojatussa, salatussa istunnossa.

kun käyttäjä todentaa LDAP-palvelinta vastaan yrittäessään päästä tietokantaan, häntä pyydetään antamaan käyttäjätunnus ja salasana.

jos arvot, jotka käyttäjä syöttää asiakkaalle, vastaavat LDAP-tietokannasta löytyviä arvoja, LDAP-palvelin antaa käyttäjälle pääsyn mihin tahansa IT-resurssiin.

LDAP-valtuutus

kun käyttäjä on onnistuneesti todennettu, hänelle on annettava lupa pyydettyihin resursseihin. Vaikka eri LDAP-esiintymät voivat jäsentää ja koodata tätä hieman eri tavalla, tämä saavutetaan pääasiassa antamalla käyttöoikeudet hakemistossa oleville ryhmille ja rooleille.

esimerkiksi Openldapilla käyttäjät kuuluvat ryhmiin, joille voidaan antaa erilaisia käyttöoikeuksia. Jos todennettavalle käyttäjälle annetaan oikeat oikeudet käyttää tiettyä resurssia, LDAP-protokolla valtuuttaa heidät käyttämään sitä; jos näin ei ole, protokolla estää pääsyn.

mihin LDAP-valmistetta käytetään?

LDAP-protokolla määrittelee hakemiston, joka voi:

- säilytä käyttäjätiedot yhdessä keskeisessä ja esteettömässä paikassa.

- yhdistä nämä käyttäjät resursseihin, joihin heillä on pääsy.

- todentaa ja valtuuttaa käyttäjät niille osoitettuihin resursseihin, joita ovat:

- TEKNISET Sovellukset: Jenkins, Docker, OpenVPN, Atlassian suite ja monet muut autentikoivat parhaiten LDAP: n avulla.

- Palvelininfrastruktuuri: Linux-palvelimet sekä premissä että pilvessä (kuten AWS) hyödyntävät LDAP: tä käyttäjien todentamiseksi.

- tiedostopalvelimet: tiedostopalvelimet kuten QNAP, Synology ja FreeNAS tukevat LDAP: tä.

- verkkolaitteet: vaikka tämä voi olla päällekkäistä RADIUS-protokollan kanssa, jotkut organisaatiot käyttävät LDAP-järjestelmää VPN: ien, WiFi-tukiasemien ja muiden verkkolaitteiden kautta tapahtuvaan verkkoon pääsyyn.

kun LDAP sai alkunsa, edellä mainitut toiminnot olivat paljon kehittyneempiä kuin muut käytettävissä olevat käyttäjähallintavaihtoehdot. Protokollan suosion kasvaessa yhä useammista IT-resursseista tuli LDAP-yhteensopivia, ja uusia tuotteita — mukaan lukien pilvi LDAP, muut todennusprotokollat ja täydelliset hakemistopalvelut — tuli näyttämölle tukemaan pääsyä kyseisiin IT-resursseihin.

IT-ylläpitäjät voivat nyt käyttää LDAP: tä todentaakseen koneet ja hallitakseen pääsyä vanhoihin sovelluksiin, verkkoihin, NAS: iin ja muihin komponentteihin sekä Prem: ssä että pilvipalvelussa. Joidenkin pilvihakemistopalvelujen, kuten Jumpcloudin, avulla ne voivat yhdistää tämän toiminnon muihin protokolliin ja tarjota käyttäjille pääsyn lähes kaikkiin IT-resursseihinsa.

LDAP ja Active Directory

LDAP: n tultua keskeiseksi hakemistopalveluprotokollaksi Microsoft AD rakensi monet pohjansa LDAP: lle; AD ei kuitenkaan ole puhdas LDAP-työkalu.

vaikka AD voi käyttää LDAP: tä, se tukeutuu todennuksessa enemmän kerberosiin ja on vähemmän joustava kuin avoimen lähdekoodin LDAP-Hakemisto. AD vaatii toimialueen ohjaimet ja toimii parhaiten Microsoft Windows-pohjaisten laitteiden ja sovellusten kanssa. Tutustu näihin eroihin tarkemmin AD vs. LDAP-vertailussamme.

viime aikoihin asti hakemistotyökalut toimivat pääasiassa on-Prem-Windows-pohjaisissa ympäristöissä. AD: n menestys tuli pitkälti sen keskittymisestä Windows-keskeisiin, on-prem-ympäristöihin, jotka olivat liiketoiminnan standardi vuosikymmeniä.

kuluneen vuosikymmenen siirtyminen pilveen, joka kiihtyi pandemian ajaman massamuutoksen myötä etätyöhön vuonna 2020, muutti kuitenkin maailman hakemistotarpeita.

yritykset valitsevat nyt pilvipohjaiset, Mac-ja Linux-ystävälliset hakemistopalvelut AD-ja muiden on-prem-hakemistomallien sijaan. Siirry LDAP: n paikka pilvessä-osioon ja lue lisää siitä, miten LDAP-ratkaisut ovat kehittyneet mukautumaan näihin muutoksiin.

LDAP ja Azure Active Directory

Azure Active Directory, pilvipalveluystävällinen ad-lisäosa (ei korvaa AD: ta) Azuren käyttäjähallintaan ja verkkosovelluksen yksittäiseen kirjautumiseen, ei käytä LDAP: tä natiivisti. Sen sijaan se käyttää muita protokollia ja helpottaa LDAP-toimintoja Azure AD Domain Servicesin (DS) tai hybridimainosympäristön kanssa, jossa LDAP on välttämätön.

Azure AD DS laskutetaan toimialueen ohjaus-as-a-palveluna virtuaalikoneille ja Azuressa käyttöön otetuille Windows legacy-sovelluksille. Se veloitetaan tunnilta, ja hinta perustuu hakemistoobjektien määrään.

niille, jotka haluavat käyttää LDAP: tä Azure AD: n kanssa, erityisesti todennettaessa on-prem-sovelluksia tai tallennusjärjestelmiä, se voi olla melko haastavaa. Monet IT-organisaatiot valitsevat ylimääräisen LDAP-palvelimen käyttöönoton. Monissa tapauksissa tämä LDAP-palvelin otetaan käyttöön pilvipalvelussa Jumpcloudin LDAP-as-a-Service-ratkaisun kautta.

LDAP: n paikka pilvessä

Viimeaikaiset siirrot pilveen ja erilaisiin työpaikkoihin ovat luoneet tarpeen joustavammille hakemistoratkaisuille, jotka voivat toimia pilviresursseilla ja sijoittaa eri käyttöjärjestelmiä; 55% yrityksistä on nyt Mac-yhteensopivia, ja 90% maailman pilvi-infrastruktuurista toimii Linuxilla. AD: n Microsoft Windows-ja Azure-keskitetty lähestymistapa ei ole enää toteuttamiskelpoinen monille yrityksille, joilla on erilaiset KÄYTTÖJÄRJESTELMÄYMPÄRISTÖT, ja monet luottavat useisiin integroituihin lisäratkaisuihin kasvavien, monipuolistavien ja hajauttavien infrastruktuuriensa hallitsemiseksi. Nämä uudet haasteet AD-ja on-prem-hakemistoissa ovat ajaneet yritykset käyttämään pilvipalvelua LDAP ja viime kädessä Directory-as-a-Service.

Cloud LDAP vapauttaa yritykset suuresta määrästä hakemistojen hallintataakkaa, alkaen hakemistojen perusinfrastruktuurin perustamisesta ja ylläpidosta sovellusten ja järjestelmien integrointiin LDAP-pohjaiseen IdP: hen. Cloud LDAP: n avulla palvelimet ovat jo olemassa ja valmiita, jotta yritykset voivat ohjata LDAP-yhdistetyt päätepisteensä niihin.

Pilvihakemistopalvelut käyttävät yleensä myös muita protokollia, laajentaen niiden soveltamisalaa entisestään ja mukautuen uusiin teknologioihin niiden syntyessä, mutta poistaen samalla Prem Active Directory-palvelimen tarpeen.

joissakin LDAP-pilvipalveluissa on myös graafinen käyttöliittymä ja tekninen tuki, mikä poistaa tarpeen suorittaa kaikki pelkällä tekstikoodilla (vaikkakin jotkin hakemistopalvelut tarjoavat edelleen mahdollisuuden komentorivitoteutukseen, mikä voi olla hyödyllistä operaatioiden suorittamisessa irtotavarana) ja tarjoaa tarvittaessa asiantuntija-apua.

onko LDAP edelleen merkityksellinen?

jos hakemistot liikkuvat kohti pilveä ja LDAP on rakennettu toimimaan on-prem-ympäristössä, onko LDAP edelleen merkityksellinen?

kun pilvisovelluksista tulee liiketoimintastandardi, tietoverkoista tulee hajautetumpia ja uusia protokollia kehitetään vastaamaan näihin kehittyviin tarpeisiin, jotkut järjestelmän ylläpitäjät ovat alkaneet kyseenalaistaa LDAP: n merkitystä.

hakemistot ovat alkaneet ottaa käyttöön moniprotokollan lähestymistapoja nykyaikaisiin, hajautettuihin liiketoimintaympäristöihin. Moniprotokollahakemisto hyödyntää monia protokollia-jokaista tiettyä tarkoitusta varten.

tuloksena on, että jokaista protokollaa käytetään harvemmin, mutta se soveltuu hyvin käyttötapauksiinsa ja on edelleen tärkeä osa vankkaa moniprotokollahakemistoa.

LDAP ei ole poikkeus; vaikka se muodostaa pienemmän osuuden hakemiston toiminnallisuudesta verrattuna vanhempiin hakemistomalleihin, se on edelleen kiinteä osa nykyaikaista hakemistoa.

Moniprotokollahakemistopalvelut käyttävät LDAP: tä edelleen muiden protokollien rinnalla, koska se on joustava, avoimen lähdekoodin perintö ja vakaa vuosien varrella.

esimerkiksi monet vanhat sovellukset, kuten OpenVPN, Jenkins, MySQL, Jira ja Confluence — yhdessä kymmenien tuhansien muiden sovellusten, tallennusjärjestelmien, verkkolaitteiden, palvelimien ja muiden kanssa — käyttävät edelleen LDAP: tä.

LDAP: n määritys

LDAP: n määritysvaiheet vaihtelevat sen mukaan, mitä LDAP: n tarjousta käytät, ja vaiheet riippuvat pitkälti siitä, käytätkö PILVIPALVELINTA LDAP-palvelinta vai seisotko itse.

ennen kuin aloitetaan jommallekummalle polulle, LDAP: n täytäntöönpanon ensimmäinen vaihe on kuitenkin suunnittelu.: IT-tiimisi pitäisi miettiä tarkkaan, miten se haluaa järjestää hakemistonsa ennen kuin toteuttaa mitään.

Tämä sisältää hakemistoon sisällytettävät resurssit, käyttäjäryhmien erottamisen ja käyttöoikeuksien jakamisen, mitä käyttöjärjestelmiä sinun on mukautettava, miten aiot integroida etätyöntekijöitä, mitä turvaparametreja tulee olemaan, mitä teet varmistaaksesi lähes 100% käytettävyyden, miten organisaatiosi aikoo kasvaa ja paljon muuta.

Alkusuunnittelu on kriittistä rakennettaessa organisoitua hakemistoa, joka sopii hyvin ympäristöönsä ja jossa on hyvät edellytykset kasvulle ja muutoksille. Esimerkiksi, jos olet organisaatio 10 mutta tietää aiot laajentaa merkittävästi, se voi olla järkevää jakaa työntekijät osastojen ryhmiin alussa mahdollistaa järjestäytyneen kasvun, vaikka jokainen osasto alkaa vain yksi tai kaksi käyttäjää.

suunnitteluvaihe on erityisen kriittinen organisaatioille, jotka rakentavat omia hakemistojaan; se auttaa kuitenkin myös organisaatioita ymmärtämään, mitkä LDAP-ratkaisut vastaisivat parhaiten niiden tarpeita.

kun olet suunnitellut hakemistosi asettelun ja valinnut LDAP-palveluntarjoajan (tai valinnut avoimen lähdekoodin LDAP: n), sinun on määritettävä LDAP-palvelimesi.

on-Prem LDAP-Asetukset:

jos isännöit omaa LDAP-instanssiasi, sinun on nostettava LDAP-palvelin (- palvelimet) ylös. LDAP-hakemiston asennus-ja määritysvaiheet vaihtelevat käyttämäsi LDAP-esiintymän mukaan. OpenLDAP on ehkä markkinoiden suosituin LDAP-instanssi, mutta valittavana on useita LDAP-palvelimia. Tässä mit: n vaiheet OpenLDAP-hakemiston luomiseen.

Cloud LDAP Setup: kuten mainitsimme, cloud LDAP setup and maintenance on minimaalinen, mikä on yksi syy siihen, että monet yritykset valitsevat sen perinteisten on-prem-vaihtoehtojen sijaan. Palvelinvaihe cloud LDAP-palvelimelle sisältää tilauksen Cloud LDAP-palvelimelle sen sijaan, että seisoisit sen itse. Haluat silti suunnitella huolellisesti ennen LDAP-ratkaisun valitsemista, mutta useimmat palveluntarjoajat tarjoavat hakemistojen konfigurointia ja hallintaa käyttäjäystävällisen käyttöliittymän kautta, joka helpottaa muutoksia tien varrella.

vaikka vapaita LDAP-palvelimia (mukaan lukien laitteisto) ei ole montaa, joista valita, on tarjolla useita ilmaisia LDAP-ohjelmistovaihtoehtoja. Tutkimme niitä seuraavaksi.

LDAP-palveluntarjoajat

ilman LDAP: tä, sillä ei yleensä ole näkyvyyttä käyttäjätileille ja toimintaan, ja se hallinnoi resurssien käyttöä manuaalisesti, luoden hajautetun ja organisoimattoman identiteetti-ja käyttöoikeuksien hallintamallin (iam), joka voi johtaa irtisanomisiin, kitkaan ja tietoturvariskiin. Kun organisaatiot ymmärtävät, että ratkaisun toteuttamiskustannukset ovat pienemmät kuin aikaa vaativan manuaalisen hallinnan kustannukset ja siihen liittyvät riskit, ne alkavat usein tarkastella LDAP: tä. On olemassa muutamia tärkeimpiä LDAP ratkaisuja useimmat yritykset pitävät:

Active Directory (AD)

AD käyttää LDAP: tä ja Kerberosia käyttäjien todentamiseen IT-resursseihin. Microsoftin tuotteena se soveltuu parhaiten Windows-pohjaisiin ympäristöihin. Käyttääkseen AD, it-ylläpitäjien on maksettava lisensoida Windows Server, joka sisältää AD. Tämä edustaa perinteistä lisensointimallia, jonka IT-organisaatiot tuntevat hyvin Microsoftin tuotteista. Lopuksi, mainos vaatii jonkinlaisen etäyhteyden, kuten VPN: n tai SD-WAN: n, jotta etäkäyttäjät voidaan todentaa on-prem-resursseihin. Azure Active Directory on äskettäin ilmestynyt AD: n laajennuksena, mutta siitä puuttuu todelliset, native LDAP-ominaisuudet.

OpenLDAP

kuten aiemmin todettiin, openldapin lataaminen ei maksa mitään. Merkittävät kustannukset kuitenkin liittyvät infrastruktuurin käyttöönottoon ja jatkuvaan hallinnointiin. Avoimen lähdekoodin juuriensa ansiosta OpenLDAP toimii erinomaisesti Linux – ja Unix-pohjaisten OSes-käyttöjärjestelmien kanssa, joten löydät sen monista DevOps-ympäristöistä. Kuten mainos, tarvitset VPN: n tunnistautuaksesi on-prem-resursseihin.

Cloud LDAP

pilvipohjainen LDAP on toimittajaneutraali ja toimii monenlaisilla IT-resursseilla. Cloud directory-alustalla VPN: ää ei tarvita (vaikka niitä tuetaan edelleen), vaan käyttäjän laitteen kevyt agentti luo turvallisen TLS-yhteyden jokaisen istunnon alussa, jolloin käyttäjät voivat turvallisesti muodostaa yhteyden LDAP-resursseihinsa ilman VPN: ää. Cloud LDAP-palvelut sisältävät usein lisäprotokollia tarjontaansa, joten yksi työkalu voi antaa käyttäjille pääsyn lähes kaikkiin resursseihinsa.

LDAP: n hyvät ja huonot puolet

mitkä ovat LDAP: n edut?

- Avoin Lähdekoodi: Se ei usein maksa mitään ladata ja nopeasti kokeilla OpenLDAP.

- standardoitu: LDAP vahvistettiin Internet Engineering Task Force (IETF) – standardiksi jo vuonna 1997 RFC 2251: llä. Koko teollisuus tukee LDAP: tä ja tukee sitä jatkossakin.

- joustava: kehittäjät ja IT-ylläpitäjät käyttävät LDAP-todennusta monissa eri käyttötapauksissa, kuten sovellus-ja etäpalvelintodennuksessa. Ja koska sitä on käytetty niin monella eri tavalla, protokollaa ympäröi yhteisö, joka auttaa ihmisiä saamaan siitä kaiken irti.

- laite-agnostikko: luonteeltaan LDAP on yhteensopiva eri käyttöjärjestelmien ja laitteiden kanssa. Erilaiset LDAP-palvelut saattavat kuitenkin rajoittaa tätä joustavuutta; esimerkiksi AD on Windows-keskeinen ja vaatii usein lisäosia toimimaan saumattomasti muiden käyttöjärjestelmien kanssa.

- Secure: alkuperäisessä tapauksessa LDAP lähetettiin selkeän tekstin kautta; LDAP-tietoliikenteen salaamiseen on kuitenkin olemassa vaihtoehtoja, joko SSL: n (LDAPS) tai TLS: n (STARTTLS) kautta. STARTTLS on ihanteellinen vaihtoehto ja erittäin turvallinen, LDAPS tulee toiseksi — käytä aina jompaakumpaa kahdesta aina kun mahdollista (nyt, lähes kaikkialla) sen sijaan, että käyttäisit selkeää tekstiä. Lue lisää LDAP ja LDAPS blogissamme.

mitkä ovat LDAP: n haitat?

- Ikä: LDAP on vanhempi protokolla. Uudemmat todennusprotokollat, kuten SAML, on rakennettu moderneille pilvipalveluille, jotka käyttävät verkkosovelluksia.

- On-Prem: LDAP on perinteisesti perustettu OpenLDAP-palvelimella, eikä se ole helppo hanke. Pilveen siirtyville organisaatioille on perustettava on-prem-todennusmekanismi, joka yhdistää IT-resurssit pilveen, ei ole ihanteellinen.

- asiantuntemus: LDAP: n asennus ja ylläpito vaativat yleensä asiantuntijan. Ihmiset, joilla on tämän tason teknistä osaamista, voivat olla vaikeita löytää ja kalliita. Tämä pätee erityisesti OpenLDAP.

- merkittävä ylösajo: mitä suurempi organisaatio, sitä vaikeampaa on uuden hakemiston perustaminen. Koska hakemistot ovat pohjimmiltaan kaikkien organisaatiosi komponenttien yhdistämistä, voi olla haastavaa rakentaa uusi hakemisto tyhjästä tai pivot hakemistosta toiseen. Onneksi joillakin pilvihakemistoalustoilla, kuten Jumpcloudilla, on asennusohjeita ja ne voivat integroida olemassa oleviin hakemistoihin, kuten mainoksiin, joten suuret yritykset, jotka haluavat hyödyntää cloud LDAP: tä, voivat tehdä niin tekemättä täyskäännöstä.

Extending LDAP to a Full Cloud Directory

Cloud LDAP uses a cloud hosted server to provide users access to all their on-prem resources. Cloud directory-alustat yhdistävät LDAP: n nyt muihin protokolliin, kuten SAML, OAuth, RADIUS, SCIM ja WebAuthn, jotka helpottavat turvallista todennusta ja valtuutusta web-ja pilvipohjaisiin resursseihin.

jotkut LDAP-esiintymät integroivat myös muihin protokolliin, kuten RADIUS helpottamaan turvallista WiFi-ja VPN-yhteyttä, Samba turvalliseen tiedostojen valtuutukseen, SAML, JIT ja SCIM automaattiseen verkkopohjaiseen identiteetin tarjoamiseen ja paljon muuta.

tuloksena on yksi ydinhakemisto, joka hallinnoi käyttäjiäsi ja antaa heille pääsyn kaikkiin tarvitsemiinsa it — resursseihin-sekä Prem-että pilvipohjaisiin — missä tahansa he ovatkin.

Cloud LDAP and Beyond with JumpCloud

JumpCloud directory platform oli ensimmäinen kattava pilvihakemistopalvelu, joka integroitui suoraan LDAP-palveluihin ja sovelluksiin. Lisäksi, JumpCloud yhdistää LDAP RADIUS, SAML, Samba, WebAuthn, SCIM, ja muut protokollat yhdistää käyttäjät se he tarvitsevat tehdä työtä tapahtua.

IAM: n ja laitehallinnan lisäksi JumpCloud soveltaa Nollaluottamuksellista tietoturva-lähestymistapaa työkaluilla, kuten multi-factor authentication (MFA), helpottaa eri alustojen laitehallintaa, jotta kaikki laitteet pysyvät turvallisina ja oikein konfiguroituina, ja tarjoaa käyttäjäystävällisen graafisen käyttöliittymän sekä ylläpitäjille että käyttäjille.

Lue lisää Jumpcloudin pilvipalvelun LDAP — tarjonnasta tai kokeile alustaa ilmaiseksi-ensimmäisten 10 käyttäjän ja laitteen lisääminen ei maksa mitään, ja alustan mukana tulee 10 päivän live chat-tuki.

- LDAP