i dag skal vi se nærmere på sårbarhederne i protokollen om beskyttelse af personlige oplysninger og se, hvordan man udnytter disse sårbarheder, og hvordan hackere kan få adgang til et trådløst netværk, som de ikke allerede har adgang til. Vi vil bruge aircrack-ng-programmet til at lette angrebet fra en Kali Linuks-installation, men jeg ønskede at påpege et par advarsler, advarsler og forklaringer, før vi graver ind i demonstrationen.

først og fremmest skal du bemærke, at nogle af angrebsprocessen svarer til at knække APV-og APV-2-protokollerne. Men det er en helt anden protokol, så ved at starte programmet på en trådløs grænseflade og udføre dumperne, er processen lidt anderledes. Derudover skal du bemærke, at vi ikke vil drage fordel af en fejl i håndtryk og genforbindelse og udføre et ordbogsbaseret angreb, som vi gjorde med APV. I stedet skal vi overvåge trådløse data og fange pakker for at udlede nøglen baseret på nogle velkendte sårbarheder.

VIP-sårbarheder vs APV-sårbarheder

før vi påbegynder demonstrationen af APV-revner, skal du have en generel forståelse af protokollen, dens sårbarheder, og hvordan de adskiller sig fra APV og APV2. For det første skal du forstå, at VIP er en sikkerhedsprotokol, der bruger RC4-sikkerhed, som er en type stream cipher. Krypteringen bruger en kort nøgle til at generere en ’tilfældig’ nøglestrøm, men denne teknologi er blevet udnyttet i årevis.

der er flere måder, hvorpå VIP-sårbarheder kan udnyttes. En måde, hvorpå det ofte angribes, er ved at sammenligne to strømme, der brugte krypteringstekster med identiske nøglestrømme. Ved at bruge en Hor-operation (eksklusiv eller) på dataene kan protokollen omdannes.

en af de fatale fejl i protokollen drejer sig om CRC-32 checksum, der bruges til at sikre, at data ikke er blevet ændret under transit – ellers kendt som en integritetskontrol. Ved at ændre bits og redigere checksum til en gyldig permutation er det muligt at narre RC4-streamdataene til at virke gyldige. Dette er dog kun toppen af isbjerget med hensyn til sårbarheder, og du skal vide, at disse sikkerhedsfejl giver anledning til både passive og aktive angreb.

omvendt lider APV af en sikkerhedssårbarhed relateret til TKIP (Temporal Key Integrity Protocol). Disse mangler gør APV og APV2 sårbare over for pakke spoofing, dekryptering og brute force angreb. Mens den underliggende mekanik i VP og APV er meget forskellige, vil du opdage, at du kan knække begge protokoller i løbet af få minutter (normalt) ved at bruge aircrack-ng-programmet på Kali.

en af de vigtigste forskelle mellem vores angreb er, hvordan vi angriber protokollen. I vejledningen til APV og APV2 brugte vi en ordbog med adgangskoder til at finde nøglen. Denne gang vil vi dog opfange trådløse pakker ud af luften med aircrack-ng (selvom der er mange andre typer pakkesnusere) for at opdage nøgledataene.

angrebstyper

Passive angreb lettes ved hjælp af en aflytningsteknik, der gør det muligt for en angriber at opfange trådløs kommunikation, indtil de ser en ICV-kollision. Derefter kan angriberen bruge programmet til at udlede indholdet af dataene. På grund af manglerne i RC4-algoritmen kan en angriber relativt let indsamle data og krydstjekke disse data for at dekryptere meddelelser og endda få netværksadgang.

omvendt, og aktiv angreb kan bruges, når en hacker allerede kender klartekst data for en krypteret meddelelse. Derefter kan angriberen manuelt lave yderligere krypterede pakker for at narre VP-enheden. Fordi de ved, hvordan man manipulerer hashingalgoritmen, kan de narre integritetskontrollerne, hvilket får VP-enheden til fejlagtigt at acceptere pakkerne som gyldige data. Dette er en type injektionsangreb, og de er overraskende nemme at udføre.

Kom godt i gang

før du begynder, skal du bruge flere ting til at opbygge et miljø, hvor du kan begynde hacking. Som altid skal du vide, at du ikke har den juridiske ret til at misbruge disse oplysninger offentligt til at angribe virkelige netværk, så du bør kun forsøge denne udnyttelse i privatlivets fred for dit hjemmenetværk. Du skal bruge følgende fem punkter, før vi kan begynde:

- et computersystem, der kører Kali Linuk

- en trådløs router, der bruger VIP, som du ejer og styrer

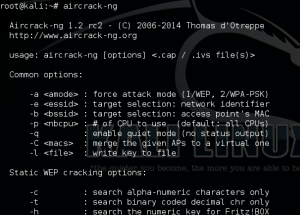

- aircrack-ng-programmet

- en trådløs grænseflade, der kan køres i skærmtilstand for at indsamle pakker

- en anden trådløs vært tilsluttet routeren

trin 1

sørg for, at dit trådløse kort ses i dit Kali-system. Du kan køre kommandoen ifconfig for at søge efter trådløse grænseflader. Du skal se en Ethernet-og loopback-grænseflade, men vi er interesserede i grænsefladen, der starter med en ‘v’. Sandsynligvis vil den trådløse grænseflade, du vil bruge, være vlan0, medmindre du har flere trådløse kort.

Trin 2

Dernæst skal vi bruge aircrack-ng til at sætte din trådløse grænseflade i skærmtilstand, som gør det muligt at overvåge og fange trådløse rammer fra andre enheder for at lette angrebet. Du skal køre følgende kommando:

- aircrack-ng start vlan0

Bemærk, at du muligvis har en trådløs grænseflade med et andet navn. Hvis dit interfaces navn er vlan1, eller det har et andet navn, skal du tilføje det til slutningen af kommandoen. Lav en særlig note af output, fordi det vil skabe en lyttegrænseflade, sandsynligvis navngivet mon0.

Bemærk, at du muligvis har en trådløs grænseflade med et andet navn. Hvis dit interfaces navn er vlan1, eller det har et andet navn, skal du tilføje det til slutningen af kommandoen. Lav en særlig note af output, fordi det vil skabe en lyttegrænseflade, sandsynligvis navngivet mon0.

Trin 3

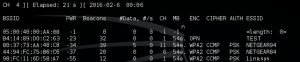

så begynder vi at bruge dump-kommandoen til at få fat i pakker fra andre trådløse enheder, og programmet vil være i stand til at foretage beregninger og sammenligninger mellem dataene for at bryde den usikre VP-protokol. Indtast følgende kommando:

- airodump-ng mon0

Trin 4

nu er det tid til at fortælle din trådløse grænseflade at begynde at gemme optagne trådløse data baseret på det netværk, du vælger. Husk at tilslutte tre vigtige stykker information fra det forrige output til følgende kommando:

- airodump –ng –c-bssid mon0

mere specifikt skal du tilslutte ESSID, kanalnummeret (CH) og BSSID. Nu skal din trådløse grænseflade fange trådløse rammer, men du bliver nødt til at gemme dem i en lokal fil. Du vil have mindst 10.000 pakker, før du går videre til de resterende trin. Brug følgende kommando til at skrive dine data til en fil på din harddisk:

- airodump-ng mon0–

Trin 5

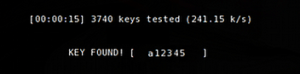

sidst men ikke mindst skal du gøre det vigtigste trin i processen ved faktisk at bruge de indfangede data fra enheden. Udsted følgende kommando:

- aircrack-ng .cap

hvis alt går efter planen, skal du være i stand til at bryde systemet. Men hvis kommandoen fejler, vil du gerne vente, indtil dit trådløse kort fanger flere data. Giv det tid til at fange 15.000 pakker, og prøv derefter igen.

forbehold og forskelle fra APV

du vil sandsynligvis bemærke, at angrebsproceduren har færre trin end APV/APV2-angrebsproceduren. Selvom det kan virke enklere på overfladen, skal du vide, at VIP-angrebsprocessen drejer sig om at fange data, der transmitteres af andre trådløse værter. Hvis der kun er en vært tilsluttet netværket, eller værter ikke sender meget data, tager det længere tid at indsamle nok data til, at angrebet fungerer. På den anden side centreret APV/APV2-angrebet omkring at bruge en ordbog med adgangskoder efter at have tvunget en vært til at oprette forbindelse igen.

Endelige tanker

det er en simpel sag at bryde kryptering, forudsat at du har de rigtige værktøjer, men vær advaret. Du bør aldrig misbruge denne viden. Dette kan føre til alvorlige konsekvenser, der påvirker dit liv negativt. Sørg for, at du kun forsøger disse angreb på enheder, som du ejer, og sørg for, at du aldrig bruger IP til at sikre dine trådløse adgangspunkter og routere.