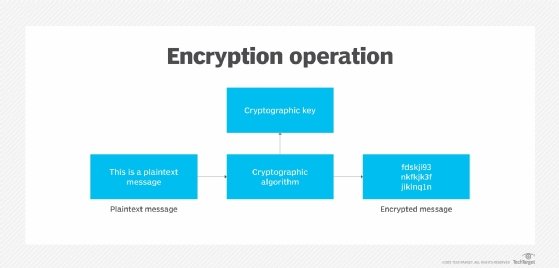

kryptering er den metode, hvormed information konverteres til hemmelig kode, der skjuler informationens sande betydning. Videnskaben om kryptering og dekryptering af information kaldes kryptografi.

i computing, ukrypterede data er også kendt som klartekst, og krypterede data kaldes krypteringstekst. Formlerne, der bruges til at kode og afkode meddelelser, kaldes krypteringsalgoritmer eller cifre.

for at være effektiv inkluderer en chiffer en variabel som en del af algoritmen. Variablen, der kaldes en nøgle, er det, der gør en chiffers output unik. Når en krypteret meddelelse opfanges af en uautoriseret enhed, skal indtrengeren gætte, hvilken kryptering afsenderen brugte til at kryptere meddelelsen, samt hvilke nøgler der blev brugt som variabler. Tiden og vanskeligheden ved at gætte disse oplysninger er, hvad der gør kryptering til et så værdifuldt sikkerhedsværktøj.

kryptering har været en langvarig måde at beskytte følsomme oplysninger på. Historisk set blev det brugt af militær og regeringer. I moderne tid bruges kryptering til at beskytte data, der er gemt på computere og lagerenheder, samt data i transit via netværk.

denne artikel er en del af

- Datasikkerhedsguide: alt hvad du behøver at vide

- betydningen af kryptering

- hvordan bruges det?

- Hvordan fungerer kryptering?

- fordele ved kryptering

- ulemper ved kryptering

- styring og indpakning af krypteringsnøgler

- krypteringstyper

- kryptografiske hashfunktioner

- kryptering vs. dekryptering

- krypteringsalgoritmer

- sådan brydes kryptering

- kryptering bagdøre

- trusler mod IoT, mobile enheder

- krypteringshistorik

Datasikkerhedsguide: alt hvad du behøver at vide

- som også inkluderer:

- Beskyt mod udviklende datasikkerhedstrusler

- bedste praksis til at hjælpe CISO ‘ er med at forberede sig på CCPA

- bekæmp det menneskelige aspekt af risiko med insider threat management

betydningen af kryptering

kryptering spiller en vigtig rolle i at sikre mange forskellige typer it-aktiver. Det giver følgende:

- fortrolighed koder for meddelelsens indhold.

- godkendelse bekræfter oprindelsen af en meddelelse.

- integritet beviser, at indholdet af en meddelelse ikke er blevet ændret, siden den blev sendt.

- Nonrepudiation forhindrer afsendere i at benægte, at de sendte den krypterede besked.

hvordan bruges det?

kryptering bruges ofte til at beskytte data i transit og data i hvile. Hver gang nogen bruger en pengeautomat eller køber noget online med en smartphone, bruges kryptering til at beskytte de oplysninger, der videresendes. Virksomheder er i stigende grad afhængige af kryptering for at beskytte applikationer og følsomme oplysninger mod omdømmeskader, når der er et databrud.

der er tre hovedkomponenter til ethvert krypteringssystem: dataene, krypteringsmotoren og nøgleadministrationen. I bærbar kryptering kører eller gemmes alle tre komponenter på samme sted: på den bærbare computer.

i applikationsarkitekturer kører eller gemmes de tre komponenter normalt separate steder for at reducere chancen for, at kompromis af en enkelt komponent kan resultere i kompromis med hele systemet.

Hvordan fungerer kryptering?

i begyndelsen af krypteringsprocessen skal afsenderen beslutte, hvilken kryptering der bedst skjuler betydningen af meddelelsen, og hvilken variabel der skal bruges som en nøgle til at gøre den kodede meddelelse unik. De mest anvendte typer af cifre falder i to kategorier: symmetrisk og asymmetrisk.

symmetriske cifre, også kaldet hemmelig nøglekryptering, bruger en enkelt tast. Nøglen kaldes undertiden en delt hemmelighed, fordi afsenderen eller computersystemet, der udfører krypteringen, skal dele den hemmelige nøgle med alle enheder, der er autoriseret til at dekryptere meddelelsen. Symmetrisk nøglekryptering er normalt meget hurtigere end asymmetrisk kryptering. Den mest anvendte symmetriske nøglekryptering er Advanced Encryption Standard (AES), som var designet til at beskytte regeringsklassificerede oplysninger.

Asymmetriske cifre, også kendt som offentlig nøglekryptering, bruger to forskellige-men logisk forbundne-nøgler. Denne type kryptografi bruger ofte primtal til at oprette nøgler, da det er beregningsmæssigt vanskeligt at faktorere store primtal og omvendt konstruere krypteringen. Rivest-Shamir-Adleman (RSA) krypteringsalgoritme er i øjeblikket den mest anvendte offentlige nøglealgoritme. Med RSA kan den offentlige eller den private nøgle bruges til at kryptere en besked; uanset hvilken nøgle der ikke bruges til kryptering, bliver dekrypteringsnøglen.

i dag bruger mange kryptografiske processer en symmetrisk algoritme til at kryptere data og en asymmetrisk algoritme til sikker udveksling af den hemmelige nøgle.

fordele ved kryptering

det primære formål med kryptering er at beskytte fortroligheden af digitale data, der er gemt på computersystemer eller transmitteret via internettet eller ethvert andet computernetværk.

ud over sikkerhed er vedtagelsen af kryptering ofte drevet af behovet for at opfylde overholdelsesregler. En række organisationer og standardiseringsorganer anbefaler eller kræver, at følsomme data krypteres for at forhindre uautoriserede tredjeparter eller trusselaktører i at få adgang til dataene. For eksempel kræver Payment Card Industry Data Security Standard (PCI DSS), at forhandlere krypterer kundernes betalingskortdata, når de både gemmes i hvile og overføres på tværs af offentlige netværk.

ulemper ved kryptering

mens kryptering er designet til at forhindre uautoriserede enheder i at kunne forstå de data, de har erhvervet, kan kryptering i nogle situationer forhindre, at dataens ejer også kan få adgang til dataene.

nøglestyring er en af de største udfordringer ved at opbygge en virksomhedskrypteringsstrategi, fordi nøglerne til at dekryptere krypteringsteksten skal bo et sted i miljøet, og angribere har ofte en ret god ide om, hvor de skal se.

der er masser af bedste praksis til styring af krypteringsnøgler. Det er bare, at nøglestyring tilføjer ekstra lag af kompleksitet til backup-og restaureringsprocessen. Hvis en større katastrofe skulle strejke, kan processen med at hente nøglerne og tilføje dem til en ny backup-server øge den tid, det tager at komme i gang med gendannelsesoperationen.

at have et nøglestyringssystem på plads er ikke nok. Administratorer skal komme med en omfattende plan for beskyttelse af nøglestyringssystemet. Det betyder typisk at sikkerhedskopiere det separat fra alt andet og gemme disse sikkerhedskopier på en måde, der gør det nemt at hente nøglerne i tilfælde af en storskala katastrofe.

styring og indpakning af krypteringsnøgler

kryptering er en effektiv måde at sikre data på, men de kryptografiske nøgler skal styres omhyggeligt for at sikre, at data forbliver beskyttet, men alligevel tilgængelige, når det er nødvendigt. Adgang til krypteringsnøgler skal overvåges og begrænses til de personer, der absolut har brug for dem.

strategier til styring af krypteringsnøgler i hele deres livscyklus og beskyttelse mod tyveri, tab eller misbrug bør begynde med en revision for at etablere et benchmark for, hvordan organisationen konfigurerer, styrer, overvåger og administrerer adgangen til sine nøgler.

Nøglehåndteringsprogrammer kan hjælpe med at centralisere nøglehåndtering samt beskytte nøgler mod uautoriseret adgang, udskiftning eller ændring.

nøgleindpakning er en type sikkerhedsfunktion, der findes i nogle nøglestyringsprogrammer, der i det væsentlige krypterer en organisations krypteringsnøgler, enten individuelt eller i bulk. Processen med dekryptering af nøgler, der er blevet pakket, kaldes udpakning. Nøgleindpakning og udpakning udføres normalt med symmetrisk kryptering.

krypteringstyper

- Medbring din egen kryptering (BYOE) er en cloud computing-sikkerhedsmodel, der gør det muligt for cloud-servicekunder at bruge deres eget krypteringsprogram og administrere deres egne krypteringsnøgler. BYOE kan også kaldes Medbring din egen nøgle (BYOK). BYOE fungerer ved at give kunderne mulighed for at implementere en virtualiseret forekomst af deres eget krypteringsprogram sammen med den forretningsapplikation, de er vært for i skyen.

- Cloud storage encryption er en tjeneste, der tilbydes af cloud storage-udbydere, hvorved data eller tekst transformeres ved hjælp af krypteringsalgoritmer og derefter placeres i cloud storage. Cloud-kryptering er næsten identisk med intern kryptering med en vigtig forskel: Cloud-kunden skal tage sig tid til at lære om udbyderens politikker og procedurer for kryptering og styring af krypteringsnøgler for at matche kryptering med følsomheden for de data, der gemmes.

- Kolonnekryptering er en tilgang til databasekryptering, hvor oplysningerne i hver celle i en bestemt kolonne har samme adgangskode til adgangs -, læse-og skriveformål.

- afviselig kryptering er en type kryptografi, der gør det muligt at dekryptere en krypteret tekst på to eller flere måder, afhængigt af hvilken dekrypteringsnøgle der bruges. Afviselig kryptering bruges undertiden til misinformationsformål, når afsenderen forventer eller endda tilskynder til aflytning af en kommunikation.

- kryptering som en tjeneste (EaaS) er en abonnementsmodel, der gør det muligt for cloud-servicekunder at drage fordel af den sikkerhed, som kryptering tilbyder. Denne tilgang giver kunder, der mangler ressourcerne til selv at administrere kryptering, en måde at tackle lovgivningsmæssige overholdelsesproblemer og beskytte data i et miljø med flere lejere. Cloud kryptering tilbud omfatter typisk full-disk kryptering (FDE), database kryptering eller Fil Kryptering.

- end-to-end-kryptering (E2EE) garanterer, at data, der sendes mellem to parter, ikke kan ses af en angriber, der opfanger kommunikationskanalen. Brug af et krypteret kommunikationskredsløb, som leveres af Transport Layer Security (TLS) mellem internetklient og internetserverprogram, er ikke altid nok til at sikre E2EE; typisk krypteres det faktiske indhold, der transmitteres, af klientprogrammer, før det sendes til en internetklient og kun dekrypteres af modtageren. Messaging-apps, der leverer E2EE, inkluderer Facebook’ s Hvadapp og åbne Hviskesystemers Signal. Facebook Messenger-brugere kan også få E2EE-beskeder med indstillingen hemmelige samtaler.

- kryptering på feltniveau er evnen til at kryptere data i bestemte felter på en hjemmeside. Eksempler på felter, der kan krypteres, er kreditkortnumre, CPR-numre, bankkontonumre, sundhedsrelaterede oplysninger, lønninger og økonomiske data. Når et felt er valgt, krypteres alle data i dette felt automatisk.

- FDE er kryptering på udstyrsniveau. FDE fungerer ved automatisk at konvertere data på en harddisk til en formular, der ikke kan forstås af nogen, der ikke har nøglen til at fortryde konverteringen. Uden den korrekte godkendelsesnøgle, selvom harddisken fjernes og placeres i en anden maskine, forbliver dataene utilgængelige. FDE kan installeres på en computerenhed på fremstillingstidspunktet, eller den kan tilføjes senere ved at installere en speciel programdriver.

- homomorf kryptering er konvertering af data til krypteringstekst, der kan analyseres og arbejdes med, som om det stadig var i sin oprindelige form. Denne tilgang til kryptering gør det muligt at udføre komplekse matematiske operationer på krypterede data uden at gå på kompromis med krypteringen.

- HTTPS muliggør kryptering af hjemmesiden ved at køre HTTP over TLS-protokollen. Hvis en server skal kryptere alt indhold, den sender, skal der installeres et offentligt nøglecertifikat.

- kryptering på Linkniveau krypterer data, når de forlader værten, dekrypterer dem på det næste link, som kan være en vært eller et relæpunkt, og derefter genkrypterer dem, før de sendes til det næste link. Hvert link kan bruge en anden nøgle eller endda en anden algoritme til datakryptering, og processen gentages, indtil dataene når modtageren.

- kryptering på netværksniveau anvender kryptoservices på netværksoverførselslaget-over datalinkniveauet, men under applikationsniveauet. Netværkskryptering implementeres via Internet Protocol Security (IPsec), et sæt open Internet Engineering Task Force (IETF) standarder, der, når de bruges sammen, skaber en ramme for privat kommunikation via IP-netværk.

- kvantekryptografi afhænger af partiklernes kvantemekaniske egenskaber for at beskytte data. Især Heisenberg usikkerhedsprincippet hævder, at de to identificerende egenskaber for en partikel-dens placering og dens momentum-ikke kan måles uden at ændre værdierne for disse egenskaber. Som et resultat kan kvantekodede data ikke kopieres, fordi ethvert forsøg på at få adgang til de kodede data vil ændre dataene. Ligeledes vil ethvert forsøg på at kopiere eller få adgang til dataene medføre en ændring i dataene og dermed underrette de autoriserede parter til krypteringen om, at der er sket et angreb.

kryptografiske hashfunktioner

hashfunktioner giver en anden type kryptering. Hashing er omdannelsen af en streng af tegn til en fast længde værdi eller nøgle, der repræsenterer den oprindelige streng. Når data er beskyttet af en kryptografisk hash-funktion, kan selv den mindste ændring af meddelelsen detekteres, fordi det vil gøre en stor ændring af den resulterende hash.

Hash-funktioner anses for at være en type envejskryptering, fordi nøgler ikke deles, og de oplysninger, der kræves for at vende krypteringen, ikke findes i output. For at være effektiv skal en hash-funktion være beregningseffektiv (let at beregne), deterministisk (pålideligt producerer det samme resultat), preimage-resistent (output afslører ikke noget om input) og kollisionsbestandig (ekstremt usandsynligt, at to tilfælde vil give det samme resultat).

populære hashingalgoritmer omfatter Secure Hashing Algorithm (SHA-2 og SHA-3) og Message Digest Algorithm 5 (MD5).

kryptering vs. dekryptering

kryptering, som koder og skjuler meddelelsens indhold, udføres af afsenderen af meddelelsen. Dekryptering, som er processen med at afkode en skjult besked, udføres af meddelelsesmodtageren.

sikkerheden, der leveres af kryptering, er direkte bundet til den type kryptering, der bruges til at kryptere dataene-styrken af de dekrypteringsnøgler, der kræves for at returnere krypteringstekst til almindelig tekst. I USA skal kryptografiske algoritmer godkendt af Federal Information Processing Standards (FIPS) eller National Institute of Standards and Technology (NIST) bruges, når kryptografiske tjenester er påkrævet.

krypteringsalgoritmer

- AES er en symmetrisk blokchiffer valgt af den amerikanske regering til at beskytte klassificerede oplysninger. NIST startede udviklingen af AES i 1997, da det annoncerede behovet for en efterfølgeralgoritme til Datakrypteringsstandarden (DES), som begyndte at blive sårbar over for brute-force-angreb.

- DES er en forældet symmetrisk nøgle metode til datakryptering. DES fungerer ved at bruge den samme nøgle til at kryptere og dekryptere en besked, så både afsenderen og modtageren skal kende og bruge den samme private nøgle. DES er blevet afløst af den mere sikre AES-algoritme.

- Diffie-Hellman nøgleudveksling, også kaldet eksponentiel nøgleudveksling, er en metode til digital kryptering, der bruger tal hævet til specifikke kræfter til at producere dekrypteringsnøgler på basis af komponenter, der aldrig transmitteres direkte, hvilket gør opgaven med en potentiel kodebryder matematisk overvældende.

- elliptisk kurvekryptografi (ECC) bruger algebraiske funktioner til at generere sikkerhed mellem nøglepar. De resulterende kryptografiske algoritmer kan være hurtigere og mere effektive og kan producere sammenlignelige niveauer af sikkerhed med kortere kryptografiske nøgler. Dette gør ecc-algoritmer til et godt valg til internet of things (IoT) enheder og andre produkter med begrænsede computerressourcer.

- Kvantenøgledistribution (Kvantetastfordeling) er en foreslået metode til krypteret besked, hvormed krypteringsnøgler genereres ved hjælp af et par sammenfiltrede fotoner, der derefter transmitteres separat til meddelelsen. Kvanteindvikling gør det muligt for afsenderen og modtageren at vide, om krypteringsnøglen er blevet opfanget eller ændret, før transmissionen endda ankommer. Dette skyldes, at selve handlingen med at observere den transmitterede information i kvanteområdet ændrer den. Når det er blevet fastslået, at krypteringen er sikker og ikke er blevet opfanget, gives tilladelse til at overføre den krypterede besked via en offentlig internetkanal.

- RSA blev først offentligt beskrevet i 1977 af Ron Rivest, Adi Shamir og Leonard Adleman fra Massachusetts Institute of Technology (MIT), selvom oprettelsen af en offentlig nøglealgoritme fra 1973 af den britiske matematiker Clifford Cocks blev holdt klassificeret af Storbritannien.Government Communications hovedkvarter indtil 1997. Mange protokoller, som Secure Shell (SSH), OpenPGP, Secure/Multipurpose Internet Mail-udvidelser (S/MIME) og Secure Sockets Layer (SSL)/TLS, er afhængige af RSA til kryptering og digitale signaturfunktioner.

sådan brydes kryptering

for enhver kryptering er den mest basale angrebsmetode brute force-forsøger hver nøgle, indtil den rigtige er fundet. Længden af nøglen bestemmer antallet af mulige nøgler, og dermed muligheden for denne type angreb. Krypteringsstyrken er direkte bundet til nøglestørrelse, men når nøglestørrelsen øges, gør også de ressourcer, der kræves for at udføre beregningen.

Alternative metoder til at bryde krypteringer inkluderer sidekanalangreb, som ikke angriber den faktiske kryptering, men de fysiske bivirkninger af dens implementering. En fejl i systemdesign eller udførelse kan gøre det muligt for sådanne angreb at lykkes.

angribere kan også forsøge at bryde en målrettet kryptering gennem kryptanalyse, processen med at forsøge at finde en svaghed i krypteringen, der kan udnyttes med en kompleksitet, der er mindre end et brute-force-angreb. Udfordringen med at angribe en kryptering med succes er lettere, hvis selve krypteringen allerede er mangelfuld. For eksempel har der været mistanke om, at indblanding fra National Security Agency (NSA) svækkede DES-algoritmen. Mange mener, at NSA har forsøgt at undergrave andre kryptografistandarder og svække krypteringsprodukter.

kryptering bagdøre

en kryptering bagdør er en måde at komme rundt et systems godkendelse eller kryptering. Regeringer og retshåndhævende embedsmænd over hele verden, især i Five Eyes (FVEY) intelligence alliance, fortsætter med at presse på for kryptering bagdøre, som de hævder er nødvendige af hensyn til national sikkerhed og sikkerhed, da kriminelle og terrorister i stigende grad kommunikerer via krypterede onlinetjenester.

ifølge fvey-regeringerne er den voksende kløft mellem retshåndhævelsens evne til lovligt at få adgang til data og deres evne til at erhverve og bruge indholdet af disse data “en presserende international bekymring”, der kræver “presserende, vedvarende opmærksomhed og informeret diskussion.”

modstandere af kryptering bagdøre har gentagne gange sagt, at regeringens mandat svagheder i krypteringssystemer sætter privatlivets fred og sikkerhed for alle i fare, fordi de samme bagdøre kan udnyttes af hackere.

for nylig har retshåndhævende myndigheder, såsom Federal Bureau of Investigation (FBI), kritiseret teknologiselskaber, der tilbyder E2EE, og argumenteret for, at en sådan kryptering forhindrer retshåndhævelse i at få adgang til data og kommunikation, selv med en kendelse. FBI har henvist til dette spørgsmål som” går mørkt”, mens det amerikanske justitsministerium (DOJ) har proklameret behovet for” ansvarlig kryptering”, der kan låses op af teknologiselskaber under en retskendelse.

Australien vedtog lovgivning, der gjorde det obligatorisk for besøgende at give adgangskoder til alle digitale enheder, når de krydser grænsen til Australien. Straffen for manglende overholdelse er fem års fængsel.

trusler mod IoT, mobile enheder

i 2019 omfattede cybersikkerhedstrusler i stigende grad krypteringsdata på IoT og på mobile computerenheder. Mens enheder på IoT ofte ikke er mål selv, tjener de som attraktive kanaler til distribution af ondsindede programmer. Ifølge eksperter tredobles angreb på IoT-enheder ved hjælp af ondsindede ændringer i første halvdel af 2018 sammenlignet med hele 2017.

i mellemtiden har NIST tilskyndet oprettelsen af kryptografiske algoritmer, der er egnede til brug i begrænsede miljøer, herunder mobile enheder. I en første dommerrunde i April 2019 valgte NIST 56 lette kryptografiske algoritmerkandidater, der skulle overvejes til standardisering. Yderligere diskussion om kryptografiske standarder for mobile enheder forventes afholdt i November 2019.

i februar 2018 afslørede forskere ved MIT en ny chip, der var indbygget til at udføre offentlig nøglekryptering, som kun bruger 1/400 så meget strøm som programudførelse af de samme protokoller ville. Det bruger også omkring 1/10 så meget hukommelse og udfører 500 gange hurtigere.

da offentlige nøglekrypteringsprotokoller i computernetværk udføres af programmer, kræver de dyrebar energi og hukommelsesplads. Dette er et problem i IoT, hvor mange forskellige sensorer indlejret i produkter som apparater og køretøjer opretter forbindelse til online-servere. Solid-state kredsløb i høj grad lindrer, at energi og hukommelse forbrug.

krypteringshistorik

ordet kryptering kommer fra det græske ord kryptos, hvilket betyder skjult eller hemmeligt. Brugen af kryptering er næsten lige så gammel som selve kunsten at kommunikere. Allerede i 1900 f. kr. brugte en egyptisk skribent ikke-standard hieroglyffer til at skjule betydningen af en inskription. I en tid, hvor de fleste ikke kunne læse, var det ofte nok at skrive en besked, men krypteringsordninger udviklede sig snart til at konvertere meddelelser til ulæselige grupper af figurer for at beskytte meddelelsens hemmeligholdelse, mens den blev båret fra et sted til et andet. Indholdet af en meddelelse blev omordnet (transposition) eller erstattet (substitution) med andre tegn, symboler, tal eller billeder for at skjule dens betydning.

i 700 f.kr. skrev spartanerne følsomme meddelelser på strimler af læder indpakket omkring pinde. Da båndet blev afviklet, blev tegnene meningsløse, men med en pind med nøjagtig samme diameter kunne modtageren genskabe (dechiffrere) meddelelsen. Senere brugte romerne det, der er kendt som Caesar Shift Cipher, en monoalfabetisk cipher, hvor hvert bogstav forskydes med et aftalt nummer. Så, for eksempel, hvis det aftalte nummer er tre, så meddelelsen, “være ved portene på seks” ville blive “eh dv VV vla.”Ved første øjekast kan dette se vanskeligt ud at dechiffrere, men sammenstilling af starten af alfabetet, indtil bogstaverne giver mening, tager ikke lang tid. Også vokalerne og andre almindeligt anvendte bogstaver, som t og s, kan hurtigt udledes ved hjælp af frekvensanalyse, og disse oplysninger kan igen bruges til at dechiffrere resten af meddelelsen.

middelalderen oplevede fremkomsten af polyalfabetisk substitution, der bruger flere substitutionsalfabeter til at begrænse brugen af frekvensanalyse til at knække en kryptering. Denne metode til kryptering af meddelelser forblev populær på trods af mange implementeringer, der ikke kunne skjule tilstrækkeligt, da substitutionen ændrede sig-også kendt som nøgleprogression. Muligvis den mest berømte implementering af en polyalfabetisk substitutionskryptering er Enigma elektromekanisk rotorkrypteringsmaskine brugt af tyskerne under Anden Verdenskrig.

det var først i midten af 1970 ‘ erne, at kryptering tog et stort spring fremad. Indtil dette tidspunkt brugte alle krypteringsordninger den samme hemmelighed til kryptering og dekryptering af en meddelelse: en symmetrisk nøgle.

kryptering blev næsten udelukkende kun brugt af regeringer og store virksomheder indtil slutningen af 1970 ‘erne, da Diffie-Hellman-nøgleudvekslingen og RSA-algoritmerne først blev offentliggjort, og de første pc’ er blev introduceret.

i 1976 løste Hvidfield Diffie og Martin Hellmans papir, “nye retninger inden for kryptografi”, et af de grundlæggende problemer med kryptografi: hvordan man sikkert distribuerer krypteringsnøglen til dem, der har brug for den. Dette gennembrud blev kort efter fulgt af RSA, en implementering af offentlig nøglekryptografi ved hjælp af asymmetriske algoritmer, som indledte en ny æra med kryptering. I midten af 1990 ‘ erne blev både offentlig nøgle og privat nøglekryptering rutinemæssigt implementeret i internetsøgere og servere for at beskytte følsomme data.