organisationer har brugt LDAP-protokollen til brugeradministration, attributter og godkendelse i næsten tre årtier. I den tid har protokollen Udvidet og udviklet sig til at imødekomme skiftende IT-miljøer og forretningsbehov.

denne blog dækker alt, hvad du har brug for at vide om LDAP, fra dens oprindelse til dens plads i den skybaserede forretningsverden i dag, og forklarer, hvordan det fungerer, hvordan det bruges, hvordan man kommer i gang, og hvilke LDAP-serverløsninger der muligvis passer til dine behov.

- LDAP-protokollen

- Hvordan virker LDAP?

- LDAP Directory Components

- LDAP Directory Information Tree

- Post

- attribut

- Skema

- DN: Distinguished Name

- RDN: relativ Distinguished Name

- Multivalue RDNs

- LDAP-servere

- LDAP-godkendelse og autorisation

- LDAP-godkendelse

- LDAP-godkendelse

- hvad anvendes LDAP til?

- LDAP og Active Directory

- LDAP og Active Directory

- LDAP ‘S sted i skyen

- er LDAP stadig Relevant?

- Sådan konfigureres LDAP

- LDAP-udbydere

- Active Directory (AD)

- openldap

- cloud LDAP

- fordele og ulemper ved LDAP

- Hvad er fordelene ved LDAP?

- Hvad er ulemperne ved LDAP?

- udvidelse af LDAP til en fuld Cloud-mappe

- cloud LDAP og videre med JumpCloud

LDAP-protokollen

LDAP (letvægts Biblioteksadgangsprotokol) er en af de kerneprotokoller, der blev udviklet til katalogtjenester (processen med sikker styring af brugere og deres adgangsrettigheder til IT-ressourcer), og de fleste katalogtjenester bruger stadig LDAP i dag, selvom de muligvis også bruger yderligere protokoller som Kerberos, SAML, RADIUS, SMB, Oauth og andre.

i en nøddeskal specificerer LDAP en metode til kataloglagring og letter godkendelse og godkendelse af brugere til servere, filer, netværksudstyr og applikationer, blandt andre IT-ressourcer. LDAP blev udviklet i 1993 af Tim hvordan og hans kolleger ved University of Michigan til at være en let, lav-overhead version af 500 directory services protokoller, der var i brug på det tidspunkt, ligesom DAP (directory access protocol).

500 var hårdt på både systemerne (stort fodaftryk) og netværket (båndbreddeintensiv). Faktisk kunne mange af systemerne på folks skriveborde i begyndelsen af 1990 ‘erne ikke oprette forbindelse til en 500-katalogtjeneste, så det var begrænset til specifikke systemer (tænk mere som mainframes, mini-computere eller mikrocomputere tilbage på dagen – generelt ikke pc’ er).

LDAP løste disse problemer ved at tillade autentificering og autorisation af brugere til servere, filer og applikationer og samtidig reducere overhead, båndbredde brug og efterspørgsel på slutpunkter.

som et resultat af disse effektivitetsgevinster ville LDAP finde stor succes og blive de facto Internet directory services authentication protocol i et stykke tid. Faktisk blev LDAPv3 (den tredje version af LDAP) foreslået og accepteret som internetstandard for katalogtjenester i 1997. Dette er den nyeste og mest udbredte version af LDAP i dag.

efter denne milepæl startede Kurt OpenLDAP-projektet med udgivelsen af openldap 1.0 i 1998.

openldap 1.0 var den første helt open source-pakke med klient-og serverapplikationer afledt af LDAPv3.3 og inkluderede avancerede sikkerhedsfunktioner, opdateret platformsupport og fejlrettelser. Openldaps open source-natur gjorde det muligt for it-administratorer at ændre det, så det bedre passer til deres organisations behov, hvilket gjorde det til et populært LDAP-valg. OpenLDAP er siden blevet drevet af Chu og Symas-teamet.

et år senere, i 1999, frigav Microsoft Active Directory, der brugte LDAP og Kerberos, samtidig med at der oprettes proprietære udvidelser for at holde organisationer låst i Microsofts økosystem.

Hvordan virker LDAP?

kort sagt specificerer LDAP en metode til kataloglagring, der gør det muligt at tilføje, slette og ændre poster, og det gør det muligt at søge i disse poster for at lette både godkendelse og godkendelse af brugere til ressourcer.

LDAP ‘ s tre hovedfunktioner er:

opdatering: Dette inkluderer tilføjelse, sletning eller ændring af katalogoplysninger.

forespørgsel: dette inkluderer søgning og sammenligning af katalogoplysninger.

Autentificer: de vigtigste godkendelsesfunktioner inkluderer binding og unbinding; en tredje funktion, abandon, kan bruges til at stoppe en server i at fuldføre en handling.

LDAP Directory Components

følgende er nogle af de centrale elementer og begreber i LDAP-protokollen og LDAP-baserede directory. Når du arbejder med en identitetsudbyder (IdP), sker meget af dette bag en GUI; det kan dog være nyttigt at vide, både for at afrunde din forståelse og hjælpe med tilpasning og fejlfinding nede ad vejen.

yderligere giver openldap mulighed for fleksibel tilpasning, men kræver mere indviklet viden om protokollen og dens brugssager. Generelt foretages disse ændringer ved hjælp af kommandolinjen, konfigurationsfiler eller undertiden ved at ændre open source-kodebasen. At forstå, hvordan LDAP fungerer, er især vigtigt for dem, der bruger openldap, og for dem, der er interesseret i at tilpasse det til deres behov.

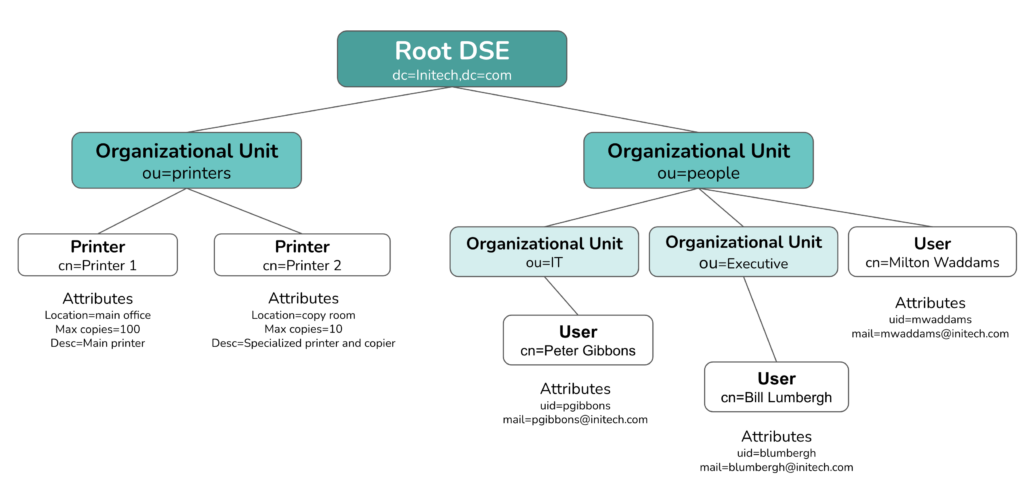

LDAP Directory Information Tree

LDAP organiserer information i en hierarkisk træstruktur, kaldet et directory information tree (dit). LDAP DIT kan variere afhængigt af den program-eller katalogtjeneste, du bruger; LDAP-mapper følger dog generelt denne træstruktur, hvor poster uden underordnede (f.eks. brugere) er blade, og roden er den overordnede enhed, der omfatter alle oplysninger i biblioteket.

denne rod er en directory server agent (DSA) specifik post (dse), kaldet root DSE, og den indeholder oplysninger om mappen.

Post

poster brug attributter til at beskrive de virkelige elementer, der er gemt i mappen, som en bruger eller en maskine. Ligesom i en telefonbog — eller, mere relatabelt, kontaktlisten i din telefon — brugere findes som poster, der gemmer yderligere oplysninger om brugeren.

i LDAP omtales poster ofte med deres almindelige navn (CN) — for brugere er dette normalt deres Brugernavn eller for-og efternavn.

attribut

attributter beskriver en bruger, server eller andet element, der er gemt i LDAP-mappen. En brugers attributter, for eksempel, vil typisk omfatte deres fulde navn, e-mail-adresse, brugernavn, og adgangskode, til at begynde med. Attributter består af en type og en værdi; dvs. mail(type)[email protected](value).

de attributter, der er tilgængelige for at inkludere, er foruddefineret af en ObjectClass-attribut; organisationer kan gøre brug af mere end en ObjectClass-attribut og oprette brugerdefinerede ObjectClass-attributter for at omfatte de oplysninger, de vil gemme i deres LDAP-bibliotek, men der kan kun være en strukturel objektklasse pr.post. (Der kan være yderligere hjælpeobjektklasser, men en hovedobjektklasse, kaldet strukturel objektklasse, definerer hver post).

Skema

skemaer definerer mappen. Specifikt definerer et skema parametrene for mappen, herunder syntaks, matchende regler (dvs. matcher indgangsadgangskoden katalogdataene?), attributtyper og objektklasser.

LDAPv3 (den mest aktuelle iteration af LDAP) tilbyder et foruddefineret skema, og andre LDAP-tilbud giver skemavarianter eller iterationer, så forskellige udbydere kan formatere deres LDAP-mapper lidt anderledes. Oprettelse af et brugerdefineret skema er også muligt for mere nuancerede og nichebrugssager.

DN: Distinguished Name

dette er den unikke identifikator for en LDAP-post, og den angiver alle de attributter, der er tildelt objektet. Det kan indeholde flere datapunkter og er sammensat af relative distinguished names (RDNs) i en streng adskilt af kommaer.

DN-formatet fungerer som Geografiske koordinater, kun i omvendt rækkefølge: det angiver placering i biblioteket ved at angive hvert underafsnit i stigende grader.

mens Geografiske koordinater starter generelt og bliver mere specifikke, starter DN med objektets navn og arbejder op til hovedkatalogkomponenten (f.eks. din LDAP-servers domæne) og danner en komplet adresse, der peger på indtastningens placering i LDAP-træet.

DNs er formateret som følger:

RDN,RDN, RDN

for Peter Gibbons, en programmør i IT-afdelingen hos Initech, kan DN se sådan ud:

cn=Peter Gibbons,ou=IT,ou=People,dc=Initech,dc=com

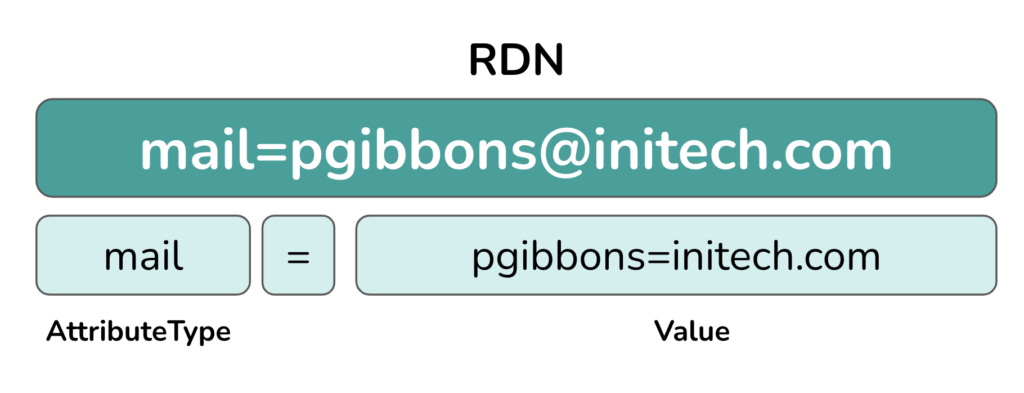

RDN: relativ Distinguished Name

dette er strenge, der tildeler værdier til attributter, som at tildele en e-mail-adresse til en bruger. De er dannet med et lighedstegn (=) i navneværdipar. Formatet ser ud som følger:

attribut=værdi

for eksempel kan RDN for bruger Peter Gibbons’ e-mail-adresse være [email protected].

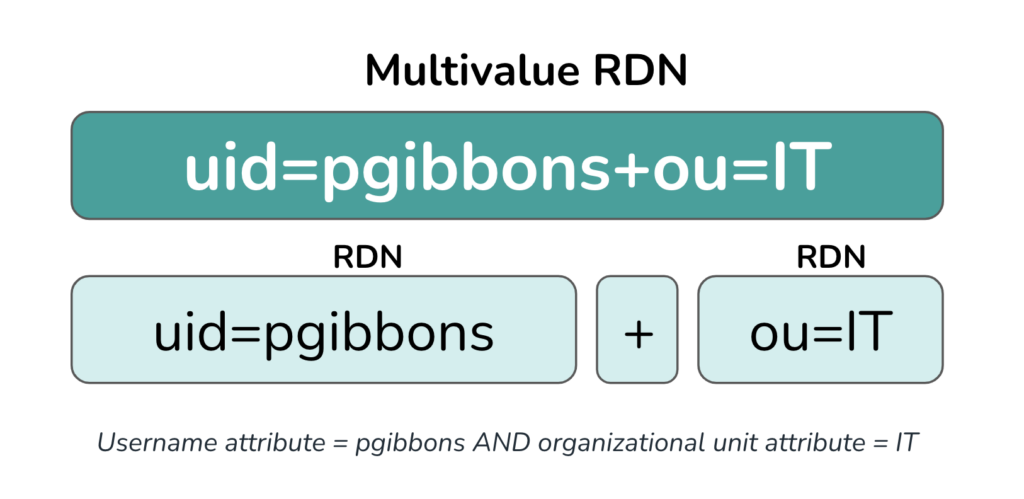

Multivalue RDNs

RDNs kan kombineres til en overordnet RDN med plustegn. Multivalue RDNs behandler to attributværdier som en og kan bruges til at skelne mellem to RDNs med samme værdi (som to brugere med samme navn – biblioteket kunne vedhæfte RDN for deres e-mail-adresse til deres brugernavn for at oprette unikke RDNs for hver). En multivalue RDN ville blive formateret som følger:

RDN+RDN

LDAP-servere

en LDAP-mappe kan indeholde en eller flere servere, men der skal være en rodserver (root DSE i diagrammet ovenfor). De vigtigste LDAP-servere kører på slapd-dæmonen, og de sender ændringer til serverreplikaer via slurpd-dæmonen.

traditionelt blev LDAP-servere hostet on-prem og administreret af organisationen internt, og Microsoft AD var den mest populære kommercielle løsning til LDAP på markedet. OpenLDAP er den mest populære open source og pure-play LDAP-server, der er tilgængelig i dag.

nu bruger organisationer dog oftere cloud-hostede katalogtjenester, der lindrer byrden ved intern serverhosting, sikkerhed og styring. Cloud-baserede LDAP-servere gør det også muligt for organisationer at flytte deres infrastruktur til skyen, drage fordel af eksterne arbejdsmuligheder og reducere omkostningerne. Se afsnittet LDAP og Active Directory i denne artikel for at lære mere.

LDAP-godkendelse og autorisation

LDAP-protokollen både autentificerer og autoriserer brugere til deres ressourcer. Protokollen godkender brugere med en bind-handling, der giver brugeren mulighed for at kommunikere med en LDAP-mappe, og autoriserer derefter den godkendte bruger til de ressourcer, de har brug for, hvis deres input-loginoplysninger matcher det, der er angivet for dem i databasen.

LDAP-godkendelse

LDAP-godkendelse er afhængig af en client/server bind-operation, som gør det muligt for LDAP-ready-klienten, kaldet directory user agent (Dua), og directory server, kaldet directory system agent (DSA), at kommunikere inden for en sikker, krypteret session.

når du godkender en LDAP-server i et forsøg på at få adgang til databasen, bliver brugeren bedt om at angive sit brugernavn og sin adgangskode.

hvis de værdier, som brugeren indtaster i klienten, matcher det, der findes i LDAP-databasen, får brugeren adgang fra LDAP-serveren til, hvad IT-ressourcen måtte være.

LDAP-godkendelse

når en bruger er godkendt, skal de godkendes til den eller de ressourcer, der anmodes om. Mens forskellige LDAP-forekomster kan strukturere og kode dette lidt anderledes, opnås dette i det væsentlige ved at tildele tilladelser med grupper og roller i biblioteket.

med OpenLDAP hører brugere for eksempel til grupper, der kan tildeles forskellige tilladelser. Hvis den godkendende bruger tildeles de korrekte tilladelser til at få adgang til en bestemt ressource, tillader LDAP-protokollen dem til den; hvis ikke, nægter protokollen adgang.

hvad anvendes LDAP til?

LDAP-protokollen definerer en mappe, der kan:

- Gem brugerdata på et centralt og tilgængeligt sted.

- Tilknyt disse brugere med ressourcer, de har adgang til.

- Godkend og godkend brugere til deres tildelte ressourcer, som omfatter:

- tekniske applikationer: Jenkins, Docker, OpenVPN, Atlassian suite og mange andre godkender bedst med LDAP.

- serverinfrastruktur: servere både på prem og i skyen (som f.eks.

- filservere: filservere som f.eks.

- netværksudstyr: selvom dette kan overlappe RADIUSPROTOKOLLEN, bruger nogle organisationer LDAP til netværksadgang via VPN ‘ er, trådløse adgangspunkter og andet netværksudstyr.

tilbage, da LDAP opstod, var ovenstående funktioner langt mere sofistikerede end andre tilgængelige brugeradministrationsmuligheder. Efterhånden som protokollen blev populær, blev flere IT-ressourcer LDAP — kompatible, og nye tilbud — inklusive cloud LDAP, andre godkendelsesprotokoller og komplette katalogtjenester-kom ind på scenen for at understøtte adgangen til disse IT-ressourcer.

nu Kan IT-administratorer bruge LDAP til at godkende maskiner og administrere adgang til ældre applikationer, netværk, NAS og andre komponenter både på prem og i skyen. Med nogle cloud directory-tjenester som JumpCloud kan de kombinere denne funktionalitet med andre protokoller for at give brugerne adgang til stort set alle deres IT-ressourcer.

LDAP og Active Directory

da LDAP blev en core directory services-protokol, byggede Microsoft AD mange af sine understøttelser på LDAP; AD er dog ikke et rent LDAP-værktøj.

mens AD kan bruge LDAP, er den mere afhængig af Kerberos til godkendelse og er mindre fleksibel end en open source LDAP-mappe. AD kræver domænecontrollere og fungerer bedst med Microsoft-baserede enheder og applikationer. Udforsk disse forskelle yderligere i vores annonce vs. LDAP sammenligning.

indtil for nylig fungerede katalogværktøjer overvejende inden for og taget højde for on-prem vinduer-baserede miljøer. Ads succes kom stort set fra dets fokus på vinduer-centreret, on-prem miljøer, som var forretningsstandarden i årtier.

men dette sidste tiårs overgang til skyen, som accelererede med det pandemidrevne masseskift til fjernarbejde i 2020, ændrede verdens katalogbehov.

virksomheder vælger nu cloud-baserede, Mac-venlige katalogtjenester i stedet for AD og andre on-prem-katalogmodeller. Gå til afsnittet om LDAP ‘ s plads i skyen for at læse mere om, hvordan LDAP-løsninger har udviklet sig til at imødekomme disse ændringer.

LDAP og Active Directory

Active Directory, en cloud-venlig tilføjelse til AD (ikke en erstatning for AD) til Ad brugeradministration og single sign-on-applikation, bruger ikke LDAP indbygget. I stedet bruger den andre protokoller, og det letter LDAP-funktioner med AD Domain Services (DS) eller et hybrid ANNONCEMILJØ, hvor LDAP er nødvendigt.

AD DS faktureres som en domænecontroller-as-a-service til virtuelle maskiner og ældre applikationer, der er implementeret i AD DS. Det opkræves for timen, og prisen er baseret på antallet af katalogobjekter.

for dem, der ønsker at bruge LDAP med blå annonce, især autentificering af on-prem-applikationer eller lagringssystemer, kan det være ret udfordrende. Mange it-organisationer vælger at implementere en ekstra LDAP-server. I mange tilfælde implementeres denne LDAP-server i skyen via JumpCloud ‘ s LDAP-as-a-Service-løsning.

LDAP ‘S sted i skyen

nylige skift til skyen og forskellige arbejdspladser har skabt behovet for mere fleksible katalogløsninger, der kan arbejde med cloud-ressourcer og rumme forskellige operativsystemer; 55% af virksomhederne er nu Mac-venlige, og 90% af verdens cloud-infrastruktur fungerer på

cloud LDAP aflaster virksomheder for en stor del af katalogstyringsbyrden, fra opsætning og vedligeholdelse af kernekataloginfrastrukturen til integration af applikationer og systemer i deres LDAP-baserede IdP. Med cloud LDAP er serverne allerede der og klar til, at virksomheder kan rette deres LDAP-tilsluttede slutpunkter til dem.

Cloud directory-tjenester har også en tendens til at bruge andre protokoller, hvilket yderligere udvider deres omfang og imødekommer nye teknologier, når de dukker op, samtidig med at behovet for en on-prem Active Directory-server elimineres.

nogle cloud LDAP-tjenester inkluderer også en GUI og teknisk support, hvilket eliminerer behovet for at udføre alt med almindelig tekstkode (selvom nogle katalogtjenester stadig giver mulighed for kommandolinjekørsel, hvilket kan være gavnligt for at udføre operationer i bulk) og tilbyde eksperthjælp, hvor det er nødvendigt.

er LDAP stadig Relevant?

hvis mapper bevæger sig mod skyen, og LDAP blev bygget til at fungere i et on-prem-miljø, er LDAP stadig relevant?

efterhånden som cloud-applikationer bliver forretningsstandarden, IT-netværk bliver mere decentraliserede, og nye protokoller udvikles for at imødekomme disse udviklende behov, er nogle systemadministratorer begyndt at stille spørgsmålstegn ved LDAP ‘ s relevans.

mapper er begyndt at vedtage multi-protokol tilgange til at løse moderne, decentrale forretningsmiljøer. Multiprotokolmappen udnytter mange protokoller-hver til et bestemt formål.

resultatet er, at hver protokol bruges mindre hyppigt, men er meget velegnet til dens brugssager og forbliver en kritisk komponent i en robust multiprotokolkatalog.

LDAP er ingen undtagelse; mens det udgør en mindre procentdel af katalogets funktionalitet sammenlignet med ældre katalogmodeller, forbliver det en integreret del af det moderne bibliotek.

multiprotokol-katalogtjenester bruger fortsat LDAP sammen med andre protokoller på grund af dets fleksibilitet, open source-arv og stabilitet gennem årene.

for eksempel fortsætter mange ældre applikationer som OpenVPN, Jenkins, Jira og Confluence — sammen med titusinder af andre applikationer, lagringssystemer, netværksenheder, servere og meget mere — med at bruge LDAP.

Sådan konfigureres LDAP

LDAP-opsætningstrin varierer afhængigt af hvilket LDAP-tilbud du bruger, og trin afhænger i vid udstrækning af, om du bruger en LDAP-server i skyen eller står en op på egen hånd.

før du starter ned enten sti, men det første skridt til enhver LDAP implementering bør planlægning: dit IT-team skal tænke grundigt over, hvordan det ønsker at organisere sit bibliotek, før det implementerer noget.

dette inkluderer, hvilke ressourcer der skal medtages i mappen, hvordan man adskiller brugergrupper og tildeler tilladelser, hvilke operativsystemer du skal rumme, hvordan du planlægger at integrere fjernarbejdere, hvad dine sikkerhedsparametre vil være, hvad du vil gøre for at sikre næsten 100% tilgængelighed, hvordan din organisation planlægger at vokse og mere.

indledende planlægning er afgørende for at opbygge en organiseret mappe, der er velegnet til sit miljø og godt positioneret til at rumme vækst og ændringer. For eksempel, hvis du er en organisation på 10, men ved, at du planlægger at udvide markant, kan det være fornuftigt at opdele dine medarbejdere i afdelingsgrupper i starten for at give mulighed for organiseret vækst, selvom hver afdeling kun starter med en eller to brugere.

planlægningstrinnet er især kritisk for organisationer, der bygger deres egne mapper; det hjælper dog også organisationer med at forstå, hvilke LDAP-løsninger der bedst opfylder deres behov.

når du har planlagt dit mappelayout og valgt en LDAP-udbyder (eller valgt open source LDAP), skal du konfigurere dine LDAP-servere.

on-Prem LDAP-opsætning:

hvis du er vært for din egen LDAP-forekomst, skal du stå op for din LDAP-server(er). Trinene til installation og konfiguration af dit LDAP-bibliotek varierer afhængigt af den LDAP-forekomst, du bruger. Openldap er måske den mest populære LDAP-forekomst på markedet, men der er flere LDAP-servere at vælge imellem. Her er MIT ‘ s trin til oprettelse af en OpenLDAP-mappe.

cloud LDAP-opsætning: som vi nævnte, er cloud LDAP-opsætning og-vedligeholdelse minimal, hvilket er en af grundene til, at mange virksomheder vælger det frem for traditionelle on-prem-indstillinger. Servertrinet til cloud LDAP indebærer at abonnere på en cloud LDAP-server i stedet for at stå op selv. Du vil stadig nøje planlægge, før du vælger en LDAP-løsning, men de fleste udbydere tilbyder katalogkonfiguration og-styring via en brugervenlig GUI, der gør ændringer lettere nede ad vejen.

selvom der ikke er mange gratis LDAP-servere at vælge imellem, er der flere gratis LDAP-programmer tilgængelige. Vi undersøger dem næste.

LDAP-udbydere

uden LDAP mangler det ofte synlighed i brugerkonti og aktivitet og administrerer manuelt ressourceadgang, hvilket skaber en decentraliseret og uorganiseret identitets-og adgangsstyringsmodel (iam), der kan føre til afskedigelser, friktion og sikkerhedsrisiko. Når organisationer indser, at omkostningerne ved implementering af en løsning er mindre end omkostningerne ved tidskrævende manuel styring og de risici, der er forbundet med den, begynder de ofte at se på LDAP. Der er et par vigtigste LDAP-løsninger, som de fleste virksomheder overvejer:

Active Directory (AD)

AD bruger LDAP og Kerberos til at godkende brugere til IT-ressourcer. Som et Microsoft-produkt er det bedst egnet til vinduer-baserede miljøer. Hvis du vil bruge AD, skal IT-administratorer betale for at licensere server, som omfatter AD. Dette repræsenterer den traditionelle licensmodel, som IT-organisationer kender godt til Microsoft-produkter. Endelig kræver AD en eller anden form for fjernadgang, som f.eks. Active Directory er for nylig opstået som en udvidelse til AD, men mangler sande, indfødte LDAP kapaciteter.

openldap

som tidligere nævnt koster OpenLDAP ikke noget at hente. Betydelige omkostninger omgiver dog opsætningen og den løbende styring af infrastrukturen. På grund af sine open source-rødder fungerer OpenLDAP godt med os ‘ er, så du finder det i mange DevOps – miljøer. Ligesom AD har du brug for en VPN for at godkende til on-prem-ressourcer.

cloud LDAP

Cloud-baseret LDAP er leverandørneutral og arbejder med en lang række IT-ressourcer. Med en cloud directory-platform er der ikke behov for en VPN (selvom de stadig understøttes); i stedet etablerer en letvægtsagent på brugerens enhed en sikker TLS-forbindelse i starten af hver session, så brugerne kan oprette forbindelse sikkert til deres LDAP-ressourcer uden en VPN. Cloud LDAP-tjenester inkluderer ofte yderligere protokoller i deres tilbud, så et værktøj kan give brugerne adgang til stort set alle deres ressourcer.

fordele og ulemper ved LDAP

Hvad er fordelene ved LDAP?

- Open Source: Det koster ikke ofte noget at hente og hurtigt prøve openldap.

- standardiseret: LDAP blev ratificeret som en Internet Engineering Task Force (IETF) standard tilbage i 1997 med RFC 2251. Som sådan understøtter industrien som helhed LDAP og vil fortsætte med at gøre det.

- fleksibel: udviklere og IT-administratorer bruger LDAP-godkendelse til mange forskellige brugssager, herunder godkendelse af applikationer og fjernservere. Og fordi det er blevet brugt på så mange forskellige måder, er der et samfund omkring protokollen, der hjælper folk med at få mest muligt ud af det.

- enhed-agnostiker: af natur er LDAP kompatibel med forskellige operativsystemer og enheder. Forskellige LDAP-tilbud kan dog begrænse denne fleksibilitet; AD er for eksempel Vinduescentreret og kræver ofte tilføjelser for at fungere problemfrit med yderligere operativsystemer.

- sikker: i sin oprindelige forekomst blev LDAP transmitteret over klar tekst; der er dog muligheder for at kryptere LDAP-kommunikation, enten over SSL (LDAPS) eller over TLS (STARTTLS). STARTTLS er den ideelle mulighed og er meget sikker, med LDAP ‘ er, der kommer på andenpladsen — Brug altid en af de to, hvor det er muligt (nu næsten overalt) i stedet for at bruge klar tekst. Læs mere om LDAP og LDAP i vores blog.

Hvad er ulemperne ved LDAP?

- alder: LDAP er en ældre protokol. Nyere godkendelsesprotokoller som SAML er bygget til moderne, cloud-fremad IT-miljøer, der bruger internetapplikationer.

- On-Prem: LDAP er traditionelt oprettet on-prem med en openldap-server, og det er ikke en let opgave. For organisationer, der flytter til skyen, er det mindre end ideelt at skulle oprette en on-prem-godkendelsesmekanisme, der bygger bro til cloud-IT-ressourcer.

- ekspertise: LDAP opsætning og vedligeholdelse kræver generelt en ekspert. Mennesker med dette niveau af teknisk viden kan være vanskelige at finde og dyre. Dette gælder især for openldap.

- betydelig Ramp-Up: jo større din organisation er, jo vanskeligere er det at starte en ny mappe. Da mapper i det væsentlige er en sammenlægning af alle komponenter i din organisation, kan det være udfordrende at opbygge en ny mappe fra bunden eller dreje fra en mappe til en anden. Heldigvis har nogle cloud directory-platforme som JumpCloud installationsvejledning og kan integreres med eksisterende mapper som AD, så store virksomheder, der ønsker at drage fordel af cloud LDAP, kan gøre det uden at gøre et fuldt ansigt.

udvidelse af LDAP til en fuld Cloud-mappe

cloud LDAP bruger en cloud-hostet server til at give brugerne adgang til alle deres on-prem-ressourcer. Cloud directory-platforme kombinerer nu LDAP med andre protokoller, som f.eks SAML, OAuth, RADIUS, SCIM, og

nogle LDAP-forekomster integreres også med andre protokoller, som RADIUS for at lette sikker trådløs internetadgang og VPN-adgang, Samba til sikker filgodkendelse, SAML, JIT og SCIM til automatiseret internetbaseret identitetsforsyning og mere.

resultatet er en kernekatalog, der administrerer dine brugere og giver dem adgang til alle de IT — ressourcer, de har brug for-både on-prem og cloud — baseret-uanset hvor de er.

cloud LDAP og videre med JumpCloud

JumpCloud directory-platformen var den første omfattende cloud directory-tjeneste, der direkte blev integreret med LDAP-tjenester og applikationer. Desuden kombinerer JumpCloud LDAP med RADIUS, SAML, Samba, SCIM og andre protokoller for at forbinde brugere til den IT, de har brug for for at få arbejde til at ske.

ud over iam og enhedsadministration anvender JumpCloud en sikkerhedstilgang med nul tillid med værktøjer som multifaktorautentificering (MFA), Letter enhedsstyring på tværs af platforme for at holde alle enheder sikre og korrekt konfigureret og tilbyder en brugervenlig GUI til både administratorer og brugere.

Lær mere om JumpCloud ‘ s cloud LDAP — tilbud, eller prøv platformen gratis-det koster ikke noget at tilføje dine første 10 brugere og enheder, og platformen leveres med 10 dages live chat support.

- LDAP