dnes se podíváme blíže na zranitelnosti v protokolu WEP (Wired Equivalent Privacy) a uvidíme, jak tyto zranitelnosti využít a jak hackeři mohou získat přístup k síti Wi-Fi, ke které již nemají přístup. Budeme používat software aircrack-ng k usnadnění útoku z instalace Kali Linux, ale chtěl jsem poukázat na několik upozornění, varování a vysvětlení, než se pustíme do Demonstrace.

nejprve byste si měli uvědomit, že některé procesy útoku jsou podobné praskání protokolů Wi-Fi WPA a WPA2. WEP je však úplně jiný protokol, takže po spuštění softwaru na bezdrátovém rozhraní a provádění skládek je proces trochu jiný. Kromě toho byste si měli uvědomit, že nebudeme využívat chybu v podání ruky a opětovného připojení a provádět útok založený na slovníku, jako jsme to udělali s WPA. Místo toho budeme sledovat bezdrátová data a zaznamenávat pakety, abychom odvodili klíč na základě některých známých zranitelností.

WEP zranitelnosti vs WPA zranitelnosti

než začneme demonstraci praskání WEP, měli byste mít obecné znalosti o protokolu, jeho zranitelnostech a tom, jak se liší od WPA a WPA2. Nejprve byste měli pochopit, že WEP je bezpečnostní protokol, který používá zabezpečení RC4, což je typ šifry streamu. Šifra používá krátký klíč ke generování „náhodného“ klíčového proudu, ale tato technologie byla využívána po celá léta.

existuje několik způsobů, jak lze zranitelnosti WEP zneužít. Jedním ze způsobů, jak je běžně napaden, je porovnání dvou proudů, které používaly šifrové texty, se stejnými klíčovými proudy. Použitím operace XOR (exkluzivní nebo) na datech může být protokol zpětně navržen.

jedna z fatálních chyb v protokolu se točí kolem kontrolního součtu CRC-32, který se používá k zajištění toho, že data nebyla během přepravy změněna – jinak známá jako kontrola integrity. Změnou bitů a úpravou kontrolního součtu na platnou permutaci je možné oklamat data RC4 streamu, aby se zobrazila jako platná. Toto je však jen špička ledovce, pokud jde o zranitelnosti WEP, a měli byste vědět, že tyto bezpečnostní nedostatky vedou k pasivním i aktivním útokům.

naopak WPA trpí bezpečnostní chybou související s TKIP (Temporal Key Integrity Protocol). Tyto nedostatky činí WPA a WPA2 zranitelnými vůči spoofingu paketů, dešifrování, a útoky hrubou silou. Zatímco základní mechanika WEP a WPA jsou velmi odlišné, zjistíte, že můžete prasknout buď protokol během několika minut (obvykle) pomocí softwaru aircrack-ng na Kali.

jedním z klíčových rozdílů mezi našimi útoky je způsob, jakým napadáme protokol. V tutoriálu WPA a WPA2 jsme k nalezení klíče použili slovník hesel. Tentokrát však budeme zachycovat bezdrátové pakety ze vzduchu pomocí aircrack-ng (i když existuje mnoho dalších typů snifferů paketů), abychom objevili klíčová data.

typy útoků

pasivní útoky jsou usnadněny technikou odposlechu, která umožňuje útočníkovi zachytit bezdrátovou komunikaci, dokud nezjistí kolizi ICV. Poté může útočník pomocí softwaru odvodit obsah dat. Kvůli chybám v algoritmu RC4 může útočník relativně snadno shromažďovat data a křížově kontrolovat tato data, aby dešifroval zprávy a dokonce získal přístup k síti.

naopak a aktivní útok lze použít, když útočník již zná data prostého textu pro šifrovanou zprávu. Poté může útočník ručně vytvořit další šifrované pakety, aby oklamal zařízení WEP. Protože vědí, jak manipulovat s algoritmem hashování, mohou oklamat kontroly integrity, což způsobí, že zařízení WEP chybně přijme pakety jako platná data. Jedná se o typ injekčního útoku a je překvapivě snadné jej provést.

Začínáme

než začnete, budete potřebovat několik věcí k vytvoření prostředí, kde můžete začít hackovat. Jako vždy byste měli vědět, že nemáte zákonné právo zneužít tyto informace na veřejnosti k útoku na sítě v reálném životě, takže byste se měli pokusit o toto zneužití pouze v soukromí vaší domácí sítě. Než začneme, budete potřebovat následujících pět položek:

- počítačový systém se systémem Kali Linux

- bezdrátový směrovač využívající WEP, který vlastníte a ovládáte

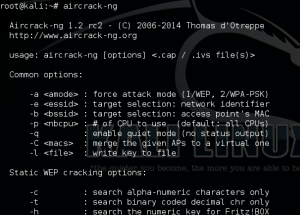

- software aircrack-ng

- bezdrátové rozhraní, které lze spustit v režimu monitoru pro sběr paketů

- další bezdrátový hostitel připojený k routeru

Krok 1

ujistěte se, že je vaše bezdrátová karta vidět ve vašem Kali linuxový systém. Příkaz ifconfig můžete spustit a vyhledat bezdrátová rozhraní. Měli byste vidět rozhraní Ethernet a loopback, ale máme zájem o rozhraní, které začíná na ‚ w. Je pravděpodobné, že bezdrátové rozhraní, které chcete použít, bude wlan0, pokud nemáte více bezdrátových karet.

Krok 2

dále použijeme aircrack-ng k uvedení bezdrátového rozhraní do režimu monitoru, což mu umožní sledovat a zachytit bezdrátové snímky z jiných zařízení, aby se usnadnil útok. Budete muset spustit následující příkaz:

- aircrack-ng start wlan0

Všimněte si, že můžete mít bezdrátové rozhraní s jiným názvem. Pokud se vaše rozhraní jmenuje wlan1 nebo má jiný název, připojte jej na konec příkazu. Udělejte si zvláštní poznámku o výstupu, protože vytvoří poslechové rozhraní, pravděpodobně pojmenované mon0.

Všimněte si, že můžete mít bezdrátové rozhraní s jiným názvem. Pokud se vaše rozhraní jmenuje wlan1 nebo má jiný název, připojte jej na konec příkazu. Udělejte si zvláštní poznámku o výstupu, protože vytvoří poslechové rozhraní, pravděpodobně pojmenované mon0.

Krok 3

poté začneme používat příkaz dump k uchopení paketů z jiných bezdrátových zařízení a software bude schopen provádět výpočty a srovnání mezi daty, aby přerušil nezabezpečený protokol WEP. Zadejte následující příkaz:

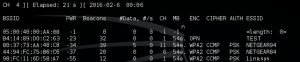

- airodump-ng mon0

Krok 4

nyní je čas říct bezdrátovému rozhraní, aby začalo ukládat zachycená bezdrátová data na základě sítě, kterou si vyberete. Nezapomeňte připojit tři klíčové informace z předchozího výstupu do následujícího příkazu:

- airodump –ng –w –c-bssid mon0

konkrétněji budete muset připojit ESSID, číslo kanálu (CH) a BSSID. Nyní by vaše bezdrátové rozhraní mělo zachycovat bezdrátové snímky, ale budete je muset uložit do místního souboru. Než přejdete ke zbývajícím krokům, budete chtít mít alespoň 10 000 paketů. Pomocí následujícího příkazu zapište data do souboru na pevném disku:

- airodump-ng mon0–

Krok 5

v neposlední řadě budete muset udělat nejdůležitější krok procesu tím, že skutečně použijete zachycená data ze zařízení WEP. Zadejte následující příkaz:

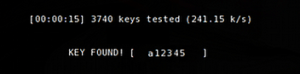

- aircrack-ng .čepice

pokud vše půjde podle plánu, měli byste být schopni rozbít systém WEP. Pokud však příkaz selže,budete chtít počkat, až vaše bezdrátová karta zachytí více dat. Dejte mu čas na zachycení 15 000 paketů a zkuste to znovu.

upozornění a rozdíly od WPA

pravděpodobně si všimnete, že postup útoku má méně kroků než postup útoku WPA/WPA2. I když se to na povrchu může zdát jednodušší, měli byste vědět, že proces útoku WEP se točí kolem zachycení dat přenášených jinými bezdrátovými hostiteli. Pokud je k síti připojen pouze jeden hostitel nebo hostitelé neodesílají mnoho dat, bude trvat déle, než shromáždí dostatek dat, aby útok fungoval. Na druhé straně se útok WPA/WPA2 soustředil kolem používání slovníku hesel poté, co přinutil hostitele k opětovnému připojení.

Závěrečné myšlenky

je jednoduché prolomit šifrování WEP za předpokladu, že máte správné nástroje, ale buďte varováni. Tyto znalosti byste nikdy neměli zneužívat. To by mohlo vést k vážným následkům, které negativně ovlivňují váš život. Ujistěte se, že se tyto útoky pokoušíte pouze na zařízení, která vlastníte, a ujistěte se, že nikdy nepoužíváte WEP k zabezpečení bezdrátových přístupových bodů a směrovačů.