organizace používají protokol LDAP pro správu uživatelů, atributy a ověřování téměř tři desetiletí. V té době se protokol rozšířil a vyvinul tak, aby vyhovoval měnícím se prostředím IT a obchodním potřebám.

tento blog pokrývá vše, co potřebujete vědět o LDAP, od jeho počátků až po jeho místo v dnešním světě podnikání založeném na cloudu, a vysvětluje, jak to funguje, jak se používá, jak začít a která řešení serveru LDAP mohou být vhodná pro vaše potřeby.

- protokol LDAP

- jak LDAP funguje?

- složky adresáře LDAP

- LDAP adresářový informační strom

- položka

- atribut

- schéma

- DN: Distinguished Name

- RDN: relativní Distinguished Name

- Multivalue RDNs

- LDAP servery

- ověřování a autorizace LDAP

- ověřování LDAP

- LDAP autorizace

- k čemu se LDAP používá?

- LDAP a Active Directory

- LDAP a Azure Active Directory

- místo LDAP v cloudu

- je LDAP stále relevantní?

- jak nastavit LDAP

- poskytovatelé LDAP

- Active Directory (AD)

- OpenLDAP

- cloud LDAP

- výhody a nevýhody LDAP

- jaké jsou výhody LDAP?

- jaké jsou nevýhody LDAP?

- rozšíření LDAP na úplný adresář Cloud

- cloud LDAP a dále s JumpCloud

protokol LDAP

LDAP (Lightweight Directory Access Protocol) je jedním z hlavních protokolů, který byl vyvinut pro adresářové služby (proces bezpečné správy uživatelů a jejich přístupových práv k it zdrojům), a většina adresářových služeb stále používá LDAP dnes, i když mohou také používat další protokoly jako Kerberos, SAML, RADIUS, SMB, Oauth a další.

stručně řečeno, LDAP specifikuje způsob ukládání adresářů a usnadňuje ověřování a autorizaci uživatelů na servery, soubory, síťová zařízení a aplikace, mimo jiné IT zdroje. LDAP byl vyvinut v roce 1993 Timem Howesem a jeho kolegy z University of Michigan jako lehká, nízkopodlažní verze protokolů x. 500 directory services, které se v té době používaly, jako DAP (directory access protocol).

x. 500 bylo těžké jak na systémech (velká stopa), tak na síti(intenzivní šířka pásma). Ve skutečnosti se mnoho systémů na stolech lidí na počátku 90. let nemohlo připojit k adresářové službě x. 500, takže bylo omezeno na konkrétní systémy (myslete spíše na mainframy, minipočítače nebo mikropočítače zpět v den-obecně ne počítače).

LDAP vyřešil tyto problémy tím, že umožnil autentizaci a autorizaci uživatelů na servery, soubory a aplikace a zároveň snížil režii, využití šířky pásma a poptávku po koncových bodech.

v důsledku této efektivity by LDAP našel velký úspěch a stal by se de facto Internet directory services authentication protocol na nějakou dobu. Ve skutečnosti byl LDAPv3 (třetí verze LDAP) navržen a přijat jako internetový standard pro adresářové služby v roce 1997. Toto je nejnovější a nejrozšířenější verze LDAP dnes.

po tomto milníku zahájil Kurt Zeilenga Projekt OpenLDAP vydáním OpenLDAP 1.0 v roce 1998.

OpenLDAP 1.0 byla první zcela open-source sada klientských a serverových aplikací odvozených od LDAPv3. 3 a zahrnovala pokročilé bezpečnostní funkce, aktualizovanou podporu platformy a opravy chyb. OpenLDAP je open-source povaha umožnila IT administrátorům upravit tak, aby lépe vyhovovaly potřebám jejich organizace, což z něj učinilo populární volbu LDAP. OpenLDAP od té doby řídil Howard Chu a tým Symas.

o rok později, v roce 1999, společnost Microsoft vydala službu Active Directory, která používala LDAP a Kerberos, a zároveň vytvářela proprietární rozšíření, která udržovala organizace uzamčené v ekosystému Microsoft.

jak LDAP funguje?

stručně řečeno, LDAP určuje způsob ukládání adresářů, který umožňuje přidávat, mazat a upravovat záznamy, a umožňuje vyhledávání těchto záznamů, aby se usnadnilo ověřování i autorizace uživatelů ke zdrojům.

tři hlavní funkce LDAP jsou:

aktualizace: To zahrnuje přidávání, mazání nebo úpravu informací o adresáři.

dotaz: To zahrnuje vyhledávání a porovnávání informací o adresáři.

ověření: mezi hlavní autentizační funkce patří vazba a odvíjení; třetí funkce, abandon, může být použita k zastavení serveru v dokončení operace.

složky adresáře LDAP

níže jsou uvedeny některé klíčové prvky a koncepty protokolu LDAP a adresáře založeného na LDAP. Při práci s poskytovatelem identity (IdP), hodně z toho se děje za GUI; může však být užitečné vědět, jak zaokrouhlit vaše porozumění, tak pomoci s přizpůsobením a řešením problémů po silnici.

OpenLDAP dále umožňuje flexibilní přizpůsobení, ale vyžaduje složitější znalost protokolu a jeho případů použití. Obecně se tyto změny provádějí pomocí příkazového řádku, konfiguračních souborů nebo někdy úpravou základny otevřeného zdrojového kódu. Pochopení toho, jak LDAP funguje, je zvláště důležité pro ty, kteří používají OpenLDAP, a pro ty, kteří mají zájem jej přizpůsobit svým potřebám.

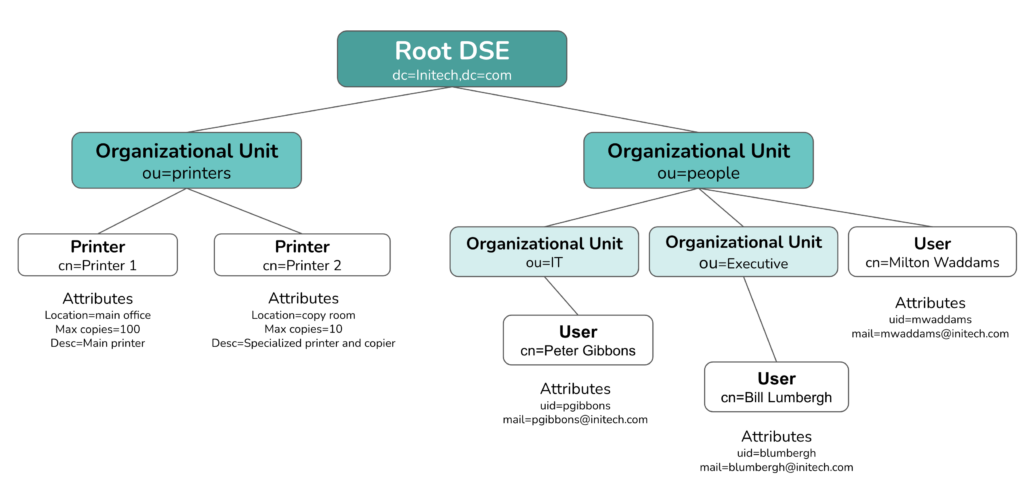

LDAP adresářový informační strom

LDAP organizuje informace v hierarchické stromové struktuře, označované jako adresářový informační strom (dit). LDAP DIT se může lišit v závislosti na softwaru nebo adresářové službě, kterou používáte; adresáře LDAP se však obecně řídí touto stromovou strukturou, kde položky bez podřízených (například uživatelů) jsou listy a kořen je zastřešující entita, která zahrnuje všechny informace v adresáři.

tento kořen je adresářový server agent (DSA) specifická položka (DSE), nazvaný root DSE, a poskytuje informace o adresáři.

položka

položky používají atributy k popisu položek v reálném světě uložených v adresáři, jako je uživatel nebo stroj. Stejně jako v telefonním seznamu — nebo, relativněji, seznam kontaktů v telefonu — uživatelé existují jako položky, které ukládají další informace o uživateli.

v LDAP jsou položky často označovány jejich společným jménem (CN) — pro uživatele je to obvykle jejich uživatelské jméno nebo jméno a příjmení.

atribut

atributy popisují uživatele, server nebo jinou položku uloženou v adresáři LDAP. Atributy uživatele, například, by obvykle zahrnovat jejich celé jméno, e-mailová adresa, uživatelské jméno, a heslo, pro začátečníky. Atributy jsou tvořeny typem a hodnotou; tj. mail(type)[email protected](value).

atributy, které lze zahrnout, jsou předdefinovány atributem ObjectClass; organizace mohou využívat více než jeden atribut ObjectClass a vytvářet vlastní atributy ObjectClass, aby zahrnovaly informace, které chtějí uložit do svého adresáře LDAP, ale na jednu položku může být pouze jedna třída strukturálních objektů. (Mohou existovat další pomocné třídy objektů, ale každá položka definuje jednu hlavní třídu objektů, nazývanou třída strukturních objektů).

schéma

schémata definují adresář. Konkrétně schéma definuje parametry adresáře, včetně syntaxe, odpovídajících pravidel(tj.), typy atributů a třídy objektů.

LDAPv3 (nejaktuálnější iterace LDAP) nabízí předdefinované schéma a další nabídky LDAP poskytují varianty nebo iterace schématu, takže různí poskytovatelé mohou formátovat své LDAP adresáře trochu jinak. Vytvoření vlastního schématu je také možné pro více nuancí a specializované případy použití.

DN: Distinguished Name

Toto je jedinečný identifikátor položky LDAP a specifikuje všechny atributy přiřazené objektu. Může obsahovat více datových bodů a skládá se z relativních rozlišených jmen (RDN) v řetězci odděleném čárkami.

formát DN funguje jako zeměpisné souřadnice, pouze v opačném pořadí: určuje umístění v adresáři tím, že vypíše každou podsekci ve vyšších stupních.

zatímco zeměpisné souřadnice začínají obecně a jsou konkrétnější, DN začíná názvem objektu a pracuje až do hlavní složky adresáře (například doména vašeho LDAP serveru) a vytváří úplnou adresu směřující k umístění položky ve stromu LDAP.

DNs jsou formátovány následovně:

RDN,RDN, RDN

pro Petera Gibbonse, programátora v IT oddělení v Initech, může DN vypadat takto:

cn=Peter Gibbons,ou=IT,ou=People,dc=Initech,dc=com

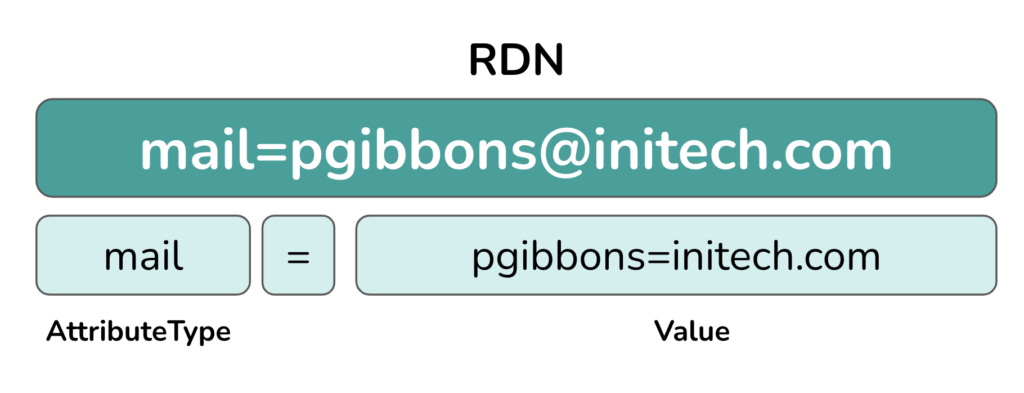

RDN: relativní Distinguished Name

Jedná se o řetězce, které přiřazují hodnoty atributům, jako je přiřazení e-mailové adresy uživateli. Jsou tvořeny stejným znaménkem ( = ) v párech jméno-hodnota. Formát vypadá následovně:

atribut=hodnota

například RDN pro e-mailovou adresu uživatele Peter Gibbons může být [email protected].

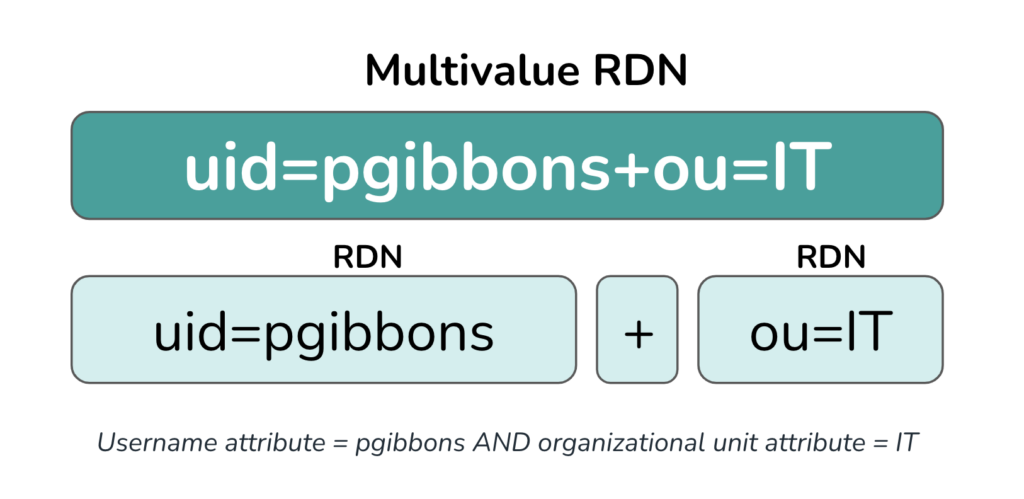

Multivalue RDNs

RDNs lze kombinovat do zastřešujícího RDN se znaménky plus. Víceúrovňové RDN považují dvě hodnoty atributů za jednu a mohou být použity k rozlišení mezi dvěma RDN se stejnou hodnotou (jako dva uživatelé se stejným názvem-adresář mohl připojit RDN pro svou e-mailovou adresu k jejich uživatelskému jménu a vytvořit pro každého jedinečné RDN). Vícehodnotové RDN by bylo formátováno následovně:

RDN+RDN

LDAP servery

adresář LDAP může obsahovat jeden nebo více serverů, ale musí existovat jeden kořenový server (kořenový DSE ve výše uvedeném diagramu). Hlavní servery LDAP běží na démonu slapd a odesílají změny repliky serveru přes démona slurpd.

tradičně byly servery LDAP hostovány na prem a spravovány organizací interně a Microsoft AD byl nejoblíbenějším komerčním řešením pro LDAP na trhu. OpenLDAP je nejoblíbenější open-source a čistě play LDAP server, který je dnes k dispozici.

nyní však organizace častěji používají adresářové služby hostované v cloudu, které zmírňují zátěž interního hostingu, zabezpečení a správy serverů. Cloudové servery LDAP také umožňují organizacím přesunout svou infrastrukturu do cloudu, využít vzdálených pracovních příležitostí a snížit náklady. Další informace naleznete v části LDAP a Active Directory v tomto článku.

ověřování a autorizace LDAP

protokol LDAP ověřuje a autorizuje uživatele k jejich zdrojům. Protokol ověřuje uživatele pomocí operace bind, která umožňuje uživateli komunikovat s adresářem LDAP, a poté autorizuje ověřeného uživatele ke zdrojům, které potřebují, pokud se jeho vstupní přihlašovací údaje shodují s tím, co je pro ně uvedeno v databázi.

ověřování LDAP

ověřování LDAP závisí na operaci vazby klient/server, která umožňuje klientovi připravenému na LDAP, označovanému jako directory user agent (DUA), a adresářovému serveru označovanému jako directory system agent (DSA), komunikovat v zabezpečené šifrované relaci.

při ověřování proti serveru LDAP ve snaze získat přístup k databázi je uživatel vyzván k zadání svého uživatelského jména a hesla.

pokud hodnoty, které uživatel zadá do klienta, odpovídají hodnotám nalezeným v databázi LDAP, je uživateli umožněn přístup serverem LDAP k jakémukoli zdroji IT.

LDAP autorizace

jakmile je uživatel úspěšně ověřen, musí být autorizován k požadovaným zdrojům. Zatímco různé instance LDAP to mohou strukturovat a kódovat mírně odlišně, to je v podstatě dosaženo přiřazením oprávnění skupinám a rolím v adresáři.

s OpenLDAP například uživatelé patří do skupin, kterým lze přiřadit různá oprávnění. Pokud je ověřujícímu uživateli přidělena správná oprávnění pro přístup k určitému prostředku, protokol LDAP je k němu autorizuje; pokud ne, protokol odepře přístup.

k čemu se LDAP používá?

protokol LDAP definuje adresář, který může:

- ukládat uživatelská data na jednom centrálním a přístupném místě.

- přiřaďte tyto uživatele ke zdrojům, ke kterým mají přístup.

- ověřte a autorizujte uživatele k jejich přiřazeným prostředkům, mezi něž patří:

- technické aplikace: Jenkins, Docker, OpenVPN, Atlassian suite a mnoho dalších se nejlépe ověřují pomocí LDAP.

- serverová infrastruktura: Linuxové servery jak na prem, tak v cloudu (jako AWS) využívají LDAP k ověření uživatelů.

- souborové servery: souborové servery jako QNAP, Synology a FreeNAS podporují LDAP.

- síťové zařízení: ačkoli se to může překrývat s protokolem RADIUS, některé organizace používají LDAP pro přístup k síti prostřednictvím VPN, přístupových bodů WiFi a dalších síťových zařízení.

v době vzniku LDAP byly výše uvedené funkce mnohem sofistikovanější než jiné dostupné možnosti správy uživatelů. Jak protokol získal na popularitě, více it zdrojů se stalo kompatibilním s LDAP a nové nabídky-včetně cloud LDAP, dalších autentizačních protokolů a služeb s plným adresářem — vstoupily na scénu, aby podpořily přístup k těmto it zdrojům.

nyní mohou správci IT používat LDAP k ověřování strojů a správě přístupu ke starším aplikacím, sítím, NAS a dalším komponentám jak na prem, tak v cloudu. U některých služeb cloud directory, jako je JumpCloud, mohou tuto funkci kombinovat s jinými protokoly a poskytnout uživatelům přístup k prakticky všem jejich it zdrojům.

LDAP a Active Directory

vzhledem k tomu, že se LDAP stal protokolem core directory services, Microsoft AD postavil mnoho svých základů na LDAP; AD však není čistým nástrojem LDAP.

zatímco AD může používat LDAP, při ověřování se více spoléhá na Kerberos a je méně flexibilní než adresář LDAP s otevřeným zdrojovým kódem. AD vyžaduje řadiče domény a nejlépe funguje se zařízeními a aplikacemi se systémem Microsoft Windows. Prozkoumejte tyto rozdíly dále v našem srovnání AD vs. LDAP.

donedávna adresářové nástroje fungovaly převážně v prostředích založených na systému Windows a zajišťovaly je. Úspěch AD pocházel z velké části z jeho zaměření na Windows-centric, on-prem prostředí, které byly obchodním standardem po celá desetiletí.

přechod na cloud v posledním desetiletí, který se zrychlil s pandemickým masovým přesunem na práci na dálku v roce 2020, však změnil potřeby světového adresáře.

společnosti se nyní rozhodly pro cloudové, Mac a Linux přátelské adresářové služby místo AD a dalších on-prem adresářových modelů. Přejděte do části o umístění LDAP v cloudu a přečtěte si více o tom, jak se řešení LDAP vyvinula, aby vyhovovala těmto změnám.

LDAP a Azure Active Directory

Azure Active Directory, cloud-friendly doplněk k AD (není náhradou AD) pro správu uživatelů Azure a webové aplikace single sign-on, nepoužívá LDAP nativně. Místo toho používá jiné protokoly a usnadňuje funkce LDAP pomocí Azure AD Domain Services (DS) nebo hybridního reklamního prostředí, kde je LDAP nezbytný.

Azure AD DS je účtován jako řadič domény jako služba pro virtuální stroje a starší aplikace systému Windows nasazené v Azure. Účtuje se za hodinu a cena je založena na počtu adresářových objektů.

pro ty, kteří chtějí používat LDAP s Azure AD, zejména ověřování aplikací nebo úložných systémů on-prem, to může být docela náročné. Mnoho IT organizací se rozhodlo nasadit další server LDAP. V mnoha případech je tento server LDAP nasazen v cloudu prostřednictvím řešení LDAP-as-a-Service společnosti JumpCloud.

místo LDAP v cloudu

nedávné přesuny do cloudu a různorodá pracoviště vytvořily potřebu flexibilnějších adresářových řešení, která mohou pracovat s cloudovými zdroji a přizpůsobovat různé operační systémy; 55% podniků je nyní přátelských k Mac a 90% světové cloudové infrastruktury pracuje na Linuxu. Přístup společnosti Microsoft Windows a Azure zaměřený na AD již není životaschopný pro mnoho podniků s různými prostředími OS a mnozí se spoléhají na několik dalších integrovaných řešení, která řídí jejich rostoucí, diverzifikační a rozptýlenou infrastrukturu. Tyto nové výzvy s adresáři AD a on-prem přiměly podniky, aby se obrátily na cloud LDAP a nakonec na Directory-as-a-Service.

Cloud LDAP zbavuje společnosti velké zátěže správy adresářů, od nastavení a údržby infrastruktury hlavních adresářů až po integraci aplikací a systémů do jejich IDP založeného na LDAP. S cloud LDAP jsou servery již k dispozici a jsou připraveny pro podniky, aby na ně nasměrovaly své koncové body připojené k LDAP.

cloudové adresářové služby mají také tendenci používat i jiné protokoly, což dále rozšiřuje jejich rozsah a přizpůsobuje nové technologie, jak se objevují, a zároveň eliminuje potřebu on-prem Active Directory server.

některé cloudové LDAP služby také obsahují GUI a technickou podporu, což eliminuje potřebu provádět vše pomocí prostého textového kódu (i když některé adresářové služby stále poskytují možnost provedení příkazového řádku, což může být výhodné pro hromadné provádění operací) a v případě potřeby nabízejí odbornou pomoc.

je LDAP stále relevantní?

pokud se adresáře pohybují směrem k cloudu a LDAP byl vytvořen pro práci v prostředí on-prem, je LDAP stále relevantní?

vzhledem k tomu, že se cloudové aplikace stávají obchodním standardem, IT sítě se stávají decentralizovanějšími a jsou vyvíjeny nové protokoly, které splňují tyto vyvíjející se potřeby, někteří správci systému začali zpochybňovat relevanci LDAP.

adresáře začaly přijímat přístupy s více protokoly pro řešení moderních decentralizovaných obchodních prostředí. Adresář s více protokoly využívá mnoho protokolů-každý pro konkrétní účel.

výsledkem je, že každý protokol je méně často používán, ale je velmi vhodný pro jeho případy použití a zůstává kritickou součástí robustního adresáře s více protokoly.

LDAP není výjimkou; i když tvoří menší procento funkčnosti adresáře ve srovnání se staršími adresářovými modely, zůstává nedílnou součástí moderního adresáře.

adresářové služby s více protokoly nadále používají LDAP spolu s dalšími protokoly kvůli své flexibilitě, dědictví open-source a stabilitě v průběhu let.

například mnoho starších aplikací jako OpenVPN, Jenkins, MySQL, Jira a Confluence — spolu s desítkami tisíc dalších aplikací, úložných systémů, síťových zařízení, serverů a dalších — nadále používá LDAP.

jak nastavit LDAP

kroky Nastavení LDAP se liší v závislosti na nabídce LDAP, kterou používáte, a kroky budou do značné míry záviset na tom, zda používáte cloud LDAP server nebo stojíte sami.

před zahájením obou cest by však měl být prvním krokem k jakékoli implementaci LDAP plánování: váš IT tým by měl pečlivě přemýšlet o tom, jak chce uspořádat svůj adresář před implementací cokoli.

to zahrnuje, které zdroje zahrnout do adresáře, jak oddělit skupiny uživatelů a přidělit oprávnění, které operační systémy budete muset přizpůsobit, jak plánujete integrovat vzdálené pracovníky, jaké budou vaše bezpečnostní parametry, co uděláte, abyste zajistili téměř 100% dostupnost, jak vaše organizace plánuje růst a další.

počáteční plánování je rozhodující pro vytvoření organizovaného adresáře, který je vhodný pro jeho prostředí a dobře umístěný pro růst a změny. Například, pokud jste organizace 10, ale víte, že plánujete výrazně expandovat, může mít smysl rozdělit své zaměstnance do skupin oddělení na začátku, aby se umožnil organizovaný růst, i když každé oddělení začíná pouze jedním nebo dvěma uživateli.

plánovací krok je obzvláště důležitý pro organizace, které vytvářejí své vlastní adresáře; pomáhá však také organizacím pochopit, která řešení LDAP by nejlépe vyhovovala jejich potřebám.

po plánování rozvržení adresáře a výběru poskytovatele LDAP (nebo volbě open-source LDAP) budete muset nakonfigurovat servery LDAP.

On-Prem LDAP Setup:

pokud hostujete vlastní instanci LDAP, budete muset postavit LDAP server(y). Kroky k instalaci a konfiguraci adresáře LDAP se budou lišit v závislosti na instanci LDAP, kterou používáte. OpenLDAP je možná nejoblíbenější instance LDAP na trhu, ale na výběr je několik serverů LDAP. Zde jsou kroky MIT k vytvoření adresáře OpenLDAP.

nastavení Cloud LDAP: jak jsme již zmínili, nastavení a údržba cloud LDAP je minimální, což je jeden z důvodů, proč si mnoho společností vybírá tradiční možnosti on-prem. Krok serveru pro cloud LDAP zahrnuje přihlášení k odběru cloud LDAP serveru, spíše než postavit ho sami. Před výběrem řešení LDAP budete stále chtít pečlivě naplánovat, ale většina poskytovatelů nabízí konfiguraci a správu adresářů pomocí uživatelsky přívětivého GUI, které usnadňuje úpravy po silnici.

i když není k dispozici mnoho bezplatných serverů LDAP (včetně hardwaru), existuje několik bezplatných možností softwaru LDAP. Ty prozkoumáme příště.

poskytovatelé LDAP

bez LDAP obvykle postrádá viditelnost uživatelských účtů a aktivit a ručně spravuje přístup k prostředkům, čímž vytváří decentralizovaný a neorganizovaný model správy identit a přístupu (iam), který může vést k propouštění, tření a bezpečnostnímu riziku. Když si organizace uvědomí, že náklady na implementaci řešení jsou nižší než náklady na časově náročné manuální řízení a rizika s ním spojená, často se začnou dívat na LDAP. Existuje několik hlavních řešení LDAP, které většina podniků zvažuje:

Active Directory (AD)

AD používá LDAP a Kerberos k ověření uživatelů k it zdrojům. Jako produkt společnosti Microsoft je nejvhodnější pro prostředí se systémem Windows. Chcete-li použít AD, IT administrátoři musí zaplatit licenci Windows Server, který zahrnuje AD. To představuje tradiční licenční model, který IT organizace dobře znají s produkty společnosti Microsoft. A konečně, AD vyžaduje nějakou formu vzdáleného přístupu, jako je VPN nebo SD-WAN, k ověření vzdálených uživatelů ke zdrojům on-prem. Azure Active Directory se nedávno objevil jako rozšíření AD, ale postrádá skutečné nativní funkce LDAP.

OpenLDAP

jak bylo uvedeno výše, OpenLDAP nestojí nic ke stažení. Nastavení a průběžnou správu infrastruktury však obklopují značné náklady. Díky svým kořenům s otevřeným zdrojovým kódem funguje OpenLDAP skvěle s operačními systémy založenými na Linuxu a Unixu,takže jej najdete v mnoha prostředích DevOps. Stejně jako AD budete potřebovat VPN pro ověření zdrojů on-prem.

cloud LDAP

cloud-based LDAP je dodavatelsky neutrální a pracuje s širokou škálou IT zdrojů. S platformou cloud directory není potřeba VPN (i když jsou stále podporovány); místo toho lehký agent v zařízení uživatele vytvoří zabezpečené připojení TLS na začátku každé relace, což umožňuje uživatelům bezpečně se připojit ke svým prostředkům LDAP bez VPN. Cloudové služby LDAP často obsahují ve své nabídce další protokoly, takže jeden nástroj může uživatelům poskytnout přístup prakticky ke všem jejich zdrojům.

výhody a nevýhody LDAP

jaké jsou výhody LDAP?

- Otevřený Zdroj: Stahování a rychlé vyzkoušení OpenLDAP často nestojí nic.

- standardizovaný: LDAP byl ratifikován jako standard IETF (Internet Engineering Task Force) v roce 1997 s RFC 2251. Jako takový průmysl obecně podporuje LDAP a bude v tom pokračovat.

- Flexibilní: vývojáři a IT administrátoři využívají ověřování LDAP pro mnoho různých případů použití, včetně ověřování aplikací a vzdáleného serveru. A protože se používá mnoha různými způsoby, existuje komunita obklopující protokol, který pomáhá lidem získat co nejvíce z toho.

- Device-Agnostic: LDAP je přirozeně kompatibilní s různými operačními systémy a zařízeními. Různé nabídky LDAP však mohou tuto flexibilitu omezit; například reklama je zaměřena na Windows a často vyžaduje doplňky pro bezproblémovou práci s dalšími operačními systémy.

- Secure: v původní instanci byl LDAP přenášen přes čistý text; existují však možnosti šifrování komunikace LDAP, buď přes SSL (LDAPS) nebo přes TLS (STARTTLS). STARTTLS je ideální volbou a je vysoce bezpečný, s LDAP přichází na druhém místě-vždy použijte jeden ze dvou, kdykoli je to možné (nyní téměř všude), spíše než pomocí clear-text. Další informace o LDAP a LDAP naleznete v našem blogu.

jaké jsou nevýhody LDAP?

- věk: LDAP je starší protokol. Novější autentizační protokoly, jako je SAML, jsou vytvořeny pro moderní, cloudová IT prostředí, která používají webové aplikace.

- On-Prem: LDAP je tradičně nastaven na-prem se serverem OpenLDAP a není to snadný podnik. Pro organizace, které se stěhují do cloudu, je nutné nastavit mechanismus autentizace on-prem, který přemosťuje cloudové IT zdroje, méně než ideální.

- odbornost: nastavení a údržba LDAP obecně vyžadují odborníka. Lidé s touto úrovní technických znalostí mohou být obtížné najít a drahé. To platí zejména pro OpenLDAP.

- významný nárůst: čím větší je vaše organizace, tím obtížnější je spustit nový adresář. Protože adresáře jsou v podstatě sloučením všech komponent ve vaší organizaci, může být náročné vytvořit nový adresář od nuly nebo otočit z jednoho adresáře do druhého. Naštěstí některé platformy cloud directory, jako je JumpCloud, mají pokyny pro nastavení a mohou se integrovat s existujícími adresáři, jako je AD, takže velké společnosti, které chtějí využít cloud LDAP, to mohou udělat, aniž by udělaly plnou tvář.

rozšíření LDAP na úplný adresář Cloud

Cloud LDAP používá server hostovaný v cloudu, který uživatelům poskytuje přístup ke všem jejich zdrojům on-prem. Platformy Cloud directory nyní kombinují LDAP s jinými protokoly, jako jsou SAML, OAuth, RADIUS, SCIM a WebAuthn, které usnadňují bezpečnou autentizaci a autorizaci webových a cloudových zdrojů.

některé instance LDAP se také integrují s jinými protokoly, jako je RADIUS pro usnadnění bezpečného přístupu WiFi a VPN, Samba pro bezpečnou autorizaci souborů, SAML, JIT a SCIM pro automatizované poskytování identity na webu a další.

výsledkem je jeden základní adresář, který spravuje vaše uživatele a poskytuje jim přístup ke všem it zdrojům, které potřebují-jak na prem, tak na cloudu-odkudkoli jsou.

cloud LDAP a dále s JumpCloud

adresářová platforma JumpCloud byla první komplexní adresářovou službou cloud, která se přímo integrovala se službami a aplikacemi LDAP. Dále, JumpCloud kombinuje LDAP s RADIUS, SAML, Samba, WebAuthn, SCIM, a další protokoly pro připojení uživatelů k IT, které potřebují, aby se práce stalo.

kromě správy IAM a zařízení používá JumpCloud bezpečnostní přístup s nulovou důvěrou pomocí nástrojů, jako je vícefaktorová autentizace (MFA), usnadňuje správu zařízení napříč platformami, aby byla všechna zařízení bezpečná a správně nakonfigurována, a nabízí uživatelsky přívětivé GUI pro administrátory i uživatele.

Zjistěte více o nabídce cloud LDAP společnosti JumpCloud nebo vyzkoušejte platformu zdarma – přidání prvních 10 uživatelů a zařízení nestojí nic a platforma přichází s 10denní podporou živého chatu.

- LDAP