šifrování je metoda, kterou jsou informace převedeny na tajný kód, který skrývá skutečný význam informací. Věda o šifrování a dešifrování informací se nazývá kryptografie.

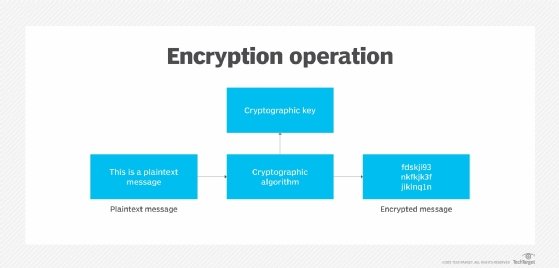

ve výpočetní technice jsou nešifrovaná data známá také jako prostý text a šifrovaná data se nazývají šifrový text. Vzorce používané k kódování a dekódování zpráv se nazývají šifrovací algoritmy nebo šifry.

aby byla šifra účinná, obsahuje proměnnou jako součást algoritmu. Proměnná, která se nazývá klíč, je to, co dělá výstup šifry jedinečným. Když je šifrovaná zpráva zachycena neoprávněnou entitou, Vetřelec musí uhodnout, kterou šifru odesílatel použil k šifrování zprávy, a jaké klíče byly použity jako proměnné. Čas a obtížnost hádat tyto informace je to, co dělá šifrování tak cenným bezpečnostním nástrojem.

šifrování je dlouhodobým způsobem ochrany citlivých informací. Historicky, to bylo používáno armádami a vládami. V moderní době se šifrování používá k ochraně dat uložených v počítačích a paměťových zařízeních, jakož i dat při přenosu přes sítě.

tento článek je součástí

- průvodce bezpečností dat: vše, co potřebujete vědět

- význam šifrování

- jak se používá?

- jak šifrování funguje?

- výhody šifrování

- nevýhody šifrování

- Správa a balení šifrovacích klíčů

- typy šifrování

- kryptografické hašovací funkce

- šifrování vs. dešifrování

- šifrovací algoritmy

- jak prolomit šifrování

- šifrovací zadní vrátka

- hrozby pro IoT, mobilní zařízení

- historie šifrování

průvodce bezpečností dat: vše, co potřebujete vědět

- který také zahrnuje:

- Chraňte před vyvíjejícími se hrozbami pro zabezpečení dat

- osvědčené postupy, které pomáhají CISO připravit se na CCPA

- bojujte proti lidskému aspektu rizika pomocí insider threat management

význam šifrování

šifrování hraje důležitou roli při zabezpečení mnoha různých typů aktiv informačních technologií (IT). Poskytuje následující:

- důvěrnost kóduje obsah zprávy.

- autentizace ověřuje původ zprávy.

- integrita dokazuje, že obsah zprávy nebyl od odeslání změněn.

- Nonrepudiation brání odesílatelům odepřít, že odeslali šifrovanou zprávu.

jak se používá?

šifrování se běžně používá k ochraně dat v tranzitu a dat v klidu. Pokaždé, když někdo používá bankomat nebo si koupí něco online pomocí smartphonu, šifrování se používá k ochraně přenášených informací. Podniky se stále více spoléhají na šifrování, které chrání aplikace a citlivé informace před poškozením pověsti v případě porušení dat.

každý šifrovací systém má tři hlavní součásti: data, šifrovací stroj a správu klíčů. V šifrování notebooku jsou všechny tři komponenty spuštěny nebo uloženy na stejném místě: na notebooku.

v aplikačních architekturách však tyto tři komponenty obvykle běží nebo jsou uloženy na samostatných místech, aby se snížila pravděpodobnost, že kompromis jakékoli jednotlivé komponenty by mohl vést ke kompromisu celého systému.

jak šifrování funguje?

na začátku procesu šifrování se odesílatel musí rozhodnout, která šifra nejlépe zamaskuje význam zprávy a jakou proměnnou použije jako klíč, aby byla kódovaná zpráva jedinečná. Nejpoužívanější typy šifer spadají do dvou kategorií: symetrické a asymetrické.

symetrické šifry, označované také jako šifrování tajného klíče, používají jeden klíč. Klíč je někdy označován jako sdílené tajemství, protože odesílatel nebo počítačový systém provádějící šifrování musí sdílet tajný klíč se všemi subjekty oprávněnými k dešifrování zprávy. Šifrování symetrického klíče je obvykle mnohem rychlejší než asymetrické šifrování. Nejpoužívanější šifrou symetrického klíče je Advanced Encryption Standard (AES), který byl navržen tak, aby chránil vládní utajované informace.

asymetrické šifry, známé také jako šifrování veřejného klíče, používají dva různé-ale logicky propojené-klíče. Tento typ kryptografie často používá prvočísla k vytváření klíčů, protože je výpočetně obtížné zohlednit velká prvočísla a zpětně analyzovat šifrování. Šifrovací algoritmus Rivest-Shamir-Adleman (RSA) je v současné době nejpoužívanějším algoritmem veřejného klíče. S RSA lze veřejný nebo soukromý klíč použít k šifrování zprávy; kterýkoli klíč není použit pro šifrování, stává se dešifrovacím klíčem.

dnes mnoho kryptografických procesů používá symetrický algoritmus pro šifrování dat a asymetrický algoritmus pro bezpečnou výměnu tajného klíče.

výhody šifrování

primárním účelem šifrování je chránit důvěrnost digitálních dat uložených v počítačových systémech nebo přenášených přes internet nebo jinou počítačovou síť.

kromě zabezpečení je přijetí šifrování často poháněno potřebou splnit předpisy o shodě. Řada organizací a normalizačních orgánů doporučuje nebo vyžaduje zašifrování citlivých údajů, aby se zabránilo neoprávněným třetím stranám nebo aktérům hrozeb v přístupu k datům. Například standard PCI DSS (Payment Card Industry Data Security Standard) vyžaduje, aby obchodníci zašifrovali data platebních karet zákazníků, pokud jsou uložena v klidu a přenášena přes veřejné sítě.

nevýhody šifrování

zatímco šifrování je navrženo tak, aby neautorizovaným subjektům nemohlo porozumět získaným datům, v některých situacích může šifrování zabránit vlastníkovi dat v přístupu k datům.

správa klíčů je jednou z největších výzev budování podnikové šifrovací strategie, protože klíče k dešifrování šifrovacího textu musí žít někde v prostředí a útočníci mají často docela dobrou představu o tom, kde hledat.

existuje spousta osvědčených postupů pro správu šifrovacích klíčů. Je to jen to, že správa klíčů přidává další vrstvy složitosti procesu zálohování a obnovy. Pokud by došlo k velké katastrofě, proces načítání klíčů a jejich přidání na nový záložní server by mohl prodloužit dobu potřebnou k zahájení operace obnovy.

mít zavedený systém správy klíčů nestačí. Administrátoři musí přijít s komplexním plánem ochrany systému správy klíčů. Obvykle to znamená zálohování odděleně od všeho ostatního a ukládání těchto záloh způsobem, který usnadňuje načtení klíčů v případě rozsáhlé katastrofy.

Správa a balení šifrovacích klíčů

šifrování je účinný způsob zabezpečení dat, ale kryptografické klíče musí být pečlivě spravovány, aby se zajistilo, že data zůstanou chráněna, ale v případě potřeby přístupná. Přístup k šifrovacím klíčům by měl být sledován a omezen na osoby, které je nezbytně potřebují používat.

strategie pro správu šifrovacích klíčů po celou dobu jejich životního cyklu a jejich ochranu před krádeží, ztrátou nebo zneužitím by měly začít auditem, který by stanovil měřítko toho, jak organizace konfiguruje, kontroluje, monitoruje a spravuje přístup ke svým klíčům.

software pro správu klíčů může pomoci centralizovat správu klíčů a chránit klíče před neoprávněným přístupem, nahrazením nebo úpravou.

balení klíčů je typ bezpečnostní funkce nalezené v některých sadách softwaru pro správu klíčů, který v podstatě šifruje šifrovací klíče organizace, jednotlivě nebo hromadně. Proces dešifrování klíčů, které byly zabaleny, se nazývá rozbalení. Činnosti zabalení a rozbalení klíčů se obvykle provádějí se symetrickým šifrováním.

typy šifrování

- Přineste si vlastní šifrování (BYOE) je model zabezpečení cloud computingu, který umožňuje zákazníkům cloudových služeb používat svůj vlastní šifrovací software a spravovat své vlastní šifrovací klíče. BYOE může být také označován jako bring your own key (BYOK). BYOE funguje tak, že umožňuje zákazníkům nasadit virtualizovanou instanci vlastního šifrovacího softwaru vedle obchodní aplikace, kterou hostují v cloudu.

- šifrování cloudového úložiště je služba nabízená poskytovateli cloudového úložiště, při níž jsou data nebo text transformovány pomocí šifrovacích algoritmů a poté umístěny do cloudového úložiště. Cloudové šifrování je téměř totožné s interním šifrováním s jedním důležitým rozdílem: Zákazník cloudu musí mít čas, aby se dozvěděl o Zásadách a postupech poskytovatele pro správu šifrování a šifrovacího klíče, aby šifrování odpovídalo úrovni citlivosti uložených dat.

- šifrování na úrovni sloupců je přístup k šifrování databáze, ve kterém informace v každé buňce v konkrétním sloupci mají stejné heslo pro přístup, čtení a zápis.

- Deniable encryption je typ kryptografie, který umožňuje dešifrovat šifrovaný text dvěma nebo více způsoby, v závislosti na tom, který dešifrovací klíč je použit. Popíratelné šifrování se někdy používá pro dezinformační účely, když odesílatel předvídá, nebo dokonce podporuje, odposlech komunikace.

- šifrování jako služba (Eaas) je model předplatného, který umožňuje zákazníkům cloudových služeb využívat zabezpečení, které šifrování nabízí. Tento přístup poskytuje zákazníkům, kteří nemají prostředky na správu šifrování sami, způsob, jak řešit problémy s dodržováním předpisů a chránit data v prostředí s více nájemci. Nabídky cloudového šifrování obvykle zahrnují šifrování celého disku (FDE), šifrování databáze nebo šifrování souborů.

- end-to-end šifrování (E2EE) zaručuje, že data odesílaná mezi dvěma stranami nemohou být viděna útočníkem, který zachycuje komunikační kanál. Použití šifrovaného komunikačního obvodu, jak je poskytováno Transport Layer Security (TLS) mezi webovým klientem a softwarem webového serveru, není vždy dostačující k zajištění E2EE; skutečný přenášený obsah je obvykle šifrován klientským softwarem před předáním webovému klientovi a dešifrován pouze příjemcem. Aplikace pro zasílání zpráv, které poskytují E2EE, zahrnují Facebook WhatsApp a signál Open Whisper Systems. Uživatelé Facebook Messenger mohou také získat E2EE zprávy s možností tajné konverzace.

- field-level encryption je schopnost šifrovat data v určitých polích na webové stránce. Příklady polí, která lze zašifrovat, jsou čísla kreditních karet, čísla sociálního zabezpečení, čísla bankovních účtů, informace týkající se zdraví, mzdy a finanční údaje. Jakmile je vybráno pole, všechna data v tomto poli budou automaticky šifrována.

- FDE je šifrování na hardwarové úrovni. FDE funguje tak, že automaticky převede data na pevném disku do formuláře, který nemůže pochopit nikdo, kdo nemá klíč k vrácení převodu. Bez správného ověřovacího klíče, i když je pevný disk odstraněn a umístěn do jiného počítače, zůstávají data nepřístupná. FDE lze nainstalovat na výpočetní zařízení v době výroby, nebo jej lze přidat později instalací speciálního softwarového ovladače.

- Homomorfní šifrování je převod dat do šifrovaného textu, který lze analyzovat a pracovat s ním, jako by byl stále ve své původní podobě. Tento přístup k šifrování umožňuje provádět složité matematické operace na šifrovaných datech bez ohrožení šifrování.

- HTTPS umožňuje šifrování webových stránek spuštěním protokolu HTTP přes protokol TLS. Aby webový server mohl zašifrovat veškerý odeslaný obsah, musí být nainstalován certifikát veřejného klíče.

- šifrování na úrovni odkazu šifruje data, když opustí hostitele, dešifruje je na dalším odkazu, který může být hostitelem nebo reléovým bodem, a poté je znovu zašifruje před odesláním na další odkaz. Každý odkaz může použít jiný klíč nebo dokonce jiný algoritmus pro šifrování dat a proces se opakuje, dokud data nedosáhnou příjemce.

- šifrování na úrovni sítě aplikuje kryptografické služby na vrstvě síťového přenosu-nad úrovní datového spojení, ale pod úrovní aplikace. Šifrování sítě je implementováno prostřednictvím IPSec (Internet Protocol Security), sady standardů open Internet Engineering Task Force (IETF), které při použití ve spojení vytvářejí rámec pro soukromou komunikaci přes IP sítě.

- kvantová kryptografie závisí na kvantových mechanických vlastnostech částic pro ochranu dat. Heisenbergův princip neurčitosti předpokládá, že dvě identifikační vlastnosti částice-její umístění a hybnost-nelze měřit bez změny hodnot těchto vlastností. Výsledkem je, že kvantově kódovaná data nelze kopírovat, protože jakýkoli pokus o přístup k kódovaným datům změní data. Stejně tak jakýkoli pokus o kopírování nebo přístup k datům způsobí změnu dat, čímž upozorní oprávněné strany šifrování, že došlo k útoku.

kryptografické hašovací funkce

hašovací funkce poskytují jiný typ šifrování. Hashing je transformace řetězce znaků na hodnotu nebo klíč s pevnou délkou, který představuje původní řetězec. Když jsou data chráněna kryptografickou hašovací funkcí, může být detekována i sebemenší změna zprávy, protože způsobí velkou změnu výsledného hašování.

hašovací funkce jsou považovány za typ jednosměrného šifrování, protože klíče nejsou sdíleny a informace potřebné ke zvrácení šifrování ve výstupu neexistují. Aby byla hašovací funkce efektivní, měla by být výpočetně efektivní( snadno vypočítatelná), deterministická (spolehlivě produkuje stejný výsledek), preimage odolná (výstup neodhalí nic o vstupu) a kolizní (extrémně nepravděpodobné, že by dvě instance přinesly stejný výsledek).

populární hashovací algoritmy zahrnují Bezpečný hashovací algoritmus (SHA-2 a SHA-3) A Message Digest algoritmus 5 (MD5).

šifrování vs. dešifrování

šifrování, které kóduje a maskuje obsah zprávy, provádí odesílatel zprávy. Dešifrování, což je proces dekódování zakryté zprávy, provádí přijímač zpráv.

zabezpečení poskytované šifrováním je přímo vázáno na typ šifry používané k šifrování dat – sílu dešifrovacích klíčů potřebných k návratu šifrovacího textu do prostého textu. Ve Spojených státech by kryptografické algoritmy schválené federálními standardy pro zpracování informací (FIPS) nebo Národním institutem pro standardy a technologie (NIST) měly být používány vždy, když jsou vyžadovány kryptografické služby.

šifrovací algoritmy

- AES je symetrická bloková šifra zvolená vládou USA k ochraně utajovaných informací; je implementována v softwaru a hardwaru po celém světě pro šifrování citlivých dat. NIST zahájila vývoj AES v roce 1997, kdy oznámila potřebu nástupnického algoritmu pro standard šifrování dat (DES), který se začal stát zranitelným vůči útokům hrubou silou.

- DES je zastaralá metoda symetrického klíče šifrování dat. DES funguje pomocí stejného klíče k šifrování a dešifrování zprávy, takže odesílatel i příjemce musí znát a používat stejný soukromý klíč. DES byl nahrazen bezpečnějším algoritmem AES.

- Diffie-Hellman key exchange, také nazývaná exponenciální výměna klíčů, je metoda digitálního šifrování, která používá čísla zvýšená na specifické pravomoci k výrobě dešifrovacích klíčů na základě komponent, které nejsou nikdy přímo přenášeny, což činí úlohu rádoby jističe kódu matematicky ohromující.

- kryptografie eliptické křivky (ECC) používá algebraické funkce ke generování bezpečnosti mezi páry klíčů. Výsledné kryptografické algoritmy mohou být rychlejší a efektivnější a mohou produkovat srovnatelné úrovně zabezpečení s kratšími kryptografickými klíči. Díky tomu jsou algoritmy ECC dobrou volbou pro zařízení internet of things (IoT) a další produkty s omezenými výpočetními prostředky.

- quantum key distribution (QKD) je navržená metoda pro šifrované zasílání zpráv, pomocí které jsou šifrovací klíče generovány pomocí dvojice zapletených fotonů, které jsou pak přenášeny Samostatně do zprávy. Kvantové zapletení umožňuje odesílateli a přijímači vědět, zda byl šifrovací klíč zachycen nebo změněn ještě před příchodem přenosu. Je to proto, že v kvantové sféře to mění samotný akt pozorování přenášených informací. Jakmile je zjištěno, že šifrování je bezpečné a nebylo zachyceno, je povoleno přenášet šifrovanou zprávu přes veřejný internetový kanál.

- RSA byla poprvé veřejně popsána v roce 1977 Ronem Rivestem, Adi Shamirem a Leonardem Adlemanem z Massachusetts Institute of Technology (MIT), ačkoli 1973 vytvoření algoritmu veřejného klíče britským matematikem Cliffordem Cocksem bylo ve Velké Británii klasifikováno.Government Communications Headquarters (GCHQ) do roku 1997. Mnoho protokolů, jako je Secure Shell (SSH), OpenPGP, Secure / Multipurpose Internet Mail Extensions (S/MIME) a Secure Sockets Layer (SSL) / TLS, spoléhá na RSA pro šifrování a funkce digitálního podpisu.

jak prolomit šifrování

pro jakoukoli šifru je nejzákladnější metodou útoku hrubá síla-zkoušení každého klíče, dokud není nalezen ten správný. Délka klíče určuje počet možných klíčů, tedy proveditelnost tohoto typu útoku. Síla šifrování je přímo vázána na velikost klíče, ale jak se velikost klíče zvyšuje, tak i zdroje potřebné k provedení výpočtu.

alternativní metody prolomení šifrování zahrnují útoky postranních kanálů, které neútočí na skutečnou šifru, ale na fyzické vedlejší účinky její implementace. Chyba v návrhu nebo provedení systému může umožnit takové útoky uspět.

útočníci se také mohou pokusit prolomit cílenou šifru pomocí kryptanalýzy, což je proces pokusu o nalezení slabosti v šifře, kterou lze využít se složitostí menší než útok hrubou silou. Výzva úspěšného útoku na šifru je snazší, pokud je šifra sama o sobě již Chybná. Existuje například podezření, že zásah Národní bezpečnostní agentury (NSA) oslabil algoritmus DES. Po odhalení bývalého analytika NSA a dodavatele Edwarda Snowdena se mnozí domnívají, že se NSA pokusila podvrátit další kryptografické standardy a oslabit šifrovací produkty.

šifrovací zadní vrátka

šifrovací backdoor je způsob, jak obejít ověřování nebo šifrování systému. Vlády a úředníci činní v trestním řízení po celém světě, zejména v zpravodajské alianci Five Eyes (FVEY), nadále prosazují šifrovací zadní vrátka, která jsou podle nich nezbytná v zájmu národní bezpečnosti a bezpečnosti, protože zločinci a teroristé stále více komunikují prostřednictvím šifrovaných online služeb.

podle vlád FVEY je prohlubující se propast mezi schopností donucovacích orgánů legálně přistupovat k údajům a jejich schopností získávat a používat obsah těchto údajů „naléhavým mezinárodním zájmem“, který vyžaduje “ naléhavou, trvalou pozornost a informovanou diskusi.“

odpůrci šifrovacích zadních dveří opakovaně uvedli, že vládou nařízené slabiny v šifrovacích systémech ohrožují soukromí a bezpečnost všech, protože stejné zadní vrátka mohou hackeři zneužít.

nedávno orgány činné v trestním řízení, jako je Federální úřad pro vyšetřování (FBI), kritizovaly technologické společnosti, které nabízejí E2EE, a tvrdí, že takové šifrování brání vymáhání práva v přístupu k datům a komunikaci i s příkazem. FBI označila tento problém za „ztmavnutí“, zatímco americké ministerstvo spravedlnosti (DOJ) prohlásilo potřebu „odpovědného šifrování“, které mohou technologické společnosti odemknout na základě soudního příkazu.

Austrálie schválila právní předpisy, díky nimž je pro návštěvníky povinné poskytovat hesla pro všechna digitální zařízení při překročení hranice do Austrálie. Trest za nedodržení je pět let vězení.

hrozby pro IoT, mobilní zařízení

do roku 2019 hrozby kybernetické bezpečnosti stále více zahrnovaly šifrovací data na IoT a na mobilních výpočetních zařízeních. Zatímco zařízení na internetu věcí často nejsou sama o sobě cílem, slouží jako atraktivní kanály pro distribuci malwaru. Podle odborníků se útoky na zařízení IoT používající modifikace malwaru v první polovině roku 2018 ztrojnásobily ve srovnání s celým rokem 2017.

mezitím NIST podpořil vytvoření kryptografických algoritmů vhodných pro použití v omezených prostředích, včetně mobilních zařízení. V prvním kole posuzování v dubnu 2019 si NIST vybral 56 kandidátů na lehké kryptografické algoritmy, které mají být zváženy pro standardizaci. Další diskuse o kryptografických standardech pro mobilní zařízení se má konat v listopadu 2019.

v únoru 2018 vědci z MIT představili nový čip, pevně připojený k provádění šifrování veřejného klíče, který spotřebovává pouze 1/400 tolik energie, kolik by software prováděl stejné protokoly. Používá také asi 1/10 tolik paměti a provádí 500krát rychleji.

protože protokoly šifrování veřejného klíče v počítačových sítích jsou prováděny softwarem, vyžadují drahocennou energii a paměťový prostor. To je problém v IoT, kde se k online serverům připojuje mnoho různých senzorů zabudovaných do produktů, jako jsou spotřebiče a vozidla. Polovodičové obvody výrazně zmírňují spotřebu energie a paměti.

historie šifrování

slovo šifrování pochází z řeckého slova kryptos, což znamená skryté nebo tajné. Použití šifrování je téměř stejně staré jako samotné umění komunikace. Již v roce 1900 před naším letopočtem použil Egyptský písař nestandardní hieroglyfy, aby skryl význam nápisu. V době, kdy většina lidí neuměla číst, stačilo jednoduše napsat zprávu, ale brzy se vyvinula šifrovací schémata, která převáděla zprávy na nečitelné skupiny čísel, aby chránila tajemství zprávy, zatímco byla přenášena z jednoho místa na druhé. Obsah zprávy byl změněn (transpozice) nebo nahrazen (nahrazení) jinými znaky, symboly, čísly nebo obrázky, aby se zakryl jeho význam.

v roce 700 př. n. l. psali Sparťané citlivé zprávy na proužky kůže omotané kolem klacků. Když byla páska odvíjena, postavy se staly bezvýznamnými, ale s hůlkou přesně stejného průměru mohl příjemce zprávu znovu vytvořit (dešifrovat). Později Římané používali takzvanou šifru Caesar Shift, monoalphabetickou šifru, ve které je každé písmeno posunuto dohodnutým číslem. Takže například, pokud je dohodnuté číslo tři, pak by se Zpráva „buďte u bran v šest „stala“ eh dw wkh jdwhv dw vla.“Na první pohled to může vypadat obtížně dešifrovat, ale juxtapozing začátek abecedy, dokud písmena smysl netrvá dlouho. Také samohlásky a další běžně používaná písmena, jako t A s, lze rychle odvodit pomocí frekvenční analýzy a tyto informace lze zase použít k dešifrování zbytku zprávy.

Středověk viděl vznik polyalphabetic substituce, který používá více substitučních abeced omezit použití frekvenční analýzy rozlousknout šifru. Tato metoda šifrování zpráv zůstala populární navzdory mnoha implementacím , které se nepodařilo dostatečně skrýt, když se substituce změnila – také známá jako klíčová progrese. Pravděpodobně nejslavnější implementací polyalfabetické substituční šifry je elektromechanický rotorový šifrovací stroj Enigma používaný Němci během druhé světové války.

šifrování učinilo velký skok vpřed až v polovině 70.let. Až do tohoto okamžiku používaly všechny šifrovací schémata stejné tajemství pro šifrování a dešifrování zprávy: symetrický klíč.

šifrování bylo téměř výhradně používáno pouze vládami a velkými podniky až do konce 70. let, kdy byly poprvé publikovány algoritmy Diffie-Hellman key exchange a RSA a byly představeny první počítače.

v roce 1976 vyřešil dokument Whitfield Diffie a Martin Hellman „nové směry v kryptografii“ jeden ze základních problémů kryptografie: jak bezpečně distribuovat šifrovací klíč těm, kteří ho potřebují. Po tomto průlomu následovala krátce nato RSA, implementace kryptografie veřejného klíče pomocí asymetrických algoritmů, což předznamenalo novou éru šifrování. V polovině 90. let byly ve webových prohlížečích a serverech běžně nasazovány šifrování veřejného i soukromého klíče k ochraně citlivých dat.