La crittografia è il metodo con cui le informazioni vengono convertite in codice segreto che nasconde il vero significato delle informazioni. La scienza della crittografia e della decrittografia delle informazioni è chiamata crittografia.

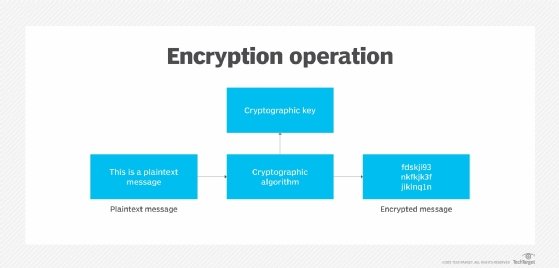

In informatica, i dati non crittografati sono noti anche come testo in chiaro e i dati crittografati sono chiamati testo cifrato. Le formule utilizzate per codificare e decodificare i messaggi sono chiamati algoritmi di crittografia, o cifrari.

Per essere efficace, un cifrario include una variabile come parte dell’algoritmo. La variabile, che è chiamata chiave, è ciò che rende unico l’output di un cifrario. Quando un messaggio crittografato viene intercettato da un’entità non autorizzata, l’intruso deve indovinare quale codice il mittente ha utilizzato per crittografare il messaggio e quali chiavi sono state utilizzate come variabili. Il tempo e la difficoltà di indovinare queste informazioni è ciò che rende la crittografia uno strumento di sicurezza così prezioso.

La crittografia è stata un modo di lunga data per proteggere le informazioni sensibili. Storicamente, è stato utilizzato da militari e governi. Nei tempi moderni, la crittografia viene utilizzata per proteggere i dati memorizzati su computer e dispositivi di archiviazione, nonché i dati in transito sulle reti.

Questo articolo fa parte di

- Guida alla sicurezza dei dati: tutto ciò che devi sapere

- Importanza della crittografia

- Come si usa?

- Come funziona la crittografia?

- Vantaggi della crittografia

- Svantaggi della crittografia

- Gestione e wrapping delle chiavi di crittografia

- Tipi di crittografia

- Funzioni hash crittografiche

- Crittografia vs decrittografia

- Algoritmi di crittografia

- Come rompere la crittografia

- Backdoor di crittografia

- Minacce all’IoT, dispositivi mobili

- Storia della crittografia

Guida alla sicurezza dei dati: tutto ciò che devi sapere

- Che include anche:

- Proteggere contro l’evoluzione dei dati di minacce per la sicurezza

- Best practice per aiutare CISOs preparare per CCPA

- Combattere l’aspetto umano del rischio di insider threat management

Importanza della crittografia

Crittografia svolge un importante ruolo nella protezione di diversi tipi di tecnologia dell’informazione (IT) attività. Fornisce quanto segue:

- Riservatezza codifica il contenuto del messaggio.

- L’autenticazione verifica l’origine di un messaggio.

- L’integrità dimostra che il contenuto di un messaggio non è stato modificato da quando è stato inviato.

- La mancata ripudio impedisce ai mittenti di negare di aver inviato il messaggio crittografato.

Come si usa?

La crittografia è comunemente utilizzata per proteggere i dati in transito e i dati a riposo. Ogni volta che qualcuno utilizza un bancomat o acquista qualcosa online con uno smartphone, la crittografia viene utilizzata per proteggere le informazioni trasmesse. Le aziende si affidano sempre più alla crittografia per proteggere le applicazioni e le informazioni sensibili da danni alla reputazione in caso di violazione dei dati.

Ci sono tre componenti principali per qualsiasi sistema di crittografia: i dati, il motore di crittografia e la gestione delle chiavi. Nella crittografia del laptop, tutti e tre i componenti sono in esecuzione o memorizzati nello stesso punto: sul laptop.

Nelle architetture applicative, tuttavia, i tre componenti di solito vengono eseguiti o memorizzati in luoghi separati per ridurre la possibilità che il compromesso di un singolo componente possa comportare il compromesso dell’intero sistema.

Come funziona la crittografia?

All’inizio del processo di crittografia, il mittente deve decidere quale cifrario maschererà al meglio il significato del messaggio e quale variabile utilizzare come chiave per rendere univoco il messaggio codificato. I tipi di cifre più utilizzati si dividono in due categorie: simmetrica e asimmetrica.

I cifrari simmetrici, noti anche come crittografia a chiave segreta, utilizzano una singola chiave. La chiave viene talvolta definita un segreto condiviso perché il mittente o il sistema informatico che esegue la crittografia deve condividere la chiave segreta con tutte le entità autorizzate a decrittografare il messaggio. La crittografia a chiave simmetrica è di solito molto più veloce della crittografia asimmetrica. Il cifrario a chiave simmetrica più utilizzato è l’Advanced Encryption Standard (AES), che è stato progettato per proteggere le informazioni classificate dal governo.

I cifrari asimmetrici, noti anche come crittografia a chiave pubblica, utilizzano due chiavi diverse, ma collegate logicamente. Questo tipo di crittografia spesso utilizza numeri primi per creare chiavi poiché è computazionalmente difficile calcolare grandi numeri primi e decodificare la crittografia. L’algoritmo di crittografia Rivest-Shamir-Adleman (RSA) è attualmente l’algoritmo a chiave pubblica più utilizzato. Con RSA, la chiave pubblica o privata può essere utilizzata per crittografare un messaggio; qualsiasi chiave non utilizzata per la crittografia diventa la chiave di decrittografia.

Oggi, molti processi crittografici utilizzano un algoritmo simmetrico per crittografare i dati e un algoritmo asimmetrico per scambiare in modo sicuro la chiave segreta.

Vantaggi della crittografia

Lo scopo principale della crittografia è proteggere la riservatezza dei dati digitali memorizzati su sistemi informatici o trasmessi su Internet o qualsiasi altra rete di computer.

Oltre alla sicurezza, l’adozione della crittografia è spesso guidata dalla necessità di rispettare le normative di conformità. Un certo numero di organizzazioni e organismi di standard raccomandano o richiedono che i dati sensibili siano crittografati al fine di impedire a terzi non autorizzati o agli attori delle minacce di accedere ai dati. Ad esempio, lo standard PCI DSS (Payment Card Industry Data Security Standard) richiede ai commercianti di crittografare i dati delle carte di pagamento dei clienti quando vengono archiviati a riposo e trasmessi attraverso reti pubbliche.

Svantaggi della crittografia

Mentre la crittografia è progettata per impedire alle entità non autorizzate di comprendere i dati che hanno acquisito, in alcune situazioni, la crittografia può impedire al proprietario dei dati di accedere ai dati.

La gestione delle chiavi è una delle maggiori sfide della costruzione di una strategia di crittografia aziendale perché le chiavi per decifrare il testo cifrato devono vivere da qualche parte nell’ambiente e gli aggressori spesso hanno una buona idea di dove guardare.

Ci sono un sacco di best practice per la gestione delle chiavi di crittografia. È solo che la gestione delle chiavi aggiunge ulteriori livelli di complessità al processo di backup e ripristino. Se dovesse verificarsi un grave disastro, il processo di recupero delle chiavi e la loro aggiunta a un nuovo server di backup potrebbe aumentare il tempo necessario per iniziare l’operazione di ripristino.

Avere un sistema di gestione delle chiavi in atto non è sufficiente. Gli amministratori devono elaborare un piano completo per proteggere il sistema di gestione delle chiavi. In genere, ciò significa eseguire il backup separatamente da tutto il resto e archiviare tali backup in modo da facilitare il recupero delle chiavi in caso di disastro su larga scala.

Gestione e wrapping delle chiavi di crittografia

La crittografia è un modo efficace per proteggere i dati, ma le chiavi crittografiche devono essere gestite con cura per garantire che i dati rimangano protetti, ma accessibili quando necessario. L’accesso alle chiavi di crittografia dovrebbe essere monitorato e limitato a quelle persone che hanno assolutamente bisogno di utilizzarle.

Le strategie per la gestione delle chiavi di crittografia per tutto il loro ciclo di vita e proteggerle da furti, perdite o abusi dovrebbero iniziare con un audit per stabilire un benchmark per come l’organizzazione configura, controlla, monitora e gestisce l’accesso alle sue chiavi.

Il software di gestione delle chiavi può aiutare a centralizzare la gestione delle chiavi e proteggere le chiavi da accessi non autorizzati, sostituzioni o modifiche.

Il wrapping delle chiavi è un tipo di funzionalità di sicurezza presente in alcune suite di software di gestione delle chiavi che crittografa essenzialmente le chiavi di crittografia di un’organizzazione, singolarmente o in blocco. Il processo di decrittografia delle chiavi che sono state avvolte è chiamato unwrapping. Le attività di wrapping e srotolamento delle chiavi vengono solitamente eseguite con crittografia simmetrica.

Tipi di crittografia

- Bring your own encryption (BYOE) è un modello di sicurezza di cloud computing che consente ai clienti del servizio cloud di utilizzare il proprio software di crittografia e gestire le proprie chiavi di crittografia. BYOE può anche essere indicato come bring your own key (BYOK). BYOE funziona consentendo ai clienti di distribuire un’istanza virtualizzata del proprio software di crittografia insieme all’applicazione aziendale che stanno ospitando nel cloud.

- Cloud storage encryption è un servizio offerto dai fornitori di cloud storage in cui i dati o il testo viene trasformato utilizzando algoritmi di crittografia e viene quindi inserito nel cloud storage. La crittografia cloud è quasi identica alla crittografia interna con una differenza importante: Il cliente cloud deve prendere tempo per conoscere le politiche e le procedure del provider per la crittografia e la gestione delle chiavi di crittografia al fine di abbinare la crittografia con il livello di sensibilità dei dati memorizzati.

- La crittografia a livello di colonna è un approccio alla crittografia del database in cui le informazioni in ogni cella di una determinata colonna hanno la stessa password per l’accesso, la lettura e la scrittura.

- La crittografia deniable è un tipo di crittografia che consente di decrittografare un testo crittografato in due o più modi, a seconda della chiave di decrittografia utilizzata. La crittografia negabile viene talvolta utilizzata a fini di disinformazione quando il mittente anticipa, o addirittura incoraggia, l’intercettazione di una comunicazione.

- Encryption as a Service (EaaS) è un modello di abbonamento che consente ai clienti dei servizi cloud di sfruttare la sicurezza offerta dalla crittografia. Questo approccio fornisce ai clienti che non dispongono delle risorse per gestire autonomamente la crittografia un modo per risolvere i problemi di conformità normativa e proteggere i dati in un ambiente multi-tenant. Le offerte di crittografia cloud includono in genere la crittografia full disk (FDE), la crittografia del database o la crittografia dei file.

- La crittografia end-to-end (E2EE) garantisce che i dati inviati tra due parti non possono essere visualizzati da un utente malintenzionato che intercetta il canale di comunicazione. L’uso di un circuito di comunicazione crittografato, come previsto da Transport Layer Security (TLS) tra software web client e web server, non è sempre sufficiente per garantire E2EE; in genere, il contenuto effettivo trasmesso viene crittografato dal software client prima di essere passato a un client Web e decrittografato solo dal destinatario. Le app di messaggistica che forniscono E2EE includono WhatsApp di Facebook e Open Whisper Systems ‘ Signal. Gli utenti di Facebook Messenger possono anche ottenere la messaggistica E2EE con l’opzione Conversazioni segrete.

- La crittografia a livello di campo è la capacità di crittografare i dati in campi specifici su una pagina Web. Esempi di campi che possono essere crittografati sono numeri di carta di credito, numeri di previdenza sociale, numeri di conto bancario, informazioni relative alla salute, salari e dati finanziari. Una volta scelto un campo, tutti i dati in quel campo verranno automaticamente crittografati.

- FDE è la crittografia a livello hardware. FDE funziona convertendo automaticamente i dati su un disco rigido in un modulo che non può essere compreso da chiunque non abbia la chiave per annullare la conversione. Senza la chiave di autenticazione corretta, anche se il disco rigido viene rimosso e inserito in un’altra macchina, i dati rimangono inaccessibili. FDE può essere installato su un dispositivo di calcolo al momento della produzione, o può essere aggiunto in seguito installando un driver software speciale.

- La crittografia omomorfa è la conversione di dati in testo cifrato che può essere analizzato e lavorato con come se fosse ancora nella sua forma originale. Questo approccio alla crittografia consente di eseguire complesse operazioni matematiche su dati crittografati senza compromettere la crittografia.

- HTTPS consente la crittografia del sito Web eseguendo HTTP sul protocollo TLS. Per consentire a un server Web di crittografare tutto il contenuto che invia, è necessario installare un certificato di chiave pubblica.

- La crittografia a livello di collegamento crittografa i dati quando lascia l’host, li decrittografa al collegamento successivo, che può essere un host o un punto di inoltro, quindi li ricrypta prima di inviarlo al collegamento successivo. Ogni collegamento può utilizzare una chiave diversa o anche un algoritmo diverso per la crittografia dei dati, e il processo viene ripetuto fino a quando i dati raggiungono il destinatario.

- La crittografia a livello di rete applica i servizi di crittografia a livello di trasferimento di rete, al di sopra del livello di collegamento dati ma al di sotto del livello di applicazione. La crittografia di rete è implementata tramite Internet Protocol Security (IPSec), un insieme di standard open Internet Engineering Task Force (openF) che, se utilizzati in combinazione, creano un framework per la comunicazione privata su reti IP.

- La crittografia quantistica dipende dalle proprietà meccaniche quantistiche delle particelle per proteggere i dati. In particolare, il principio di indeterminazione di Heisenberg postula che le due proprietà identificative di una particella-la sua posizione e il suo momento-non possono essere misurate senza modificare i valori di tali proprietà. Di conseguenza, i dati con codifica quantistica non possono essere copiati perché qualsiasi tentativo di accedere ai dati codificati cambierà i dati. Allo stesso modo, qualsiasi tentativo di copiare o accedere ai dati causerà una modifica dei dati, notificando così alle parti autorizzate alla crittografia che si è verificato un attacco.

Funzioni hash crittografiche

Le funzioni hash forniscono un altro tipo di crittografia. L’hashing è la trasformazione di una stringa di caratteri in un valore o chiave a lunghezza fissa che rappresenta la stringa originale. Quando i dati sono protetti da una funzione hash crittografica, anche la minima modifica al messaggio può essere rilevata perché apporterà un grande cambiamento all’hash risultante.

Le funzioni hash sono considerate un tipo di crittografia unidirezionale perché le chiavi non sono condivise e le informazioni necessarie per invertire la crittografia non esistono nell’output. Per essere efficace, una funzione hash dovrebbe essere computazionalmente efficiente (facile da calcolare), deterministica (produce in modo affidabile lo stesso risultato), resistente alle preimmagini (l’output non rivela nulla sull’input) e resistente alle collisioni (estremamente improbabile che due istanze producano lo stesso risultato).

Gli algoritmi di hashing più diffusi includono l’algoritmo Secure Hashing (SHA-2 e SHA-3) e l’algoritmo Message Digest 5 (MD5).

Crittografia vs decrittografia

La crittografia, che codifica e nasconde il contenuto del messaggio, viene eseguita dal mittente del messaggio. La decrittografia, che è il processo di decodifica di un messaggio oscurato, viene eseguita dal destinatario del messaggio.

La sicurezza fornita dalla crittografia è direttamente legata al tipo di codice utilizzato per crittografare i dati-la forza delle chiavi di decrittografia necessarie per restituire il testo cifrato al testo in chiaro. Negli Stati Uniti, gli algoritmi crittografici approvati dal Federal Information Processing Standards (FIPS) o dal National Institute of Standards and Technology (NIST) dovrebbero essere utilizzati ogni volta che sono richiesti servizi crittografici.

Algoritmi di crittografia

- AES è un cifrario a blocchi simmetrico scelto dal governo degli Stati Uniti per proteggere le informazioni classificate; è implementato in software e hardware in tutto il mondo per crittografare i dati sensibili. Il NIST ha iniziato lo sviluppo di AES nel 1997 quando ha annunciato la necessità di un algoritmo successore per il Data Encryption Standard (DES), che stava iniziando a diventare vulnerabile agli attacchi di forza bruta.

- DES è un metodo di crittografia dei dati a chiave simmetrica obsoleto. DES funziona utilizzando la stessa chiave per crittografare e decifrare un messaggio, quindi sia il mittente che il destinatario devono conoscere e utilizzare la stessa chiave privata. DES è stato sostituito dal più sicuro algoritmo AES.

- Lo scambio di chiavi Diffie-Hellman, chiamato anche scambio di chiavi esponenziali, è un metodo di crittografia digitale che utilizza numeri elevati a poteri specifici per produrre chiavi di decrittografia sulla base di componenti che non vengono mai trasmessi direttamente, rendendo matematicamente schiacciante il compito di un aspirante code breaker.

- La crittografia a curva ellittica (ECC) utilizza funzioni algebriche per generare sicurezza tra coppie di chiavi. Gli algoritmi crittografici risultanti possono essere più veloci ed efficienti e possono produrre livelli di sicurezza comparabili con chiavi crittografiche più corte. Ciò rende gli algoritmi ECC una buona scelta per i dispositivi Internet of things (IoT) e altri prodotti con risorse di calcolo limitate.

- Quantum Key Distribution (QKD) è un metodo proposto per la messaggistica crittografata mediante il quale le chiavi di crittografia vengono generate utilizzando una coppia di fotoni entangled che vengono poi trasmessi separatamente al messaggio. L’entanglement quantistico consente al mittente e al destinatario di sapere se la chiave di crittografia è stata intercettata o modificata prima dell’arrivo della trasmissione. Questo perché, nel regno quantistico, l’atto stesso di osservare le informazioni trasmesse le cambia. Una volta stabilito che la crittografia è sicura e non è stata intercettata, viene dato il permesso di trasmettere il messaggio crittografato su un canale Internet pubblico.

- RSA è stato descritto pubblicamente nel 1977 da Ron Rivest, Adi Shamir e Leonard Adleman del Massachusetts Institute of Technology (MIT), anche se la creazione di un algoritmo a chiave pubblica nel 1973 da parte del matematico britannico Clifford Cocks è stata mantenuta classificata dal Regno Unito.’s Government Communications Headquarters (GCHQ) fino al 1997. Molti protocolli, come Secure Shell (SSH), OpenPGP, Secure/Multipurpose Internet Mail Extensions (S/MIME) e Secure Sockets Layer (SSL)/TLS, si basano su RSA per funzioni di crittografia e firma digitale.

Come rompere la crittografia

Per qualsiasi cifra, il metodo di attacco più semplice è la forza bruta-provare ogni chiave fino a trovare quella giusta. La lunghezza della chiave determina il numero di chiavi possibili, quindi la fattibilità di questo tipo di attacco. La forza di crittografia è direttamente legata alla dimensione della chiave, ma man mano che la dimensione della chiave aumenta, anche le risorse necessarie per eseguire il calcolo.

I metodi alternativi per rompere le crittografie includono attacchi a canale laterale, che non attaccano il codice effettivo ma gli effetti collaterali fisici della sua implementazione. Un errore nella progettazione o nell’esecuzione del sistema può consentire il successo di tali attacchi.

Gli aggressori possono anche tentare di rompere un cifrario mirato attraverso la crittanalisi, il processo di tentativo di trovare una debolezza nel cifrario che può essere sfruttata con una complessità inferiore a un attacco a forza bruta. La sfida di attaccare con successo un cifrario è più facile se il cifrario stesso è già imperfetto. Ad esempio, ci sono stati sospetti che l’interferenza da parte della National Security Agency (NSA) indebolito l’algoritmo DES. A seguito delle rivelazioni dell’ex analista e appaltatore della NSA Edward Snowden, molti credono che la NSA abbia tentato di sovvertire altri standard di crittografia e indebolire i prodotti di crittografia.

Backdoor di crittografia

Una backdoor di crittografia è un modo per aggirare l’autenticazione o la crittografia di un sistema. I governi e le forze dell’ordine di tutto il mondo, in particolare nella Five Eyes (FVEY) intelligence Alliance, continuano a spingere per backdoor di crittografia, che essi sostengono sono necessari nell’interesse della sicurezza nazionale e la sicurezza come criminali e terroristi comunicano sempre più tramite servizi online criptati.

Secondo i governi FVEY, il divario crescente tra la capacità delle forze dell’ordine di accedere legalmente ai dati e la loro capacità di acquisire e utilizzare il contenuto di tali dati è “una preoccupazione internazionale pressante” che richiede “un’attenzione urgente e sostenuta e una discussione informata.”

Gli oppositori della crittografia backdoor hanno detto più volte che le debolezze governo-mandato nei sistemi di crittografia mettere la privacy e la sicurezza di tutti a rischio perché le stesse backdoor possono essere sfruttate dagli hacker.

Recentemente, le forze dell’ordine, come il Federal Bureau of Investigation (FBI), hanno criticato le aziende tecnologiche che offrono E2EE, sostenendo che tale crittografia impedisce alle forze dell’ordine di accedere a dati e comunicazioni anche con un mandato. L’FBI ha fatto riferimento a questo problema come “going dark”, mentre il Dipartimento di Giustizia degli Stati Uniti (DOJ) ha proclamato la necessità di una” crittografia responsabile ” che può essere sbloccata dalle aziende tecnologiche in base a un ordine del tribunale.

L’Australia ha approvato una legislazione che ha reso obbligatorio per i visitatori fornire password per tutti i dispositivi digitali quando attraversano il confine in Australia. La pena per non conformità è di cinque anni di carcere.

Minacce all’IoT, dispositivi mobili

Entro il 2019, le minacce alla sicurezza informatica includevano sempre più dati di crittografia sull’IoT e sui dispositivi di mobile computing. Mentre i dispositivi su IoT spesso non sono obiettivi stessi, servono come condotti interessanti per la distribuzione di malware. Secondo gli esperti, gli attacchi ai dispositivi IoT che utilizzano modifiche malware sono triplicati nella prima metà del 2018 rispetto all’intero 2017.

Nel frattempo, il NIST ha incoraggiato la creazione di algoritmi crittografici adatti all’uso in ambienti vincolati, inclusi i dispositivi mobili. In un primo round di giudizio ad aprile 2019, il NIST ha scelto 56 candidati di algoritmi crittografici leggeri da considerare per la standardizzazione. Un’ulteriore discussione sugli standard crittografici per i dispositivi mobili è prevista per novembre 2019.

Nel febbraio 2018, i ricercatori del MIT hanno presentato un nuovo chip, cablato per eseguire la crittografia a chiave pubblica, che consuma solo 1/400 tanto potere come esecuzione software degli stessi protocolli sarebbe. Utilizza anche circa 1/10 di memoria ed esegue 500 volte più velocemente.

Poiché i protocolli di crittografia a chiave pubblica nelle reti di computer sono eseguiti dal software, richiedono energia preziosa e spazio di memoria. Questo è un problema nell’IoT, in cui molti sensori diversi incorporati in prodotti come elettrodomestici e veicoli si connettono ai server online. Il circuito a stato solido allevia notevolmente il consumo di energia e memoria.

Storia della crittografia

La parola crittografia deriva dalla parola greca kryptos, che significa nascosto o segreto. L’uso della crittografia è vecchio quasi quanto l’arte della comunicazione stessa. Già nel 1900 a.C., uno scriba egiziano usava geroglifici non standard per nascondere il significato di un’iscrizione. In un momento in cui la maggior parte delle persone non poteva leggere, semplicemente scrivere un messaggio era spesso sufficiente, ma schemi di crittografia presto sviluppato per convertire i messaggi in gruppi illeggibili di figure per proteggere la segretezza del messaggio mentre è stato trasportato da un luogo all’altro. Il contenuto di un messaggio è stato riordinato (trasposizione) o sostituito (sostituzione) con altri caratteri, simboli, numeri o immagini per nasconderne il significato.

Nel 700 a.C., gli Spartani scrissero messaggi sensibili su strisce di cuoio avvolte intorno a bastoni. Quando il nastro è stato svolto, i personaggi sono diventati privi di significato, ma con un bastone dello stesso diametro, il destinatario potrebbe ricreare (decifrare) il messaggio. Più tardi, i Romani usarono quello che è noto come il Caesar Shift Cipher, un cifrario monoalfabetico in cui ogni lettera è spostata da un numero concordato. Quindi, per esempio, se il numero concordato è tre, il messaggio “Essere alle porte alle sei” diventerebbe “eh dw wkh jdwhv dw vla.”A prima vista, questo può sembrare difficile da decifrare, ma giustapporre l’inizio dell’alfabeto fino a quando le lettere hanno senso non ci vuole molto. Inoltre, le vocali e altre lettere comunemente usate, come t e s, possono essere rapidamente dedotte usando l’analisi della frequenza e che le informazioni, a loro volta, possono essere utilizzate per decifrare il resto del messaggio.

Il Medioevo vide l’emergere della sostituzione polialfabetica, che utilizza più alfabeti di sostituzione per limitare l’uso dell’analisi di frequenza per decifrare un cifrario. Questo metodo di crittografia dei messaggi è rimasto popolare nonostante molte implementazioni che non sono riuscite a nascondere adeguatamente quando la sostituzione è cambiata, nota anche come progressione della chiave. Forse la più famosa implementazione di un cifrario a sostituzione polialfabetica è la macchina di cifratura a rotore elettromeccanico Enigma utilizzata dai tedeschi durante la seconda guerra mondiale.

Non è stato fino alla metà degli anni 1970 che la crittografia ha fatto un grande balzo in avanti. Fino a questo punto, tutti gli schemi di crittografia utilizzavano lo stesso segreto per crittografare e decrittografare un messaggio: una chiave simmetrica.

La crittografia è stata utilizzata quasi esclusivamente solo dai governi e dalle grandi imprese fino alla fine degli anni 1970, quando gli algoritmi Diffie-Hellman key exchange e RSA sono stati pubblicati per la prima volta e sono stati introdotti i primi PC.

Nel 1976, il documento di Whitfield Diffie e Martin Hellman, “New Directions in Cryptography”, risolse uno dei problemi fondamentali della crittografia: come distribuire in modo sicuro la chiave di crittografia a coloro che ne hanno bisogno. Questa svolta è stata seguita poco dopo da RSA, un’implementazione della crittografia a chiave pubblica che utilizza algoritmi asimmetrici, che ha inaugurato una nuova era della crittografia. A metà degli anni 1990, sia la crittografia a chiave pubblica che quella a chiave privata venivano implementate di routine nei browser Web e nei server per proteggere i dati sensibili.