![]() Utilizzando l’algoritmo di crittografia a doppia chiave, i certificati digitali consentono agli utenti di scambiare chiavi pubbliche per proteggersi e autenticarsi reciprocamente.

Utilizzando l’algoritmo di crittografia a doppia chiave, i certificati digitali consentono agli utenti di scambiare chiavi pubbliche per proteggersi e autenticarsi reciprocamente.

Ci sono due usi principali per i certificati digitali sono per:

- 1. Email sicura

2. Accesso sicuro

E quando si considera l’utilizzo di certificati digitali è necessario considerare:

- 3. La politica del certificato digitale

4. La funzione dell’autorità di registrazione

- Comunicazione; Email sicura

- Accesso Sicuro

- One-to-One di Autenticazione

- Autenticazione one-to-Many

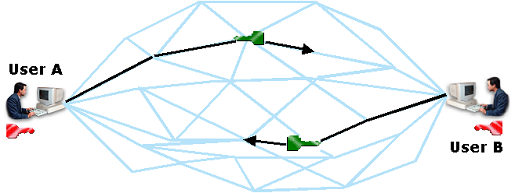

Gli utenti A e B scambiano le chiavi pubbliche e utilizzano la chiave pubblica dell’altra persona per crittografare i messaggi tra loro. Solo l’utente A ha la chiave privata che può decifrare tutti i messaggi crittografati con la chiave pubblica corrispondente dell’utente A.

nel caso In cui un server web altamente sicura zona e vuole dare limitato e l’accesso controllato alle informazioni memorizzate su di esso, quindi i nomi utente e le password non offrono una protezione sufficiente. La sostituzione di questo metodo di accesso non sicuro con un Digi-ID ™ risolve questo problema.

Esistono due tipi di sistemi di autenticazione Digi-Access™ :

- One-to-One di Autenticazione

Uno-a-Molti di Autenticazione

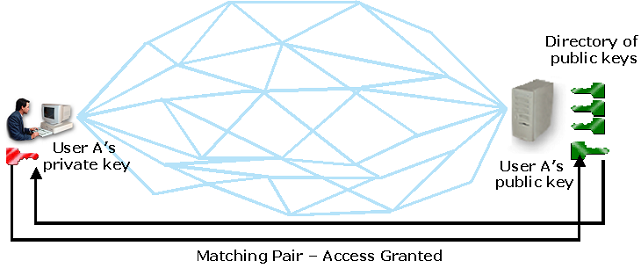

chiavi Pubbliche e Private Chiavi di ‘riconoscere’ di ogni altro e perché la Chiave Pubblica può essere distribuito liberamente, il web server è in grado di memorizzare tutte le Chiavi Pubbliche appartenenti all’elenco di utenti autorizzati e abbinare i Tasti per gli utenti che cercano di accedere. Questa è chiamata autenticazione On-to-One.

La chiave pubblica dell’utente A viene memorizzata sul server web. Quando l’utente A tenta di accedere al server, il server chiede all’Archivio certificati del browser dell’utente A di confermare che la chiave privata corrispondente alla chiave pubblica è memorizzata sul server. Se la corrispondenza è confermata, all’Utente A viene concesso l’accesso.

Nelle distribuzioni più semplici, potrebbe essere necessario identificare solo gruppi di utenti, nel qual caso l’implementazione One-to-Many è più veloce da implementare e più facile da gestire.

Nell’autenticazione One-to-Many viene formato l’intero gruppo di utenti o diversi sottogruppi. Il server viene quindi configurato per cercare solo il certificato di firma, nel qual caso, il server non ha bisogno di una copia della chiave pubblica di ogni individuo.

Questo è più facile da implementare e gestire perché il server non richiede una configurazione univoca per ogni Digi-ID™ che verrà utilizzato per accedervi. Per la sua semplicità, il server è configurato una volta e qualsiasi numero di utenti può accedervi senza alcun ulteriore intervento e comunque il singolo utente può essere revocato in modo che l’accesso sia negato su base individuale secondo necessità.