Oggi stiamo andando a prendere uno sguardo più da vicino le vulnerabilità nel protocollo WEP (Wired Equivalent Privacy) protocollo e vedere come sfruttare le vulnerabilità e di come gli hacker possono accedere a una rete Wi-Fi non hanno accesso. Useremo il software aircrack-ng per facilitare l’attacco da un’installazione di Kali Linux, ma ho voluto sottolineare alcuni avvertimenti, avvertimenti e spiegazioni prima di scavare nella dimostrazione.

Prima di tutto, dovresti notare che alcuni dei processi di attacco sono simili al cracking dei protocolli Wi-Fi WPA e WPA2. Tuttavia, WEP è un protocollo completamente diverso, quindi dopo aver avviato il software su un’interfaccia wireless e aver eseguito i dump, il processo è un po ‘ diverso. Inoltre, si dovrebbe notare che non stiamo andando ad essere approfittando di un handshaking e riconnessione difetto e l’esecuzione di un attacco dizionario-based come abbiamo fatto con WPA. Invece, ci accingiamo a monitorare i dati wireless e catturare i pacchetti per dedurre la chiave sulla base di alcune vulnerabilità ben note.

Vulnerabilità WEP vs vulnerabilità WPA

Prima di iniziare la dimostrazione di cracking WEP, dovresti avere una comprensione generale del protocollo, delle sue vulnerabilità e di come differiscono da WPA e WPA2. Prima di tutto, dovresti capire che WEP è un protocollo di sicurezza che utilizza la sicurezza RC4 che è un tipo di codice di flusso. Il codice utilizza una chiave breve per generare un flusso di chiavi “casuale”, ma questa tecnologia è stata sfruttata per anni.

Esistono diversi modi per sfruttare le vulnerabilità WEP. Un modo in cui viene comunemente attaccato è confrontando due flussi che utilizzavano testi cifrati con flussi di chiavi identici. Utilizzando un’operazione XOR (Or esclusivo) sui dati, il protocollo può essere decodificato.

Uno dei difetti fatali del protocollo ruota attorno al checksum CRC-32 che viene utilizzato per garantire che i dati non siano stati modificati in transito, altrimenti noto come controllo di integrità. Cambiando i bit e modificando il checksum in una permutazione valida, è possibile ingannare i dati del flusso RC4 in modo che appaiano validi. Tuttavia, questa è solo la punta dell’iceberg per quanto riguarda le vulnerabilità WEP, e si deve sapere che queste falle di sicurezza danno luogo ad attacchi sia passivi che attivi.

Al contrario, WPA soffre di una vulnerabilità di sicurezza relativa al TKIP (Temporal Key Integrity Protocol). Questi difetti rendono WPA e WPA2 vulnerabili agli attacchi di spoofing, decrittografia e forza bruta dei pacchetti. Mentre i meccanismi sottostanti di WEP e WPA sono molto diversi, scoprirai che puoi decifrare entrambi i protocolli in pochi minuti (di solito) utilizzando il software aircrack-ng su Kali.

Una delle principali differenze tra i nostri attacchi è il modo in cui attacciamo il protocollo. Nel tutorial WPA e WPA2, abbiamo usato un dizionario di password per trovare la chiave. Questa volta, tuttavia, ci accingiamo ad essere intercettando pacchetti wireless fuori dall’aria con aircrack-ng (anche se ci sono molti altri tipi di sniffer di pacchetti) per scoprire i dati chiave.

Tipi di attacco

Gli attacchi passivi sono facilitati da una tecnica di intercettazione che consente a un utente malintenzionato di intercettare le comunicazioni wireless fino a individuare una collisione ICV. Quindi, l’attaccante può utilizzare il software per dedurre il contenuto dei dati. A causa dei difetti nell’algoritmo RC4, un utente malintenzionato può relativamente facilmente raccogliere dati e controllare i dati per decifrare i messaggi e persino ottenere l’accesso alla rete.

Al contrario, e l’attacco attivo può essere utilizzato quando un utente malintenzionato conosce già i dati in chiaro per un messaggio crittografato. Quindi, l’attaccante può creare manualmente pacchetti crittografati aggiuntivi per ingannare il dispositivo WEP. Poiché sanno come manipolare l’algoritmo di hashing, possono ingannare i controlli di integrità, causando il dispositivo WEP ad accettare erroneamente i pacchetti come dati validi. Questo è un tipo di attacco di iniezione e sono sorprendentemente facili da eseguire.

Guida introduttiva

Prima di iniziare, avrai bisogno di diverse cose per costruire un ambiente in cui iniziare l’hacking. Come sempre, dovresti sapere che non hai il diritto legale di abusare di queste informazioni in pubblico per attaccare le reti reali, quindi dovresti tentare questo exploit solo nella privacy della tua rete domestica. Si sta andando ad avere bisogno dei seguenti cinque elementi prima di poter iniziare:

- Un sistema di computer che eseguono Kali Linux

- Un router wireless utilizzando WEP che hai e di controllo

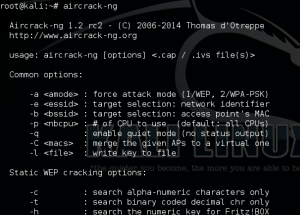

- La suite di aircrack-ng software

- Un’interfaccia wireless che può essere eseguito in modalità monitor per raccogliere i pacchetti

- un Altro host wireless collegato al router

Passo 1

Assicurarsi che la scheda wireless è visto in Kali Linux. È possibile eseguire il comando ifconfig per cercare le interfacce wireless. Dovresti vedere un’interfaccia Ethernet e loopback, ma siamo interessati all’interfaccia che inizia con a ‘w.’Probabilmente, l’interfaccia wireless che si desidera utilizzare sarà wlan0 a meno che non si dispone di più schede wireless.

Passo 2

Successivamente, useremo aircrack-ng per mettere l’interfaccia wireless in modalità monitor, che gli consentirà di monitorare e catturare frame wireless da altri dispositivi per facilitare l’attacco. Sarà necessario eseguire il seguente comando:

- aircrack-ng start wlan0

Si noti che si può avere un’interfaccia wireless con un nome diverso. Se il nome della tua interfaccia è wlan1 o ha un nome diverso, aggiungilo alla fine del comando. Prendi nota speciale dell’output, perché creerà un’interfaccia di ascolto, probabilmente denominata mon0.

Si noti che si può avere un’interfaccia wireless con un nome diverso. Se il nome della tua interfaccia è wlan1 o ha un nome diverso, aggiungilo alla fine del comando. Prendi nota speciale dell’output, perché creerà un’interfaccia di ascolto, probabilmente denominata mon0.

Passo 3

Quindi inizieremo a utilizzare il comando dump per afferrare pacchetti da altri dispositivi wireless e il software sarà in grado di effettuare calcoli e confronti tra i dati per rompere il protocollo WEP insicuro. Immettere il seguente comando:

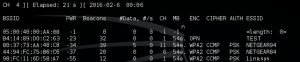

- airodump-ng mon0

Passo 4

Ora è il momento di dire la vostra interfaccia wireless per iniziare a memorizzare i dati wireless catturati in base alla rete di vostra scelta. Ricordarsi di inserire tre informazioni chiave dall’output precedente nel seguente comando:

- airodump –ng –w –c-bssid mon0

Più specificamente, è necessario collegare l’ESSID, il numero del canale (CH) e il BSSID. A questo punto la tua interfaccia wireless dovrebbe acquisire frame wireless, ma dovrai memorizzarli in un file locale. Si desidera avere almeno 10.000 pacchetti prima di passare ai passaggi rimanenti. Utilizzare il seguente comando per scrivere i dati in un file sul disco rigido:

- airodump-ng mon0–

Passo 5

Ultimo ma non meno importante, dovrai eseguire il passaggio più importante del processo utilizzando effettivamente i dati acquisiti dal dispositivo WEP. Emettere il seguente comando:

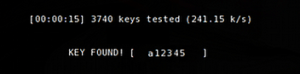

- aircrack-ng .cap

Se tutto va secondo i piani, si dovrebbe essere in grado di rompere il sistema WEP. Tuttavia, se il comando non riesce, si desidera attendere fino a quando la scheda wireless acquisisce più dati. Dategli il tempo di catturare 15.000 pacchetti e poi riprovare.

Avvertenze e differenze da WPA

Probabilmente noterai che la procedura di attacco ha meno passaggi rispetto alla procedura di attacco WPA/WPA2. Anche se può sembrare più semplice in superficie, si dovrebbe sapere che il processo di attacco WEP ruota intorno catturare i dati trasmessi da altri host wireless. Se c’è un solo host connesso alla rete o gli host non inviano molti dati, ci vorrà più tempo per raccogliere dati sufficienti affinché l’attacco funzioni. D’altra parte, l’attacco WPA/WPA2 si concentrava sull’utilizzo di un dizionario di password dopo aver forzato un host a riconnettersi.

Considerazioni finali

È semplice rompere la crittografia WEP a condizione di avere gli strumenti giusti, ma attenzione. Non dovresti mai abusare di questa conoscenza. Così facendo potrebbe portare a gravi conseguenze che hanno un impatto negativo sulla tua vita. Assicurati di tentare questi attacchi solo su dispositivi di tua proprietà e di non utilizzare mai WEP per proteggere i punti di accesso wireless e i router.