Le organizzazioni utilizzano il protocollo LDAP per la gestione degli utenti, gli attributi e l’autenticazione da quasi tre decenni. In quel periodo, il protocollo si è ampliato ed evoluto per soddisfare i mutevoli ambienti IT e le esigenze aziendali.

Questo blog copre tutto quello che c’è da sapere su LDAP, dalle sue origini al suo posto nel mondo del business cloud-driven di oggi, e spiega come funziona, come viene utilizzato, come iniziare, e quali soluzioni server LDAP potrebbe essere giusto per le vostre esigenze.

- Il protocollo LDAP

- Come funziona LDAP?

- Componenti della directory LDAP

- LDAP Directory Information Tree

- Voce

- Attributo

- Schema

- DN: Distinguished Name

- RDN: Nome Distinto Relativo

- RDNS multivalore

- Server LDAP

- Autenticazione e autorizzazione LDAP

- Autenticazione LDAP

- Autorizzazione LDAP

- Per che cosa si usa LDAP?

- LDAP e Active Directory

- LDAP e Azure Active Directory

- LDAP nel Cloud

- LDAP è ancora rilevante?

- Come impostare LDAP

- Provider LDAP

- Active Directory (AD)

- OpenLDAP

- Cloud LDAP

- Pro e contro di LDAP

- Quali sono i vantaggi di LDAP?

- Quali sono gli svantaggi di LDAP?

- Estensione di LDAP a una directory cloud completa

- Cloud LDAP e oltre con JumpCloud

Il protocollo LDAP

LDAP (Lightweight Directory Access Protocol) è uno dei protocolli principali sviluppati per i servizi di directory (il processo di gestione sicura degli utenti e dei loro diritti di accesso alle risorse IT) e la maggior parte dei servizi di directory utilizza ancora LDAP oggi, sebbene possano anche utilizzare protocolli aggiuntivi come Kerberos, SAML, RADIUS, SMB, Oauth e altri.

In poche parole, LDAP specifica un metodo di archiviazione delle directory e facilita l’autenticazione e l’autorizzazione degli utenti a server, file, apparecchiature di rete e applicazioni, tra le altre risorse IT. LDAP è stato sviluppato nel 1993 da Tim Howes e dai suoi colleghi dell’Università del Michigan per essere una versione leggera e a basso sovraccarico dei protocolli X. 500 directory services che erano in uso all’epoca, come DAP (directory access protocol).

X. 500 era difficile su entrambi i sistemi (grande ingombro) e di rete (larghezza di banda intensiva). In effetti, molti dei sistemi sulle scrivanie delle persone nei primi anni 1990 non potevano connettersi a un servizio di directory X. 500, quindi era limitato a sistemi specifici (pensate più come mainframe, mini-computer o micro-computer nel corso della giornata – generalmente non PC).

LDAP ha risolto questi problemi consentendo l’autenticazione e l’autorizzazione degli utenti a server, file e applicazioni riducendo al contempo l’overhead, l’utilizzo della larghezza di banda e la domanda sugli endpoint.

Come risultato di queste efficienze, LDAP avrebbe trovato un grande successo e sarebbe diventato il protocollo di autenticazione de facto di Internet directory services per un bel po’. Infatti, LDAPv3 (la terza versione di LDAP) è stato proposto e accettato come standard Internet per i servizi di directory nel 1997. Questa è l’ultima e più diffusa versione di LDAP oggi.

Dopo questa pietra miliare, Kurt Zeilenga ha iniziato il progetto OpenLDAP con il rilascio di OpenLDAP 1.0 nel 1998.

OpenLDAP 1.0 è stata la prima suite completamente open source di applicazioni client e server derivate da LDAPv3.3 e includeva funzionalità di sicurezza avanzate, supporto della piattaforma aggiornato e correzioni di bug. La natura open source di OpenLDAP ha permesso agli amministratori IT di modificarlo per adattarsi meglio alle esigenze della loro organizzazione, il che lo ha reso una scelta LDAP popolare. OpenLDAP da allora è stato guidato da Howard Chu e dal team Symas.

Un anno dopo, nel 1999, Microsoft ha rilasciato Active Directory, che utilizzava LDAP e Kerberos, creando anche estensioni proprietarie per mantenere le organizzazioni bloccate nell’ecosistema Microsoft.

Come funziona LDAP?

In breve, LDAP specifica un metodo di archiviazione delle directory che consente di aggiungere, eliminare e modificare i record e consente la ricerca di tali record per facilitare sia l’autenticazione che l’autorizzazione degli utenti alle risorse.

Le tre funzioni principali di LDAP sono:

Aggiornamento: Ciò include l’aggiunta, l’eliminazione o la modifica delle informazioni sulla directory.

Query: ciò include la ricerca e il confronto delle informazioni sulla directory.

Autenticazione: le principali funzioni di autenticazione includono binding e unbinding; una terza funzione, abandon, può essere utilizzata per impedire a un server di completare un’operazione.

Componenti della directory LDAP

Di seguito sono riportati alcuni degli elementi e dei concetti chiave del protocollo LDAP e della directory basata su LDAP. Quando si lavora con un Identity provider (IdP), gran parte di questo accade dietro una GUI; tuttavia, può essere utile sapere, sia per completare la vostra comprensione e aiutare con la personalizzazione e la risoluzione dei problemi lungo la strada.

Inoltre, OpenLDAP consente una personalizzazione flessibile, ma richiede una conoscenza più complessa del protocollo e dei suoi casi d’uso. Generalmente, tali modifiche vengono apportate utilizzando la riga di comando, i file di configurazione o, a volte, modificando la base di codice open source. Capire come funziona LDAP è particolarmente importante per coloro che utilizzano OpenLDAP e per coloro che sono interessati a personalizzarlo in base alle loro esigenze.

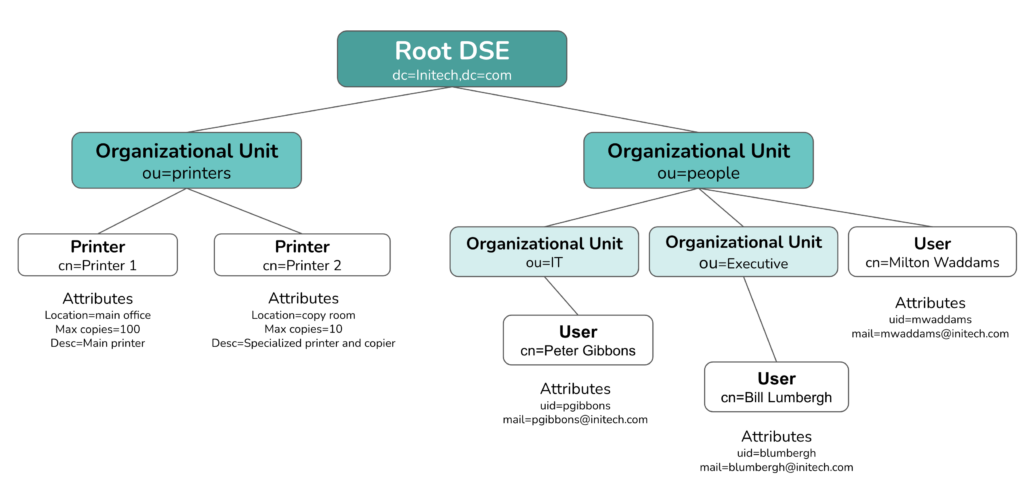

LDAP Directory Information Tree

LDAP organizza le informazioni in una struttura ad albero gerarchica, denominata directory Information tree (DIT). Il DIT LDAP può variare in base al software o al servizio di directory utilizzato; tuttavia, le directory LDAP generalmente seguono questa struttura ad albero, in cui le voci senza subordinati (utenti, ad esempio) sono foglie e la radice è l’entità generale che comprende tutte le informazioni all’interno della directory.

Questa radice è una voce specifica directory Server agent (DSA) (DSE), chiamato root DSE, e fornisce informazioni sulla directory.

Voce

Le voci utilizzano gli attributi per descrivere gli elementi reali memorizzati nella directory, come un utente o una macchina. Proprio come in una rubrica telefonica-o, più relatably, l’elenco dei contatti nel telefono-gli utenti esistono come voci, che memorizzano ulteriori informazioni sull’utente.

In LDAP, le voci sono spesso indicate con il loro nome comune (CN) — per gli utenti, questo è di solito il loro nome utente o nome e cognome.

Attributo

Gli attributi descrivono un utente, un server o un altro elemento memorizzato nella directory LDAP. Gli attributi di un utente, ad esempio, in genere includono il loro nome completo, indirizzo email, nome utente e password, per cominciare. Gli attributi sono costituiti da un tipo e un valore; cioè, mail(type)[email protected](value).

Gli attributi disponibili da includere sono predefiniti da un attributo ObjectClass; le organizzazioni possono utilizzare più di un attributo ObjectClass e creare attributi ObjectClass personalizzati per includere le informazioni che desiderano archiviare nella directory LDAP, ma può esserci solo una classe di oggetti strutturali per voce. (Ci possono essere ulteriori classi di oggetti ausiliari, ma una classe oggetto principale, chiamata classe oggetto strutturale, definisce ogni voce).

Schema

Gli schemi definiscono la directory. Nello specifico, uno schema definisce i parametri della directory, inclusa la sintassi, le regole corrispondenti (cioè, la password di input corrisponde ai dati della directory?), tipi di attributi e classi di oggetti.

LDAPv3 (l’iterazione più recente di LDAP) offre uno schema predefinito e altre offerte LDAP forniscono varianti o iterazioni dello schema, quindi diversi provider possono formattare le loro directory LDAP in modo leggermente diverso. La creazione di uno schema personalizzato è possibile anche per casi d’uso più sfumati e di nicchia.

DN: Distinguished Name

Questo è l’identificatore univoco per una voce LDAP e specifica tutti gli attributi assegnati all’oggetto. Può contenere più punti dati ed è composto da nomi distinti relativi (RDN) in una stringa separata da virgole.

Il formato DN funziona come coordinate geografiche, solo in ordine inverso: specifica la posizione nella directory elencando ogni sottosezione in gradi crescenti.

Mentre le coordinate geografiche iniziano in modo generale e diventano più specifiche, il DN inizia con il nome dell’oggetto e funziona fino al componente della directory principale (il dominio del server LDAP, ad esempio), formando un indirizzo completo che punta alla posizione della voce nell’albero LDAP.

I DNS sono formattati come segue:

RDN,RDN,RDN

Per Peter Gibbons, un programmatore del reparto IT di Initech, il DN potrebbe essere simile a questo:

cn=Peter Gibbons,ou=IT,ou=People,dc=Initech,dc=com

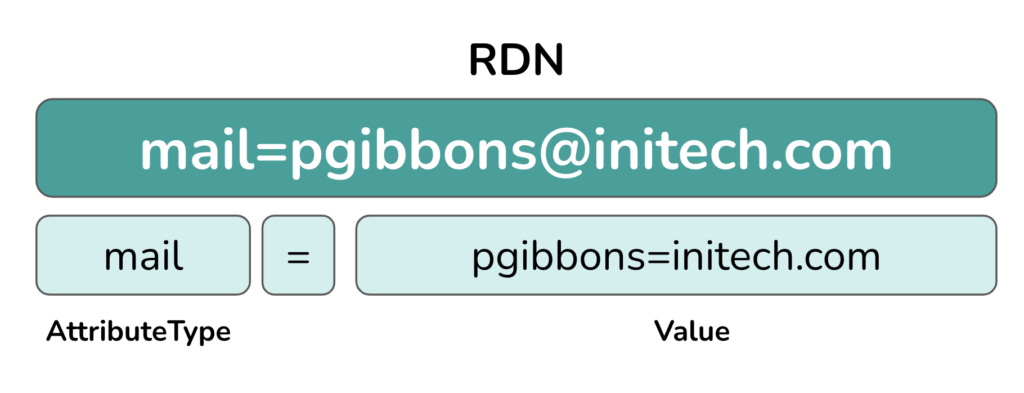

RDN: Nome Distinto Relativo

Queste sono le stringhe per l’assegnazione di valori di attributi, come l’assegnazione di un indirizzo email di un utente. Sono formati con un segno di uguale ( = ) in coppie nome-valore. Il formato appare come segue:

attribute=value

Ad esempio, l’RDN per l’indirizzo email dell’utente Peter Gibbons potrebbe essere [email protected].

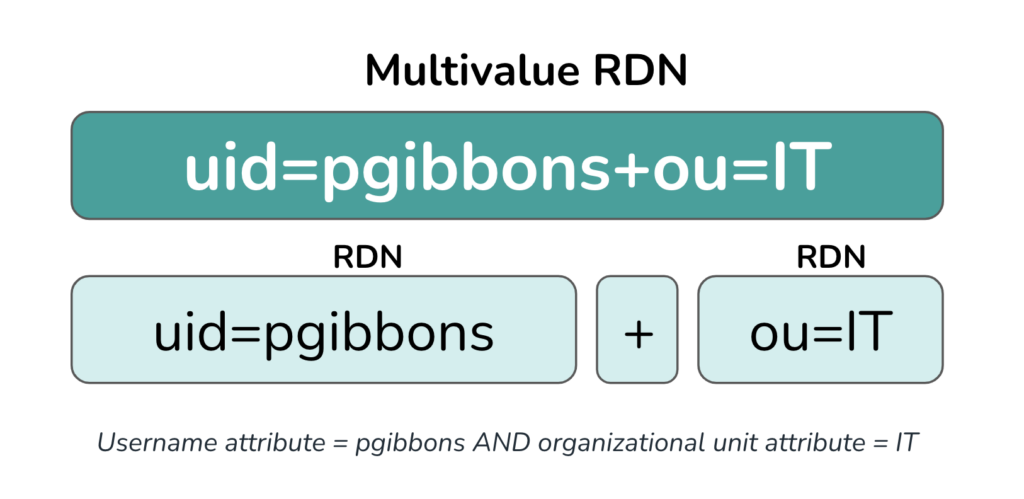

RDNS multivalore

RDNS può essere combinato in un RDN globale con segni più. Gli RDN multivalore trattano due valori di attributo come uno e possono essere usati per distinguere tra due RDN con lo stesso valore (come due utenti con lo stesso nome – la directory potrebbe allegare l’RDN per il loro indirizzo email al loro nome utente per creare RDN univoci per ciascuno). Un RDN multivalore sarebbe formattato come segue:

RDN + RDN

Server LDAP

Una directory LDAP può contenere uno o più server, ma deve esserci un server root (il DSE root nel diagramma sopra). I server LDAP principali vengono eseguiti sul demone slapd e inviano modifiche alle repliche del server tramite il demone slurpd.

Tradizionalmente, i server LDAP erano ospitati on-prem e gestiti internamente dall’organizzazione e Microsoft AD era la soluzione commerciale per LDAP più popolare sul mercato. OpenLDAP è il più popolare server LDAP open-source e pure-play disponibile oggi.

Ora, tuttavia, le organizzazioni utilizzano più spesso servizi di directory ospitati su cloud che alleggeriscono l’onere dell’hosting, della sicurezza e della gestione dei server interni. I server LDAP basati su cloud consentono inoltre alle organizzazioni di spostare l’infrastruttura nel cloud, sfruttare le opportunità di lavoro remoto e ridurre i costi. Vedere la sezione LDAP e Active Directory in questo articolo per saperne di più.

Autenticazione e autorizzazione LDAP

Il protocollo LDAP autentica e autorizza gli utenti alle loro risorse. Il protocollo autentica gli utenti con un’operazione di bind che consente all’utente di comunicare con una directory LDAP, quindi autorizza l’utente autenticato alle risorse necessarie se le informazioni di accesso di input corrispondono a quelle elencate nel database.

Autenticazione LDAP

L’autenticazione LDAP si basa su un’operazione di bind client/server, che consente al client LDAP-ready, indicato come directory User agent (DUA), e al server directory, indicato come directory System agent (DSA), di comunicare all’interno di una sessione sicura e crittografata.

Quando si esegue l’autenticazione su un server LDAP nel tentativo di accedere al database, all’utente viene richiesto di fornire il proprio nome utente e password.

Se i valori immessi dall’utente nel client corrispondono a quelli presenti nel database LDAP, all’utente viene concesso l’accesso dal server LDAP a qualsiasi risorsa IT possa essere.

Autorizzazione LDAP

Una volta che un utente viene autenticato correttamente, deve essere autorizzato alle risorse richieste. Mentre diverse istanze LDAP possono strutturare e codificare questo in modo leggermente diverso, questo è essenzialmente ottenuto assegnando autorizzazioni con gruppi e ruoli nella directory.

Con OpenLDAP, ad esempio, gli utenti appartengono a gruppi a cui possono essere assegnate autorizzazioni diverse. Se all’utente autenticante vengono assegnate le autorizzazioni corrette per accedere a una determinata risorsa, il protocollo LDAP le autorizzerà; in caso contrario, il protocollo negherà l’accesso.

Per che cosa si usa LDAP?

Il protocollo LDAP definisce una directory che può:

- Memorizza i dati utente in una posizione centrale e accessibile.

- Associa gli utenti alle risorse a cui possono accedere.

- Autenticare e autorizzare gli utenti alle risorse assegnate, che includono:

- Applicazioni tecniche: Jenkins, Docker, OpenVPN, la suite Atlassian, e molti altri autenticare meglio con LDAP.

- Infrastruttura server: i server Linux sia on-prem che nel cloud (come AWS) sfruttano LDAP per autenticare gli utenti.

- File server: File server come QNAP, Synology e FreeNAS supportano LDAP.

- Apparecchiature di rete: sebbene ciò possa sovrapporsi al protocollo RADIUS, alcune organizzazioni utilizzano LDAP per l’accesso alla rete tramite VPN, punti di accesso WiFi e altre apparecchiature di rete.

Quando LDAP ha avuto origine, le funzioni di cui sopra erano molto più sofisticate di altre opzioni di gestione degli utenti disponibili. Man mano che il protocollo ha guadagnato popolarità, più risorse IT sono diventate compatibili con LDAP e nuove offerte, tra cui cloud LDAP, altri protocolli di autenticazione e servizi di directory completi, sono entrate in scena per supportare l’accesso a tali risorse IT.

Ora, gli amministratori IT possono utilizzare LDAP per autenticare le macchine e gestire l’accesso ad applicazioni legacy, reti, NAS e altri componenti sia on-prem che nel cloud. Con alcuni servizi di directory cloud come JumpCloud, possono combinare questa funzionalità con altri protocolli per fornire agli utenti l’accesso a praticamente tutte le loro risorse IT.

LDAP e Active Directory

Poiché LDAP è diventato un core directory services protocol, Microsoft AD ha creato molte delle sue basi su LDAP; tuttavia, AD non è uno strumento LDAP puro.

Mentre AD può utilizzare LDAP, si basa più pesantemente su Kerberos per l’autenticazione ed è meno flessibile di una directory LDAP open source. AD richiede controller di dominio e funziona meglio con i dispositivi e le applicazioni basate su Microsoft Windows. Esplora ulteriormente queste differenze nel nostro confronto tra AD e LDAP.

Fino a poco tempo fa, gli strumenti di directory funzionavano prevalentemente all’interno e si adattavano agli ambienti basati su Windows on-prem. Il successo di AD è venuto in gran parte dalla sua attenzione su Windows-centric, ambienti on-prem, che sono stati lo standard di business per decenni.

Tuttavia, la transizione di questo ultimo decennio al cloud, che ha accelerato con il passaggio di massa causato dalla pandemia al lavoro remoto in 2020, ha cambiato le esigenze di directory del mondo.

Le aziende stanno ora optando per i servizi di directory basati su cloud, Mac e Linux al posto di AD e altri modelli di directory on-prem. Vai alla sezione sul posto di LDAP nel cloud per saperne di più su come le soluzioni LDAP si sono evolute per accogliere questi cambiamenti.

LDAP e Azure Active Directory

Azure Active Directory, un add-on cloud-friendly per AD (non una sostituzione di AD) per la gestione degli utenti di Azure e l’applicazione Web single sign-on, non utilizza LDAP in modo nativo. Invece, utilizza altri protocolli e facilita le funzioni LDAP con Azure AD Domain Services (DS) o un ambiente AD ibrido in cui è necessario LDAP.

Azure AD DS viene fatturato come controller di dominio-as-a-service per macchine virtuali e applicazioni legacy Windows distribuite in Azure. Viene addebitato per l’ora e il prezzo si basa sul numero di oggetti di directory.

Per coloro che desiderano utilizzare LDAP con Azure AD, in particolare l’autenticazione di applicazioni on-prem o sistemi di storage, può essere piuttosto impegnativo. Molte organizzazioni IT scelgono di distribuire un server LDAP aggiuntivo. In molti casi, questo server LDAP viene distribuito nel cloud tramite la soluzione LDAP-as-a-Service di JumpCloud.

LDAP nel Cloud

cambiamenti Recenti per il cloud e i diversi luoghi di lavoro hanno creato la necessità per più flessibili soluzioni di directory in grado di lavorare con le risorse cloud e di ospitare diversi sistemi operativi; il 55% delle imprese sono ora Mac-friendly, e il 90% del mondo infrastruttura cloud funziona su Linux. L’approccio incentrato su Microsoft Windows e Azure di AD non è più praticabile per molte aziende con ambienti diversi dal sistema operativo e molte si affidano a diverse soluzioni integrate aggiuntive per gestire la loro infrastruttura in crescita, diversificazione e dispersione. Queste nuove sfide con le directory AD e on-prem hanno spinto le aziende a rivolgersi a cloud LDAP e, in definitiva, Directory-as-a-Service.

Cloud LDAP alleggerisce le aziende da una grande quantità di oneri di gestione delle directory, dalla creazione e manutenzione dell’infrastruttura di directory di base all’integrazione di applicazioni e sistemi nel proprio IdP basato su LDAP. Con cloud LDAP, i server sono già lì e pronti per le aziende a dirigere i loro endpoint LDAP connessi a loro.

I servizi di cloud directory tendono anche ad utilizzare altri protocolli, ampliando ulteriormente la loro portata e adattando le nuove tecnologie man mano che emergono eliminando la necessità di un server Active Directory on-prem.

Alcuni servizi LDAP cloud includono anche una GUI e un supporto tecnico, eliminando la necessità di eseguire tutto con codice in testo semplice (anche se alcuni servizi di directory forniscono ancora l’opzione per l’esecuzione della riga di comando, che può essere utile per l’esecuzione di operazioni in blocco) e offrendo aiuto esperto dove necessario.

LDAP è ancora rilevante?

Se le directory si stanno spostando verso il cloud e LDAP è stato creato per funzionare in un ambiente on-prem, LDAP è ancora rilevante?

Man mano che le applicazioni cloud diventano lo standard aziendale, le reti IT diventano più decentralizzate e vengono sviluppati nuovi protocolli per soddisfare queste esigenze in continua evoluzione, alcuni amministratori di sistema hanno iniziato a mettere in discussione la rilevanza di LDAP.

Le directory hanno iniziato ad adottare approcci multi-protocollo per affrontare ambienti aziendali moderni e decentralizzati. La directory multi-protocollo sfrutta molti protocolli, ognuno per uno scopo specifico.

Il risultato è che ogni protocollo è usato meno frequentemente, ma è altamente adatto ai suoi casi d’uso e rimane un componente critico di una robusta directory multi-protocollo.

LDAP non fa eccezione; sebbene costituisca una percentuale minore delle funzionalità della directory rispetto ai modelli di directory precedenti, rimane parte integrante della directory moderna.

I servizi di directory multi-protocollo continuano a utilizzare LDAP insieme ad altri protocolli a causa della sua flessibilità, del patrimonio open source e della stabilità nel corso degli anni.

Ad esempio, molte applicazioni legacy come OpenVPN, Jenkins, MySQL, Jira e Confluence — insieme a decine di migliaia di altre applicazioni, sistemi di storage, dispositivi di rete, server e altro ancora — continuano a utilizzare LDAP.

Come impostare LDAP

I passaggi di installazione di LDAP variano a seconda dell’offerta LDAP che si sta utilizzando e i passaggi dipenderanno in gran parte dal fatto che si stia utilizzando un server LDAP cloud o che si stia utilizzando uno da soli.

Prima di avviare entrambi i percorsi, tuttavia, il primo passo per qualsiasi implementazione LDAP dovrebbe essere la pianificazione: il tuo team IT dovrebbe riflettere attentamente su come vuole organizzare la sua directory prima di implementare qualsiasi cosa.

Ciò include quali risorse includere nella directory, come separare i gruppi di utenti e allocare le autorizzazioni, quali sistemi operativi è necessario ospitare, come si prevede di integrare i lavoratori remoti, quali saranno i parametri di sicurezza, cosa si farà per garantire una disponibilità vicina al 100%, come l’organizzazione prevede di crescere e altro ancora.

La pianificazione iniziale è fondamentale per creare una directory organizzata che sia adatta al suo ambiente e ben posizionata per accogliere crescita e cambiamenti. Ad esempio, se sei un’organizzazione di 10 ma sai che hai intenzione di espanderti in modo significativo, potrebbe avere senso dividere i dipendenti in gruppi dipartimentali all’inizio per consentire una crescita organizzata, anche se ogni reparto inizia con solo uno o due utenti.

La fase di pianificazione è particolarmente critica per le organizzazioni che costruiscono le proprie directory; tuttavia, aiuta anche le organizzazioni a capire quali soluzioni LDAP soddisferebbero al meglio le loro esigenze.

Dopo aver pianificato il layout della directory e scelto un provider LDAP (o optando per LDAP open source), è necessario configurare i server LDAP.

Configurazione LDAP on-Prem:

Se stai ospitando la tua istanza LDAP, dovrai tenere in piedi i tuoi server LDAP. I passaggi per installare e configurare la directory LDAP variano a seconda dell’istanza LDAP utilizzata. OpenLDAP è forse l’istanza LDAP più popolare sul mercato, ma ci sono diversi server LDAP tra cui scegliere. Ecco i passaggi del MIT per creare una directory OpenLDAP.

Configurazione LDAP cloud: come abbiamo accennato, la configurazione e la manutenzione di cloud LDAP sono minime, il che è uno dei motivi per cui molte aziende lo scelgono rispetto alle tradizionali opzioni on-prem. La fase server per cloud LDAP comporta la sottoscrizione di un server cloud LDAP piuttosto che in piedi da soli. Si vorrà comunque pianificare attentamente prima di scegliere una soluzione LDAP, ma la maggior parte dei provider offre la configurazione e la gestione delle directory tramite una GUI user-friendly che semplifica le modifiche lungo la strada.

Sebbene non ci siano molti server LDAP gratuiti (incluso l’hardware) tra cui scegliere, sono disponibili diverse opzioni software LDAP gratuite. Li esploreremo dopo.

Provider LDAP

Senza LDAP, in genere manca la visibilità sugli account e sulle attività degli utenti e gestisce manualmente l’accesso alle risorse, creando un modello identity (Identity and Access Management) decentralizzato e non organizzato che può portare a ridondanze, attriti e rischi per la sicurezza. Quando le organizzazioni si rendono conto che il costo di implementazione di una soluzione è inferiore al costo della gestione manuale ad alta intensità di tempo e ai rischi ad essa associati, spesso iniziano a esaminare LDAP. Ci sono alcune soluzioni LDAP principali che la maggior parte delle aziende considera:

Active Directory (AD)

AD utilizza LDAP e Kerberos per autenticare gli utenti alle risorse IT. Come prodotto Microsoft, è più adatto per ambienti basati su Windows. Per utilizzare AD, gli amministratori IT devono pagare per la licenza di Windows Server, che include AD. Questo rappresenta il modello di licenza tradizionale che le organizzazioni IT conoscono bene con i prodotti Microsoft. Infine, AD richiede una qualche forma di accesso remoto, come una VPN o SD-WAN, per autenticare gli utenti remoti alle risorse on-prem. Azure Active Directory è emerso di recente come estensione di AD, ma manca di vere funzionalità LDAP native.

OpenLDAP

Come notato in precedenza, OpenLDAP non costa nulla da scaricare. Costi significativi circondano la configurazione e la gestione continua dell’infrastruttura, però. A causa delle sue radici open source, OpenLDAP funziona alla grande con sistemi operativi basati su Linux e Unix, quindi lo troverai in molti ambienti DevOps. Come AD, avrai bisogno di una VPN per autenticarti alle risorse on-prem.

Cloud LDAP

Cloud-based LDAP è vendor-neutral e funziona con un’ampia varietà di risorse IT. Con una piattaforma cloud directory, non c’è bisogno di una VPN (anche se sono ancora supportati); invece, un agente leggero sul dispositivo dell’utente stabilisce una connessione TLS sicura all’inizio di ogni sessione, consentendo agli utenti di connettersi in modo sicuro alle loro risorse LDAP senza una VPN. I servizi LDAP cloud spesso includono protocolli aggiuntivi nella loro offerta in modo che uno strumento possa concedere agli utenti l’accesso a praticamente tutte le loro risorse.

Pro e contro di LDAP

Quali sono i vantaggi di LDAP?

- Open Source: Spesso non costa nulla per scaricare e provare rapidamente OpenLDAP.

- Standardizzato: LDAP è stato ratificato come standard Internet Engineering Task Force (Internetf) nel 1997 con RFC 2251. Come tale, l’industria in generale supporta LDAP e continuerà a farlo.

- Flessibile: gli sviluppatori e gli amministratori IT utilizzano l’autenticazione LDAP per molti casi d’uso diversi, tra cui l’autenticazione delle applicazioni e del server remoto. E poiché è stato utilizzato in tanti modi diversi, c’è una comunità che circonda il protocollo che aiuta le persone a ottenere il massimo da esso.

- Indipendente dal dispositivo: per sua natura, LDAP è compatibile con diversi sistemi operativi e dispositivi. Tuttavia, diverse offerte LDAP possono limitare questa flessibilità; AD, ad esempio, è Windows-centric e spesso richiede componenti aggiuntivi per lavorare senza problemi con sistemi operativi aggiuntivi.

- Sicuro: Nella sua istanza originale, LDAP è stato trasmesso in chiaro; tuttavia, ci sono opzioni per crittografare le comunicazioni LDAP, sia su SSL (LDAPS) o su TLS (STARTTLS). STARTTLS è l’opzione ideale ed è altamente sicuro, con LDAPS che arriva secondo-usa sempre uno dei due laddove possibile (ora, quasi ovunque) piuttosto che usare il testo in chiaro. Scopri di più su LDAP e LDAP nel nostro blog.

Quali sono gli svantaggi di LDAP?

- Età: LDAP è un protocollo precedente. I protocolli di autenticazione più recenti come SAML sono costruiti per ambienti IT moderni e cloud-forward che utilizzano applicazioni Web.

- On-Prem: LDAP è tradizionalmente impostato on-prem con un server OpenLDAP, e non è un’impresa facile. Per le organizzazioni che si spostano nel cloud, dover impostare un meccanismo di autenticazione on-prem che collega le risorse IT al cloud è meno che ideale.

- Competenza: la configurazione e la manutenzione LDAP richiedono generalmente un esperto. Le persone con questo livello di conoscenza tecnica possono essere difficili da trovare e costose. Questo è particolarmente vero per OpenLDAP.

- Rampa significativa: più grande è la tua organizzazione, più difficile è avviare una nuova directory. Poiché le directory sono essenzialmente una fusione di tutti i componenti dell’organizzazione, può essere difficile creare una nuova directory da zero o ruotare da una directory all’altra. Fortunatamente, alcune piattaforme di directory cloud come JumpCloud hanno una guida all’installazione e possono integrarsi con le directory esistenti come AD, quindi le grandi aziende che cercano di sfruttare il cloud LDAP possono farlo senza fare un completo about-face.

Estensione di LDAP a una directory cloud completa

Cloud LDAP utilizza un server ospitato su cloud per fornire agli utenti l’accesso a tutte le risorse on-prem. Le piattaforme cloud directory ora combinano LDAP con altri protocolli, come SAML, OAuth, RADIUS, SCIM e WebAuthn, che facilitano l’autenticazione e l’autorizzazione sicure alle risorse web e cloud.

Alcune istanze LDAP si integrano anche con altri protocolli, come RADIUS per facilitare l’accesso WiFi e VPN sicuro, Samba per l’autorizzazione sicura dei file, SAML, JIT e SCIM per il provisioning automatico delle identità basato sul Web e altro ancora.

Il risultato è una directory principale che gestisce gli utenti e garantisce loro l’accesso a tutte le risorse IT di cui hanno bisogno, sia on — prem che cloud-based, ovunque si trovino.

Cloud LDAP e oltre con JumpCloud

La piattaforma di directory JumpCloud è stato il primo servizio di directory cloud completo ad integrarsi direttamente con i servizi e le applicazioni LDAP. Inoltre, JumpCloud combina LDAP con RADIUS, SAML, Samba, WebAuthn, SCIM e altri protocolli per connettere gli utenti all’IT di cui hanno bisogno per far funzionare il lavoro.

Oltre a I e gestione dei dispositivi, JumpCloud applica un approccio di sicurezza Zero-Trust con strumenti come l’autenticazione a più fattori (MFA), facilita la gestione dei dispositivi multipiattaforma per mantenere tutti i dispositivi sicuri e configurati correttamente e offre una GUI user-friendly sia per gli amministratori che per gli utenti.

Scopri di più sull’offerta cloud LDAP di JumpCloud o prova la piattaforma gratuitamente: aggiungere i tuoi primi 10 utenti e dispositivi non costa nulla e la piattaforma viene fornita con 10 giorni di supporto per la chat dal vivo.

- LDAP